PHP-Editor Zimo stellt Ihnen eine praktische Toolbox vor – die Micro-Pe-Toolbox. Diese Toolbox eignet sich für die Installation des Ghowin7-Systems und bietet eine Reihe leistungsstarker Funktionen und Tools, die Benutzern bei der Installation, Wartung und Reparatur des Systems helfen. Darüber hinaus verfügt die Micro-Pe-Toolbox über ein einfaches und benutzerfreundliches Schnittstellendesign, das einfach und bequem zu bedienen ist und es Benutzern ermöglicht, das System einfach zu installieren und zu warten und die Arbeitseffizienz zu verbessern. Wenn Sie das Ghowin7-System installieren möchten, können Sie auch die Micrope-Toolbox ausprobieren, die Ihnen meiner Meinung nach ein besseres Erlebnis bringen wird!

Im Jahr 2011 erklärte Marc Andreessen, ein Pionier der Internettechnologie, dass Software die Welt verschlingt. Dieser Satz bedeutet, dass softwaregetriebene Brancheninnovationen traditionelle Geschäftsmodelle untergraben und die digitale Konnektivität in der Weltwirtschaft fördern. Mit der rasanten Entwicklung des Internets ist die digitale Transformation zu einer wichtigen Strategie für jedes Unternehmen geworden. Allerdings erfordert die moderne Softwareentwicklung die Zusammenarbeit mehrerer Parteien, und viele Anwendungen basieren auf Open-Source-Code oder Komponenten von Drittanbietern. Sicherheitsprobleme in vorgelagerter Open-Source-Software werden auf nachgelagerte Anwendungen übertragen und verstärkt, was möglicherweise zu ernsthaften Sicherheitsrisiken und Geschäftsverlusten für Unternehmen führt. Daher ist die Gewährleistung der Sicherheit und Zuverlässigkeit von Software von entscheidender Bedeutung. Unternehmen sollten Maßnahmen ergreifen, um Risiken in der Software-Lieferkette zu bewerten und zu verwalten und sichere Entwicklungspraktiken einzuführen, um die Sicherheit ihrer Anwendungen zu gewährleisten. Darüber hinaus sind der Aufbau von Partnerschaften und der Austausch von Informationen auch der Schlüssel zur Reduzierung von Sicherheitsrisiken. Durch die Stärkung der Software-Sicherheitsmaßnahmen können Unternehmen die Chancen der digitalen Transformation voll ausschöpfen, ohne sich über die potenziellen Bedrohungen durch Sicherheitsprobleme Gedanken machen zu müssen.

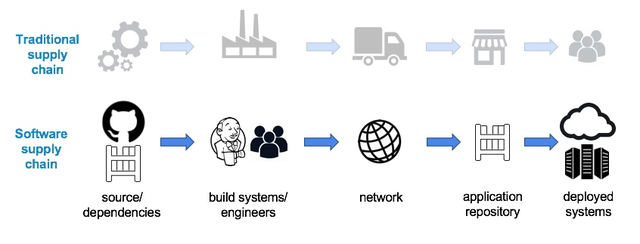

Der Prozess der Softwareproduktion weist viele Ähnlichkeiten mit der traditionellen Fertigung auf. Softwarehersteller kombinieren ihren selbst entwickelten Geschäftscode mit Komponenten von Drittanbietern zu einem vollständigen Softwareprodukt. Dieser Prozess ähnelt dem Montageprozess in der traditionellen Fertigung, bei dem einzelne Komponenten zu einem einsetzbaren Softwareprodukt kombiniert werden. Dieser Prozess wird als „Software Supply Chain“ bezeichnet. Das Ziel der Software-Lieferkettensicherheit besteht darin, sicherzustellen, dass der gesamte Software-Lebenszyklus, von der Entwicklung bis zur Bereitstellung, sicher und vertrauenswürdig ist.

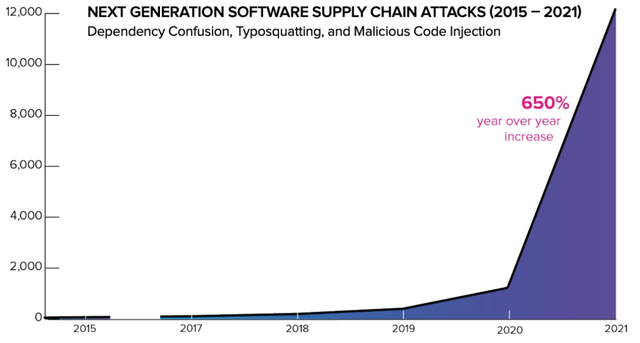

Im Sonatypes-Umfragebericht 2021 zum Stand der Software-Lieferkette stiegen die Angriffe auf die Software-Lieferkette im Jahr 2021 um 650 %.

Derzeit hat die Sicherheit der Software-Lieferkette große Aufmerksamkeit in der Branche auf sich gezogen. Viele Länder haben relevante Richtlinien und Vorschriften erlassen, um ihr Sicherheitsmanagement in der Lieferkette zu steuern und die Widerstandsfähigkeit der Lieferkette zu verbessern. Die US-amerikanische Cybersecurity and Infrastructure Security Agency (CISA) und das US-amerikanische National Institute of Standards and Technology (NIST) haben im April 2021 gemeinsam einen Bericht mit dem Titel „Preventing Software Supply Chain Attacks“ veröffentlicht. Dies ist das erste Mal, dass die Software-Lieferkette betroffen ist Es ist klar definiert und bietet Informationen über Angriffe auf die Software-Lieferkette, damit verbundene Risiken und Abhilfemaßnahmen. Durch diesen Schritt werden der Schwerpunkt und die Schutzmaßnahmen für die Sicherheit der Software-Lieferkette weiter gestärkt.

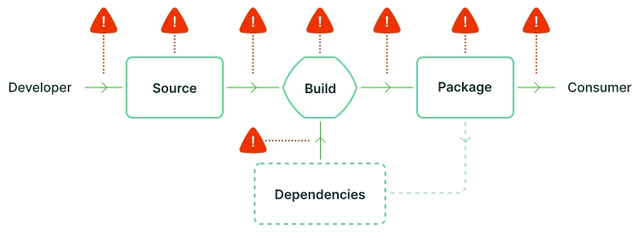

Google hat außerdem Supply-Chain-Levels für Software-Artefakte vorgeschlagen – Supply-Chain-Levels für Software-Artefakte, die als SLSA bezeichnet werden. SLSA ist eine Open-Source-Version des internen Sicherheitsprozesses von Google, die seit vielen Jahren implementiert wird. Sie bietet ein Sicherheits-Framework und eine Reihe von Best Practices, um Sicherheitsbedrohungen durch Manipulation des Quellcodes, Schwachstellen in Komponenten von Drittanbietern und Eingriffe in das Produkt-Warehouse zu verhindern .

Die Grundlage der Sicherheit der Software-Lieferkette ist Transparenz. Nur wenn wir verstehen, wie eine Anwendung aus Code und abhängigen Komponenten aufgebaut ist, können wir Anwendungssicherheitsrisiken effektiv bewältigen. In der „Executive Order on Improving National Cybersecurity“ der Vereinigten Staaten aus dem Jahr 2021 wird ausdrücklich gefordert, dass Regierungssoftware eine maschinenlesbare Software-Stückliste (SBOM) enthalten muss. Eine SBOM ist ein formaler Datensatz, der Details und Lieferkettenbeziehungen der verschiedenen Komponenten enthält, die zum Erstellen von Software verwendet werden.

Gemäß den Anforderungen der Executive Order 14028 hat die US-amerikanische National Telecommunications and Information Administration (NITA) am 12. Juli 2021 die „Minimum Elements of SBOM“ veröffentlicht. Dieses Dokument richtet sich an Organisationen und Hersteller verschiedener Entwicklungstools. Ein Verweis auf das SBOM-Datenformat. In der neuen Generation von Softwareentwicklungstools bietet immer mehr Software Unterstützung für SBOM.

Nehmen wir eine Golang HTTP Server-Beispielanwendung als Beispiel, um mehr über das Konzept und die Verwendung von SBOM zu erfahren.

$ git clone https://github.com/denverdino/secure-supply-chain-sample$ cd secure-supply-chain-sample$ go build .

Entwickler, die mit der Go-Sprache vertraut sind, müssen mit dem Konzept der Go-Module bestens vertraut sein. Module, von denen die Anwendung abhängt, werden über die Datei go.mod deklariert. Mit dem Befehl go mod Tidy können Sie die Datei go.mod aktualisieren und die abhängigen Module und Versionsinformationen „sperren“, was die Sicherheit, Reproduzierbarkeit und Überprüfbarkeit des Builds erheblich verbessert. Um sicherzustellen, dass Dritte die abhängigen Modulversionen nicht manipulieren können, wird der kryptografische Hashwert jeder Modulabhängigkeit in der Datei go.sum aufgezeichnet. Wenn der Go-Befehl zum Herunterladen des Modulcodes auf das lokale Gerät verwendet wird, wird sein Hash-Wert berechnet. Wenn das Berechnungsergebnis nicht mit den in go.sum aufgezeichneten Daten übereinstimmt, besteht die Gefahr einer Manipulation. Google geht noch einen Schritt weiter und betreibt einen Datenbankdienst zur Verifizierung von Go-Modulen, der kryptografische Hashes von Go-Modulversionen aufzeichnet und so die Sicherheit der Go-Infrastruktur weiter verbessert.

Das obige ist der detaillierte Inhalt vonInstallation der Micro-PE-Toolbox ghowin7. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Einführung in Screenshot-Tastenkombinationen im Windows 7-System

Einführung in Screenshot-Tastenkombinationen im Windows 7-System

Lösung für das Problem, dass das Win7-System nicht starten kann

Lösung für das Problem, dass das Win7-System nicht starten kann

So reparieren Sie das Win7-System, wenn es beschädigt ist und nicht gestartet werden kann

So reparieren Sie das Win7-System, wenn es beschädigt ist und nicht gestartet werden kann

Lösung für keinen Ton im Win7-System

Lösung für keinen Ton im Win7-System

Detaillierter Prozess zum Upgrade des Win7-Systems auf das Win10-System

Detaillierter Prozess zum Upgrade des Win7-Systems auf das Win10-System

Der spezifische Prozess der Verbindung zu WLAN im Win7-System

Der spezifische Prozess der Verbindung zu WLAN im Win7-System

So exportieren Sie Word mit Powerdesigner

So exportieren Sie Word mit Powerdesigner

Die Initialisierungsroutine der Dynamic Link Library ist fehlgeschlagen

Die Initialisierungsroutine der Dynamic Link Library ist fehlgeschlagen