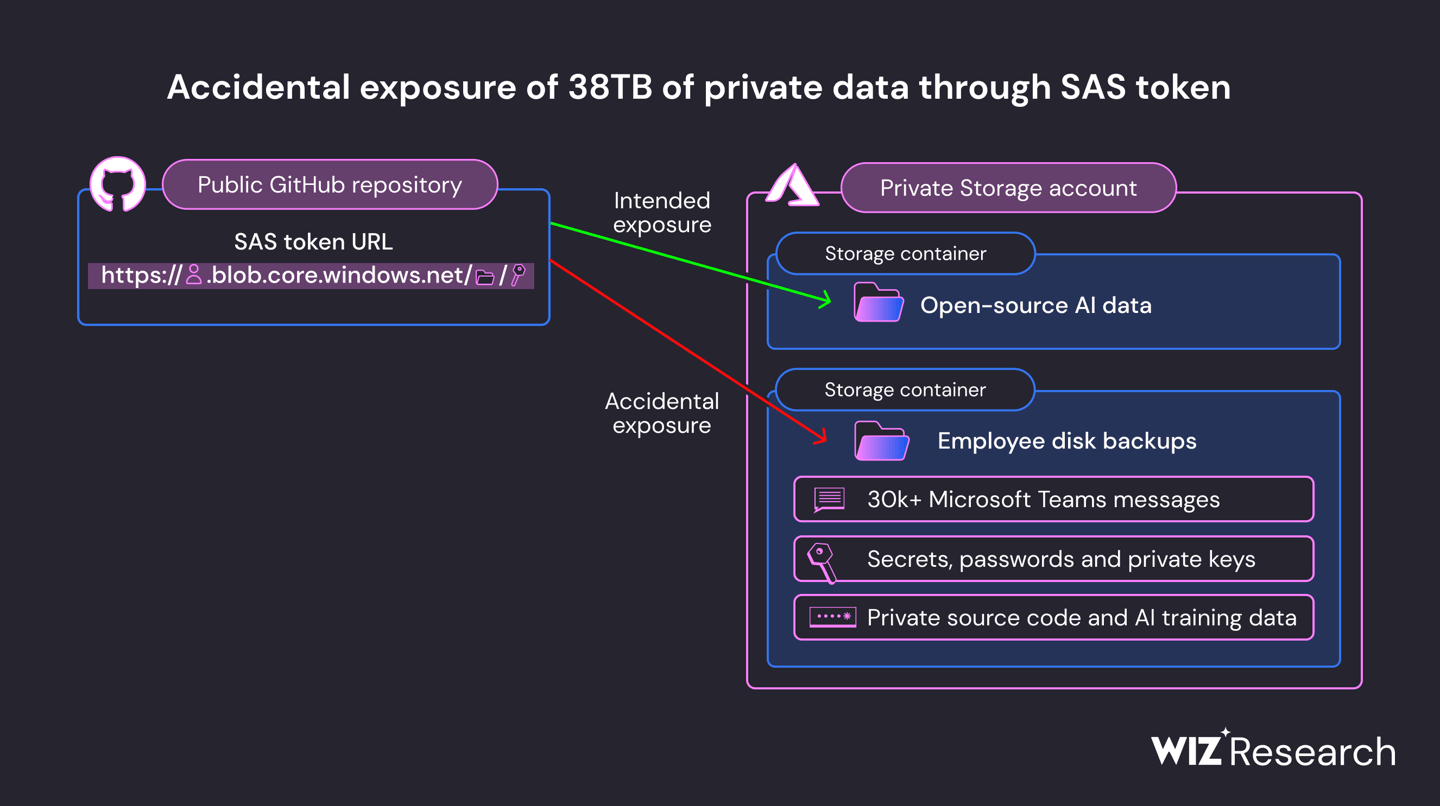

IT House News Am 18. September gab das Cloud-Sicherheits-Startup Wiz Research heute bekannt, dass im GitHub-Repository von Microsoft AI ein Datenleckvorfall entdeckt wurde, der allesamt durch ein falsch konfiguriertes SAS-Token (Hinweis des IT House: Shared Access Signature) verursacht wurde.

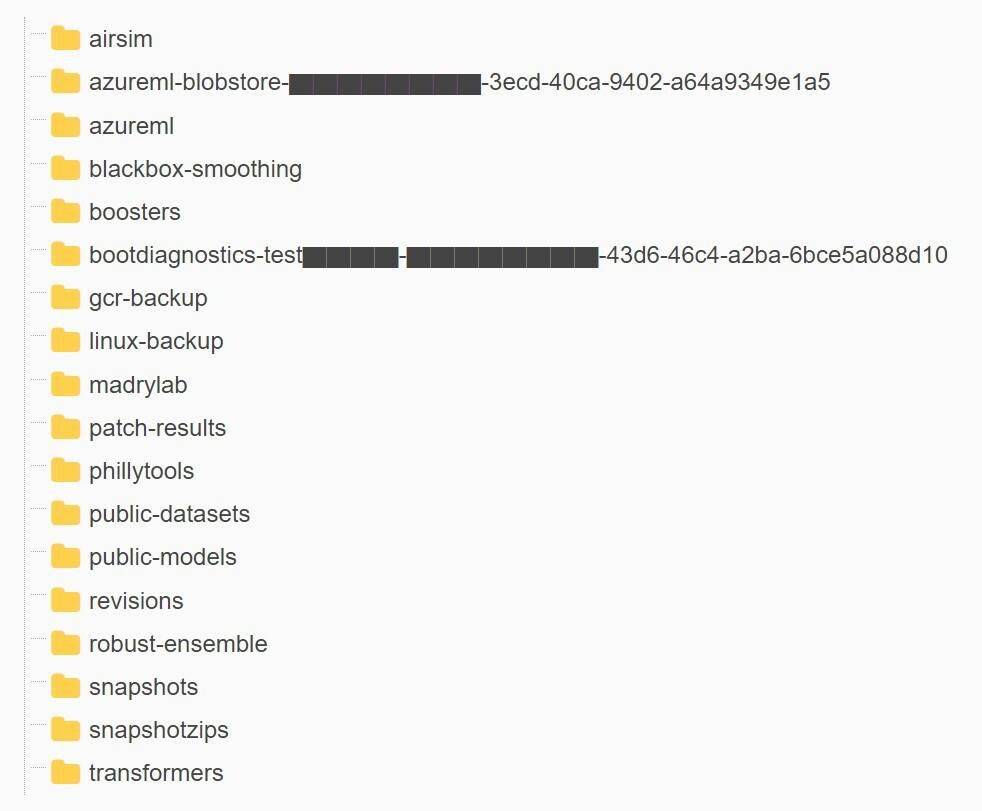

Im Detail hat das KI-Forschungsteam von Microsoft Open-Source-Trainingsdaten auf GitHub veröffentlicht, aber auch versehentlich 38 TB anderer interner Daten offengelegt, darunter Festplattensicherungen der persönlichen PCs mehrerer Microsoft-Mitarbeiter. Dieses Festplatten-Backup enthielt Geheimnisse, private Schlüssel, Passwörter und mehr als 30.000 interne Microsoft Teams-Nachrichten von Hunderten von Microsoft-Mitarbeitern.

Dieses GitHub-Repository stellt Open-Source-Code und KI-Modelle für die Bilderkennung bereit. Besucher werden gebeten, das Modell von einer Azure-Speicher-URL herunterzuladen. Wiz stellte jedoch fest, dass die URL so konfiguriert war, dass

Dieses GitHub-Repository stellt Open-Source-Code und KI-Modelle für die Bilderkennung bereit. Besucher werden gebeten, das Modell von einer Azure-Speicher-URL herunterzuladen. Wiz stellte jedoch fest, dass die URL so konfiguriert war, dass

. Die betreffende URL, die die Daten angeblich seit 2020 offengelegt hat, war außerdem so konfiguriert, dass sie „Vollzugriff“ anstelle von „Nur-Lesen“-Berechtigungen zulässt, was bedeutet, dass sie von jedem, der weiß, wo er suchen muss, gelöscht werden kann und schädliche Inhalte einschleusen.

Wiz hat dieses Problem am 22. Juni an Microsoft gemeldet. Zwei Tage später, am 24. Juni, gab Microsoft den Widerruf des SAS-Tokens bekannt. Microsoft gab bekannt, dass die Untersuchung möglicher Auswirkungen auf die Organisation am 16. August abgeschlossen wurde

Der genaue Zeitplan des gesamten Vorfalls ist wie folgt:

20. Juli 2020 – Erstes SAS-Token-Commit für GitHub; Ablaufdatum für den 5. Oktober 2021 festgelegt

Das obige ist der detaillierte Inhalt vonMicrosoft-KI-Forscher haben versehentlich 38 TB interne Daten, einschließlich privater Schlüssel und Passwörter, durchgesickert. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!