Mit der Entwicklung der Sicherheitsbranche legt das Land großen Wert darauf. Verschiedene Branchen sind unterschiedlichen Bedrohungen ausgesetzt. Einige Unternehmen der Partei A verfügen nicht über entsprechende Sicherheitsabteilungen oder verfügen über relativ schwache Sicherheitskapazitäten und stellen daher das Sicherheitspersonal der Partei B ein, um operative Dienstleistungen zu erbringen. Dann müssen die Sicherheitsingenieure von Partei B den Kunden bei der Bewältigung einiger Sicherheitsereignisse helfen, die während des Geschäftsbetriebs auftreten. Beispielsweise müssen unsere Sicherheitsingenieure nach dem Auftreten einer Sicherheitslücke erkennen, ob andere Geschäftssysteme die Sicherheitslücke aufweisen und ob sie rechtzeitig repariert werden muss . Wir müssen auch einige Ergebnisse ausgeben, um die Kundenberichterstattung zu erleichtern und um herauszufinden, wie die Arbeitseffizienz usw. verbessert werden kann.

nmap -T4 -n -V –sn -iL ip.txt -oN live_host.txt

提示:-sn参数也是ping 扫描,不进行端口扫描。Sn扫描 和sp 扫描的区别是:sp扫描无法扫描出防火墙禁ping 的存活主机;而sn扫描。防火墙在禁ping状态下,防火墙把icmp包都丢弃了,依然能检测到存活的主机 -P0.-PS,-PA,-PU 扫描会进行端口开放扫描,而-Sp ,-sn 扫描则不会进行端口开放扫描

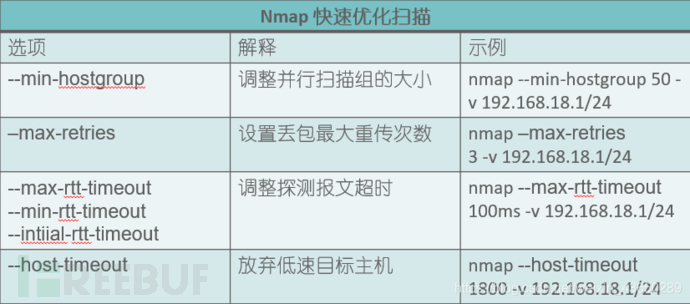

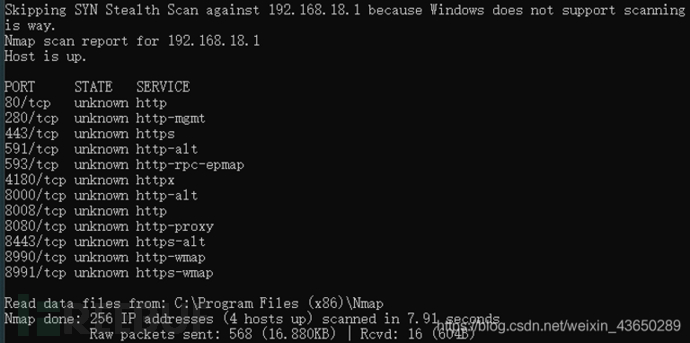

nmap -T4 -n –v --top-ports “1000” –max-retries 3 --min-hostgroup 100 --host-timeout 18000ms --max-rtt-timeout 500ms --open -iL ip.txt -oA openport_result 提示:--max-rrt-timeout, --host-timeout 在旧版本的nmap 中,默认单位为毫秒,在新版nmap7.80版本中,默认的单位是秒,如果想要设置毫秒单位,记得在数字后面加ms ,例如:

Nur Ports scannen, die HTTP-Dienste öffnen

nmap -T4 –n –v –p http* --max-retries 3 –min-hostgroup 30 –host-timeout 18000ms –open –iL ip.txt –oA httpport_result

nmap -v -n -Pn --script=vuln -T4 --open -M 5 -iL ip.txt -oN vuln_scan_result.txt

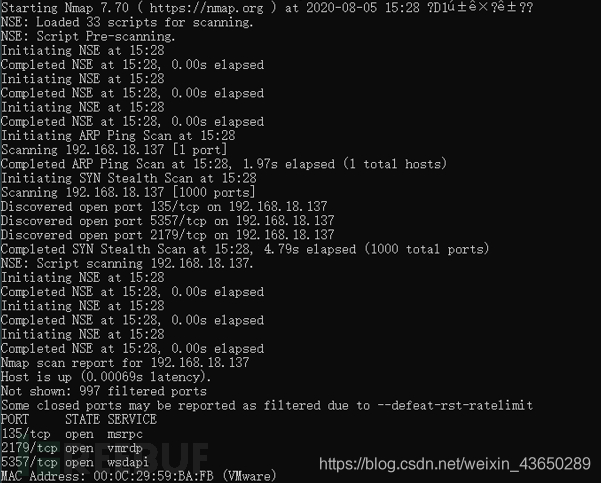

nmap -T4 -n -v –script=smb* --max-retries 3 --open -iL ip.txt -oA smbvuln_result

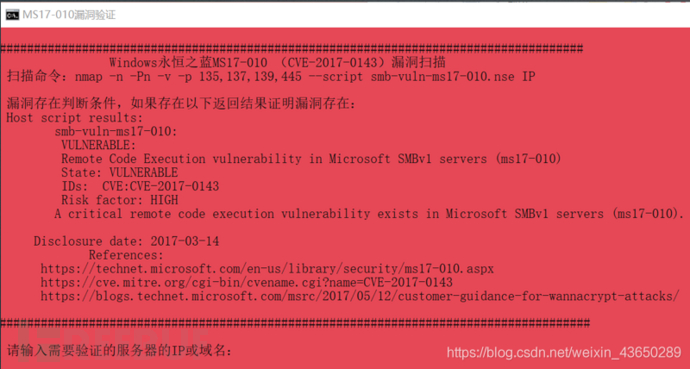

Sie können Stapelverarbeitungsskripte verwenden, um Nmap-Schwachstellen-POC zu schreiben Ein-Klick-Verifizierungsskript-Tool, einfach und benutzerfreundlich

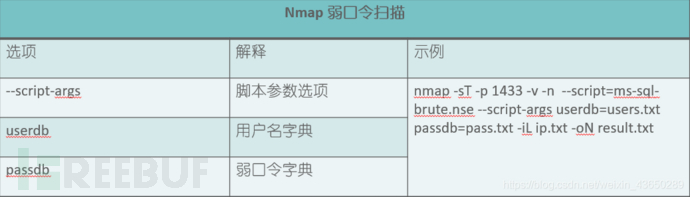

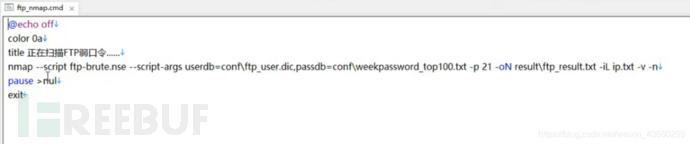

命令如下: Nmap -sT -p 目标应用端口 -v -n -Pn --script = 弱口令扫描脚本 --script-args userdb=用户名字典,passdb=弱口令字典 -iL ip.txt -oN result.txt

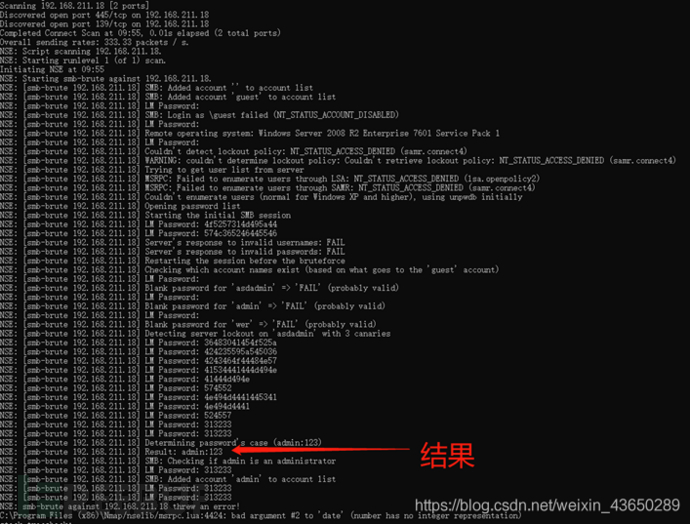

nmap -v -n -sT -d --script=smb-brute.nse --script-args userdb=smb_user.dic,passdb=week.txt -p 445,139 -oN res.txt -iL ip.txt

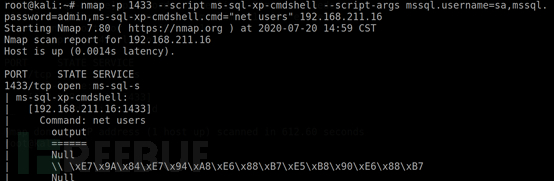

nmap –v –n -sT –script ms-sql-brute.nse –script-args userdb= conf\mssql_user.dic,passdb=conf\weekpassword.txt -p 1433 -oN result\mssql_result.txt -iL ip.txt

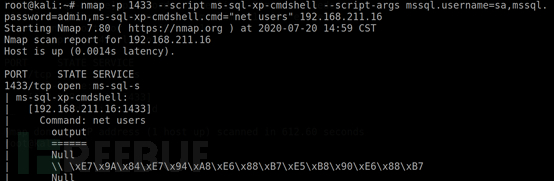

Führen Sie ms-sql-xp-cmdshell.cmd="net-Benutzer" IP aus

nmap --script external www.baidu.com

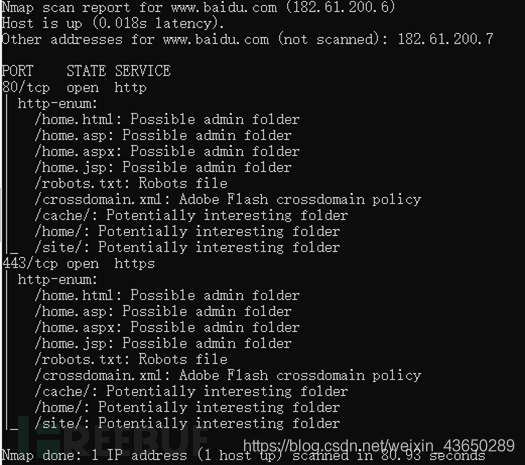

nmap -p 80,443 --script=http-enum.nse www.baidu.com

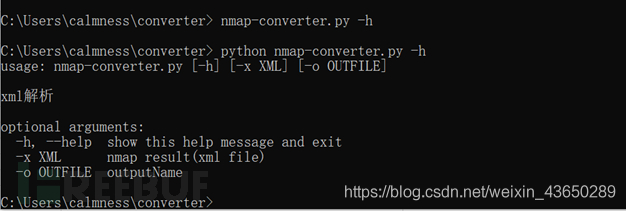

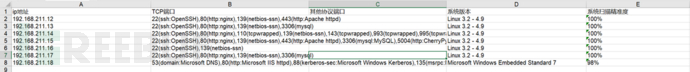

https://github.com/mrschyte/nmap-converter 或者 nmaptocsv

pip install XlsxWriter pip install python-libnmap

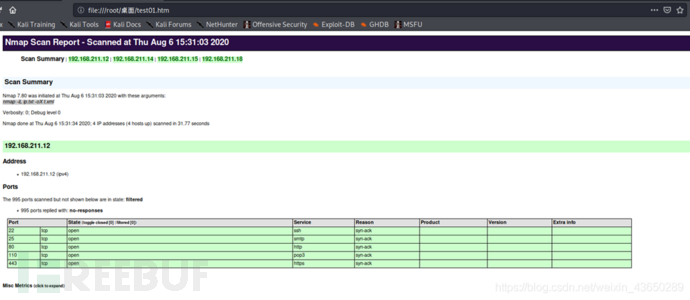

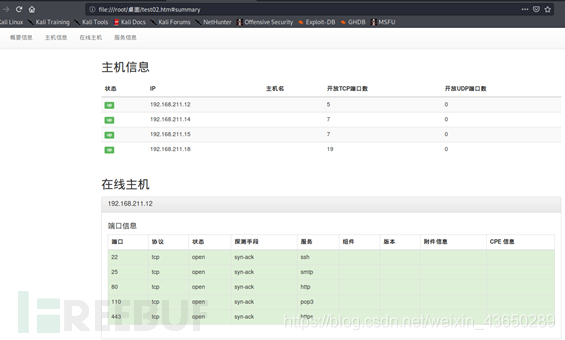

安装 xsltproc xsltproc -o test01.htm t.xml

xsltproc -o test02.htm xslt模板.xsl test01.xml

Das obige ist der detaillierte Inhalt vonBeispielanalyse von Nmap-Operationen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Einführung in die Eigenschaften des virtuellen Raums

Einführung in die Eigenschaften des virtuellen Raums

Verwendung des Python-Rückgabewerts

Verwendung des Python-Rückgabewerts

So nutzen Sie digitale Währungen

So nutzen Sie digitale Währungen

Was soll ich tun, wenn beim Einschalten des Computers englische Buchstaben angezeigt werden und der Computer nicht eingeschaltet werden kann?

Was soll ich tun, wenn beim Einschalten des Computers englische Buchstaben angezeigt werden und der Computer nicht eingeschaltet werden kann?

Der Unterschied zwischen vue2.0 und 3.0

Der Unterschied zwischen vue2.0 und 3.0

So wechseln Sie die Stadt auf Douyin

So wechseln Sie die Stadt auf Douyin

keine solche Dateilösung

keine solche Dateilösung

So konfigurieren Sie das Standard-Gateway

So konfigurieren Sie das Standard-Gateway