Solr ist ein unabhängiger Suchanwendungsserver auf Unternehmensebene, der eine API-Schnittstelle ähnlich einem Webdienst bereitstellt. Benutzer können XML-Dateien in einem bestimmten Format über http-Anfragen an den Suchmaschinenserver senden, um Indizes zu generieren. Sie können auch Suchanfragen über HTTP-Get-Vorgänge stellen und Ergebnisse im XML-Format erhalten.

Diese Sicherheitslücke ist auf das Sicherheitsrisiko in der Konfigurationsoption ENABLE_REMOTE_JMX_OPTS in der Standardkonfigurationsdatei solr.in.sh zurückzuführen.

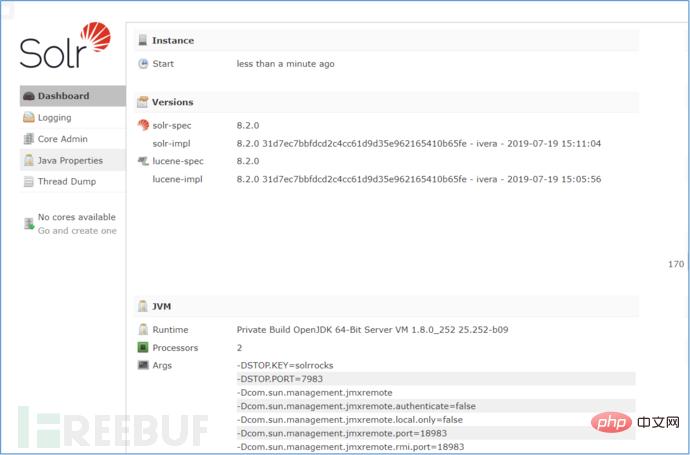

Die Option ENABLE_REMOTE_JMX_OPTS="true" ist in der integrierten Konfigurationsdatei solr.in.sh der Versionen 8.1.1 und 8.2.0 von Apache Solr vorhanden.

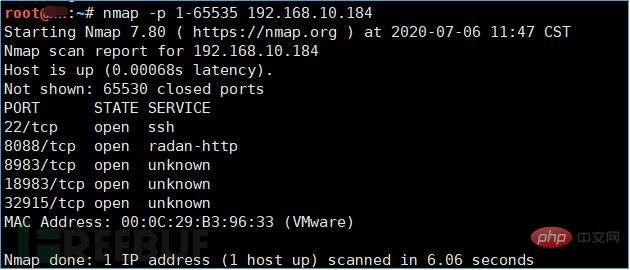

Wenn Sie die Standarddatei solr.in.sh aus der betroffenen Version verwenden, wird die JMX-Überwachung aktiviert und auf RMI_PORT (Standard = 18983) verfügbar gemacht,

und es ist keine Authentifizierung erforderlich. Wenn dieser Port in der Firewall für eingehenden Datenverkehr geöffnet ist, kann jeder mit Netzwerkzugriff auf den Solr-Knoten auf JMX zugreifen,

und Schadcode hochladen, der auf dem Solr-Server ausgeführt wird. Diese Sicherheitslücke betrifft keine Benutzer von Windows-Systemen, sondern nur Benutzer einiger Linux-Versionen.本0x01 Impact Version 0apache Solr8.1.1 Version Line Time: 2019-05-28

Wenn das Opfer verwendet wird, ist das Opfer es Wird vom Opfer verwendet. Ohne diese Standardkonfiguration wird der JMX-Dienst auf dem Standardport 18983 geöffnet und die Authentifizierung ist standardmäßig nicht aktiviert. Jeder Angreifer mit Zugriff auf diesen Port könnte diese Schwachstelle ausnutzen, um einen Angriff auf den betroffenen Dienst zu starten und beliebigen Code auszuführen.

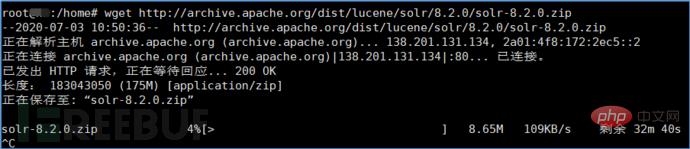

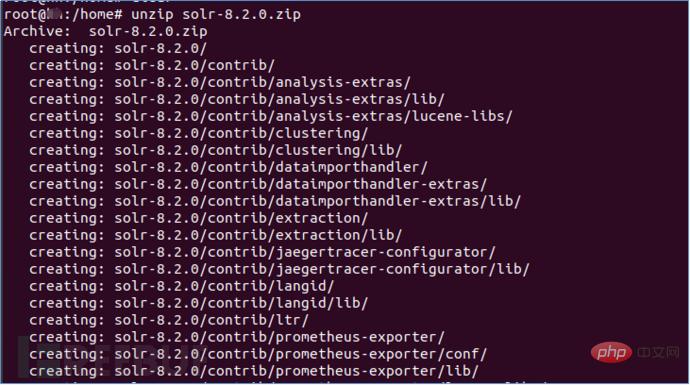

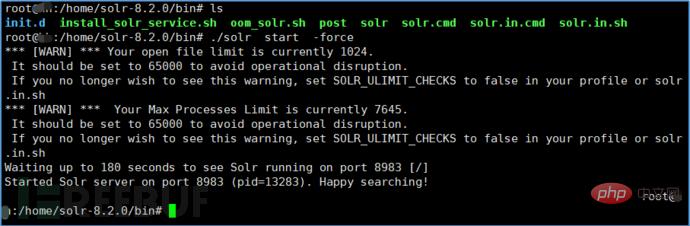

Java-Umgebung und Kali-System, Solr 8.20

Zugriff nach dem Start: http://192.168.10.176:8983/

0x04-Schwachstellenwiederkehr

Angreifende Maschine: Kali IP: 192.168.10.147

Angreifende Maschine: Kali IP: 192.168.10.147

Ø LHOST 192.16 8.10 einstellen. 147

ø setzen LPORT 4444

3. .sh-Konfigurationsdatei auf „false“ setzen und dann den Solr-Dienst neu starten.

3. .sh-Konfigurationsdatei auf „false“ setzen und dann den Solr-Dienst neu starten.

Das obige ist der detaillierte Inhalt vonSo reproduzieren Sie die RCE-Schwachstelle im Apache Solr JMX-Dienst. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

So lösen Sie ungültige Synrax

So lösen Sie ungültige Synrax

Was tun, wenn der Windows-Fotobetrachter nicht mehr über genügend Speicher verfügt?

Was tun, wenn der Windows-Fotobetrachter nicht mehr über genügend Speicher verfügt?

Gängige Verschlüsselungsmethoden für die Speicherung verschlüsselter Daten

Gängige Verschlüsselungsmethoden für die Speicherung verschlüsselter Daten

Einführung in ausländische kostenlose VPS-Software

Einführung in ausländische kostenlose VPS-Software

Der Unterschied zwischen Scratch und Python

Der Unterschied zwischen Scratch und Python

Was bedeutet „Netzwerkzugriff verweigert' WLAN?

Was bedeutet „Netzwerkzugriff verweigert' WLAN?

Port 8080 ist belegt

Port 8080 ist belegt

SQL 5120-Fehlerlösung

SQL 5120-Fehlerlösung