Mit der kontinuierlichen Weiterentwicklung von Informationsnetzwerken steigt das Bewusstsein der Menschen für Informationssicherheit von Tag zu Tag, und auch die Sicherheitsschutzmaßnahmen von Informationssystemen werden in der Regel schrittweise an der Internetgrenze des Servers eingesetzt Isolieren Sie interne und externe Netzwerke und isolieren Sie nur das externe Netzwerk. Die erforderlichen Server-Ports werden verfügbar gemacht. Die Einführung dieser Maßnahme kann das Sicherheitsniveau des Informationssystems erheblich verbessern. Für externe Angreifer ist es so, als würden alle irrelevanten Kanäle geschlossen und nur ein notwendiger Zugang freigelassen.

Aber in diesem Zustand gibt es immer noch eine Art Sicherheitsproblem, das nicht vermieden werden kann, nämlich Web-Sicherheitslücke. Der Grund dafür ist, dass die eingegebenen Zeichen des Benutzers beim Schreiben des Programms nicht streng gefiltert werden, sodass Hacker sorgfältig eine schädliche Zeichenfolge erstellen können, um ihre eigenen Ziele zu erreichen.

Wie können wir also herausfinden, ob es solche Sicherheitsprobleme gibt? Im Folgenden werden wir einige relativ einfache Penetrationstechniken auflisten.

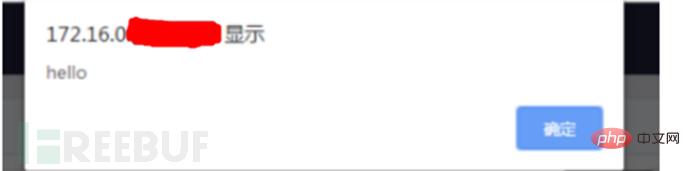

Suchen Sie so viele Stellen wie möglich, die vom Benutzer steuerbar sind und im Seitencode ausgegeben werden können, wie zum Beispiel die folgenden : Jeder Teil des URL-A-Parameters, der URL selbst, des Formulars, des allgemeinen Suchfelds (einschließlich Kommentarbereich, Nachrichtenbereich, persönliche Informationen, Bestellinformationen, Suchfeld, aktuelles Verzeichnis, Bildattribute usw.) und dann den Code eingeben < ;script>alert(hello). Wenn es wie im Bild unten aussieht, dann beachten Sie bitte, dass Ihr System wahrscheinlich einem Cross-Site-Scripting-Angriff ausgesetzt ist.

Cross-Site-Scripting-Angriff XSS-Angreifer fügen bösartigen Skriptcode in die Webseite ein, wenn der Benutzer die Seite durchsucht Das Web Der Skriptcode wird ausgeführt, wodurch der Zweck eines böswilligen Angriffs auf den Benutzer erreicht wird.

XSS-Angriffe zielen auf Angriffe auf Benutzerebene ab! Gespeicherter XSS- und Persistenzcode wird auf dem Server gespeichert, z. B. das Einfügen von Code in persönliche Informationen oder veröffentlichte Artikel usw. Wenn keine Filterung erfolgt oder die Filterung nicht streng ist, werden diese Codes auf dem Server gespeichert Der Benutzer greift auf die Seite „Ausführung des Codes aus“ zu. Diese Art von XSS ist gefährlicher und kann leicht zu Würmern, Cookie-Diebstahl usw. führen.

[Gezielte SQL-Anweisung: $sql="select*from admin where id=".$id;]# 🎜 🎜#

Normaler Zugriff: www.linuxtest.com/test2.php?id=1Injektionspunkt finden: 1. linuxtest/test2.php?id=1', das Ergebnis gibt eine abnormale Seite zurück, was darauf hinweist, dass möglicherweise ein Injektionsknoten vorhanden ist. Fahren Sie mit der folgenden Überprüfung fort. 2. Greifen Sie weiterhin auf www.linuxtest/test2.php?id=1 und 1=1 zu, und das Ergebnis kehrt zur normalen Seite zurück. 3. Greifen Sie weiterhin auf www.linuxtest/test2.php?id=1 und 1=2 zu. Das Ergebnis ist eine abnormale Seite mit einem Injektionsknoten. Sie können Angriffs-SQL direkt nach id= hinzufügen 1. Aussage. [Andere SQL1-Anweisungen: $sql="select*from admin where id=$id";]Gleiche wie oben [Andere SQL2-Anweisung: $sql="select*from admin where id='{$id}'";】Zu diesem Zeitpunkt gibt es einen Injektionspunkt, aber wir müssen die auszuführenden einfachen Anführungszeichen entfernen Die entsprechenden Angriffsmethoden für SQL-Einfügungen sind: Zum Entfernen (und '=) hinzufügen: test2.php?id=1' Union Select 1,2,3 und '=; Das resultierende SQL lautet: select*from admin where id='1' union select 1,2,3 and '='Add (and "='), (union select 1,2,'3 ) usw Mit Administratorrechten oder anderen relativ erweiterten Berechtigungen kann der Angreifer möglicherweise verschiedene Vorgänge an der Tabelle ausführen, einschließlich des Hinzufügens, Löschens oder Aktualisierens von Daten, und möglicherweise sogar die Tabelle direkt löschen 🎜#Das Obige ist ein direkter manueller Vorgang, und im Folgenden werden Sie Zeuge des Eindringens des burp_suite-Tools. 🎜#Wenn Sie eine Anfrage initiieren müssen, wird das Abfangsystem aktiviert, wie in der Abbildung gezeigt unten (am Beispiel einer Website):

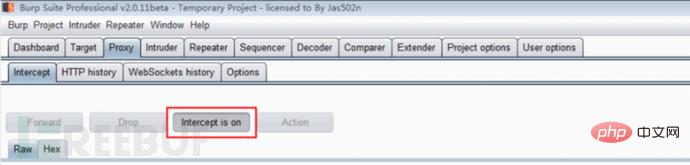

#🎜 🎜#

Wenn Sie die gewünschte Seite aufrufen Wenn Sie die Parameter ändern, klicken Sie auf „Schließen“. Bei Erfolg werden die von Ihnen geänderten Parameter zurückgegeben. Dies ist die Sicherheitsanfälligkeit für Abfangmanipulationen. 🎜🎜# Ergebnis:

Ergebnis:

In den meisten Fällen schließt burpsuite Schwachstellenangriffe durch Manipulation von Parametern ab Die Website wird direkt manipuliert. Diese Situation beeinträchtigt nicht nur das Kundenerlebnis, sondern birgt auch betriebliche Risiken, sogar rechtliche Risiken, und eine Reihe von PR-Krisen.

Das obige ist der detaillierte Inhalt vonSo führen Sie eine Analyse der Web-Penetrationsfähigkeiten durch. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Was sind die Lebenszyklen von vue3?

Was sind die Lebenszyklen von vue3?

Einführung in die Verwendung des gesamten VBS-Codes

Einführung in die Verwendung des gesamten VBS-Codes

So verbinden Sie PHP mit der MSSQL-Datenbank

So verbinden Sie PHP mit der MSSQL-Datenbank

WAN-Zugriffseinstellungen

WAN-Zugriffseinstellungen

Implementierungsmethode der js-Sperrfunktion

Implementierungsmethode der js-Sperrfunktion

Welche Währung ist MULTI?

Welche Währung ist MULTI?

So öffnen Sie das TIF-Format in Windows

So öffnen Sie das TIF-Format in Windows

Was ist die Serververwaltungssoftware?

Was ist die Serververwaltungssoftware?