Microsoft hat am 12. April 2022 Informationen zu einer neuen Malware auf seiner Sicherheitswebsite veröffentlicht. Die Malware mit dem Namen Tarrask nutzt eine Schwachstelle im Windows-Aufgabenplanungssystem aus, um der Erkennung zu entgehen.

Tarrask wird von der Hackergruppe Hafnium genutzt, die die Bereiche Telekommunikation, Internetdienstanbieter und Datendienste ins Visier genommen hat die Vergangenheit.

Die Gruppe nutzt Zero-Day-Schwachstellen aus, um Computersysteme anzugreifen. Sobald ein System erfolgreich kompromittiert wurde, kann eine Schwachstelle in Windows ausgenutzt werden, um die Spuren der Malware zu verbergen und die Erkennung zu erschweren. Tarrask nutzt diesen Fehler, um versteckte geplante Aufgaben zu erstellen, um einer Entdeckung zu entgehen und möglicherweise für die Persistenz zu sorgen.

Systeme und Anwendungen verwenden den Windows-Taskplaner, um Aufgaben zu initiieren, z. B. die Suche nach Updates oder die Ausführung von Wartungsvorgängen. Anwendungen können Aufgaben zum Taskplaner hinzufügen, sofern sie mit ausreichenden Berechtigungen ausgeführt werden. Laut Microsoft nutzt Malware häufig Aufgaben, um „die Persistenz in Windows-Umgebungen aufrechtzuerhalten“.

Aufgaben können durch Starten des Taskplaner-Tools unter Windows analysiert werden. Tarrask nutzt einen Fehler, um seine Aufgaben zu verbergen, und gibt mithilfe der Befehlszeilenoption „schtasks /query“ eine Liste vorhandener geplanter Aufgaben zurück. Um eine Erkennung zu vermeiden, löscht Tarrask den Sicherheitsbeschreibungswert der Aufgabe in der Windows-Registrierung. Dadurch verschwindet die Aufgabe aus dem Taskplaner und den Befehlszeilentools. Mit anderen Worten: Eine sorgfältige Prüfung aller Aufgaben mit einem der beiden Tools wird keine böswillige Aufgabe aufdecken.

Die Malware löscht Aufgabeninformationen nicht vollständig, da ihre Spuren weiterhin in der Systemregistrierung aufgezeichnet werden. Microsoft vermutet, dass die Hackergruppe Daten in der Registrierung hinterlassen hat, um das Fortbestehen der Malware zu ermöglichen, oder dass die Gruppe nicht wusste, dass die Aufgabe nach dem Entfernen der SD-Komponente „weiterlaufen“ würde.

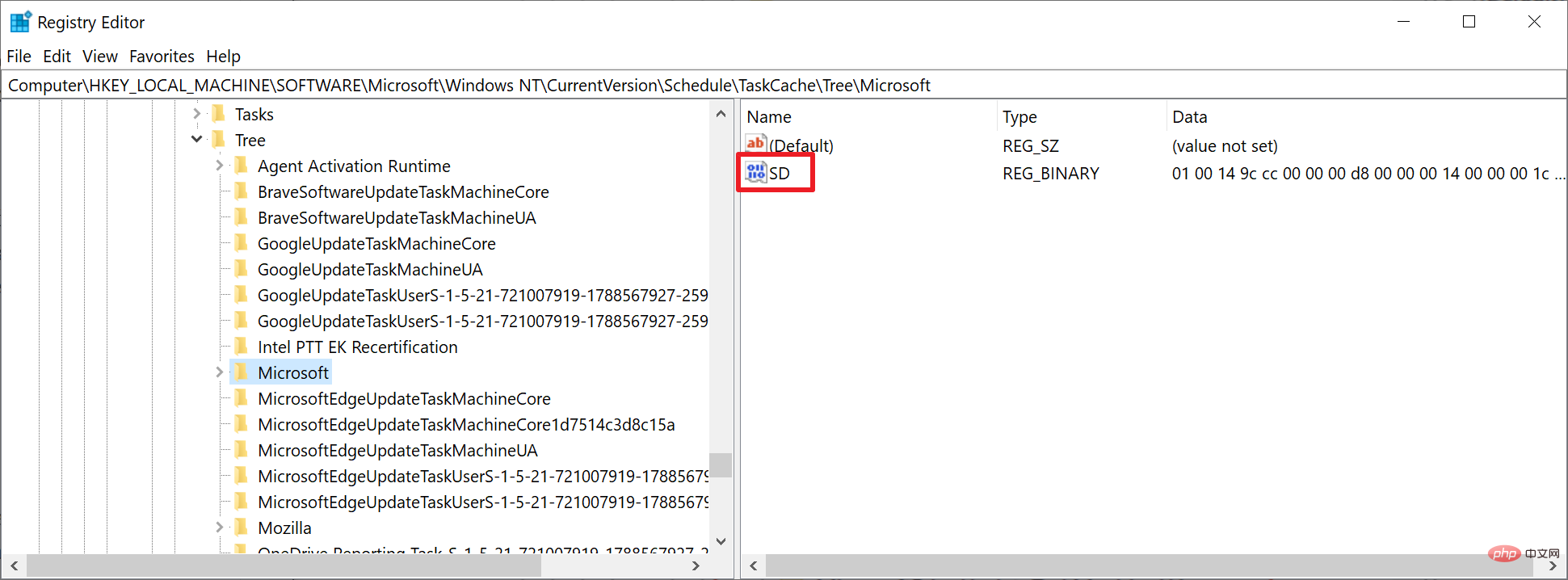

Windows-Administratoren können geplante Aufgabeninformationen in der Systemregistrierung analysieren, um festzustellen, ob das System mit Tarrask-Malware infiziert ist:

Wenn eine Aufgabe ohne SD-Wert gefunden wird, handelt es sich um eine versteckte Aufgabe und wird nicht im Taskplaner oder im Befehlszeilenprogramm angezeigt. Die Aufgabe kann nicht normal gelöscht werden, da sie im Kontext des SYSTEM-Benutzers ausgeführt wird. Versuche, die Aufgabe zu löschen, schlagen mit der Fehlermeldung „Zugriff verweigert“ fehl.

Die neueste Version der Sicherheitsanwendung Windows Defender von Microsoft hat Malware erkannt. Microsoft hat Windows Defender ein neues Überwachungsereignis hinzugefügt, um versteckte Aufgaben zu erkennen. Diese werden als Behavior:Win32/ScheduledTaskHide.A markiert und dann von Anwendungen verwendet.

Microsoft empfiehlt Systemadministratoren, die folgenden Empfehlungen und Sicherheitsrichtlinien zu übernehmen, um Malware mithilfe des Angriffsvektors zu erkennen:

Listen Sie die Registrierungsstrukturen Ihrer Windows-Umgebung auf und sehen Sie sich die an HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionScheduleTaskCacheTree-Registrierungsstruktur und Identifizierung aller geplanten Aufgaben, die keinen SD-Wert (Sicherheitsbeschreibung) im Aufgabenschlüssel haben. Analysieren Sie diese Aufgaben nach Bedarf.

Ändern Sie Ihre Überwachungsrichtlinie, um geplante Aufgabenvorgänge zu identifizieren, indem Sie die Protokollierung „TaskOperational“ in Microsoft-Windows-TaskScheduler/Operational aktivieren. Wenden Sie die empfohlenen Microsoft-Überwachungsrichtlinieneinstellungen an, die für Ihre Umgebung geeignet sind.

Aktivieren und zentralisieren Sie die folgenden Taskplaner-Protokolle. Selbst wenn Aufgaben „versteckt“ sind, verfolgen diese Protokolle wichtige damit verbundene Ereignisse, was dazu führen kann, dass Sie gut versteckte Persistenzmechanismen im Security.evtx-Protokoll Microsoft-Windows-TaskScheduler/Operational.evtx-Protokoll #🎜 🎜#EventID entdecken 4698

Die Bedrohungsakteure in dieser Kampagne nutzen versteckte geplante Aufgaben, um den Zugriff auf kritische, im Internet offengelegte Vermögenswerte aufrechtzuerhalten, indem sie regelmäßig die ausgehende Kommunikation mit der C&C-Infrastruktur wiederherstellen. Bleiben Sie wachsam und überwachen Sie ausgehende Kommunikation auf ungewöhnliches Verhalten, indem Sie sicherstellen, dass diese Verbindungen von diesen kritischen Tier-0- und Tier-1-Assets überwacht und gewarnt werden.

Das obige ist der detaillierte Inhalt vonSo erkennen Sie Windows Tarrask-Malware mithilfe von Fehlern, um eine Erkennung zu vermeiden. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!