在linux中,防火墙模块指的是架设在互联网与企业内网之间的信息安全系统,根据企业预定的策略来监控往来的传输;linux中存在iptables和firewalld两种防火墙,iptables更接近数据的原始操作,精度更高,而firewalld则更容易操作。

本教程操作环境:linux7.3系统、Dell G3电脑。

在计算机科学领域中,防火墙(Firewall)是一个架设在互联网与企业内网之间的信息安全系统,根据企业预定的策略来监控往来的传输。

防火墙可能是一台专属的网络设备或是运行于主机上来检查各个网络接口上的网络传输。它是目前最重要的一种网络防护设备,从专业角度来说,防火墙是位于两个(或多个)网络间,实行网络间访问或控制的一组组件集合之硬件或软件

Linux中存在iptables和firewalld两种防火墙

iptables:更接近数据的原始操作,精度更高

firewalld:更易操作

防火墙的分类

逻辑层面

从逻辑上讲,防火墙大体可以分为主机防火墙和网络防火墙

主机防火墙:主要针对单个主机进行防护

网络防火墙:往往处于网络入口或边缘,针对于网络入口进行防护,服务于防火墙背后的本地局域网

网络防火墙和主机防火墙互不影响,可以理解为网络防火墙负责外(集体),主机防火墙负责内(个人)

物理层面

从物理上讲,防火墙可以分为硬件防火墙和软件防火墙

硬件防火墙:在硬件级别实现部分防火墙功能,另一部分功能基于软件实现,成本高,性能高

软件防火墙:应用处理软件逻辑运行于通用平台之上的防火墙,成本低,性能低

防火墙的功能

入侵检测功能

网络防火墙技术的主要功能之一就是入侵检测功能,主要有反端口扫描、检测拒绝服务工具、检测CGI/IIS服务器入侵、检测木马或者网络蠕虫攻击、检测缓冲区溢出攻击等功能,可以极大程度上减少网络威胁因素的入侵,有效阻挡大多数网络安全攻击。

网络地址转换功能

利用防火墙技术可以有效实现内部网络或者外部网络的IP地址转换,可以分为源地址转换和目的地址转换,即SNAT和NAT。SNAT主要用于隐藏内部网络结构,避免受到来自外部网络的非法访问和恶意攻击,有效缓解地址空间的短缺问题,而DNAT主要用于外网主机访问内网主机,以此避免内部网络被攻击。

网络操作的审计监控功能

通过此功能可以有效对系统管理的所有操作以及安全信息进行记录,提供有关网络使用情况的统计数据,方便计算机网络管理以进行信息追踪。

强化网络安全服务

防火墙技术管理可以实现集中化的安全管理,将安全系统装配在防火墙上,在信息访问的途径中就可以实现对网络信息安全的监管。

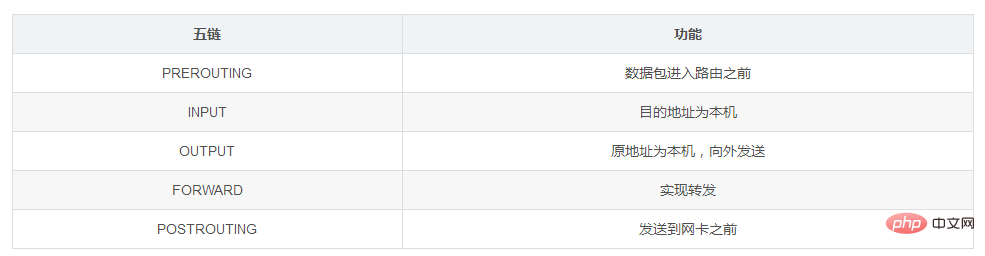

防火墙的三表五链

三表: filter表、nat表、mangle表

第一张表:filter表格:放的是经过内核的ip input output forward

第二张表:nat表格:放的不是经过内核的服务 input output postrouting prerouting

第三张表:备用表格mangle: input output forward postrouting prerouting

五链:input、prerouting、forward、postrouting 、output

表功能及内核模块

五链:input、prerouting、forward、postrouting 、output

INPUT和OUTPUT均包括经过内核和不经过内核的信息

FORWARD是经过内核的路由转发信息

POSTROUTING是不经过内核路由之后的信息

PREROUTING是不经过内核路由之前的信息

推荐学习:Linux视频教程

以上就是linux防火墙模块是什么的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 //m.sbmmt.com/ All Rights Reserved | php.cn | 湘ICP备2023035733号