Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

Mit welchem Befehl wird die Linux-Last überprüft?

Mit welchem Befehl wird die Linux-Last überprüft?

Mit welchem Befehl wird die Linux-Last überprüft?

Die Befehle zum Anzeigen der Linux-Auslastung sind: 1. [top]-Befehl zum Anzeigen der Linux-Auslastung; 2. [uptime]-Befehl zum Anzeigen der Linux-Auslastung; 3. [w]-Befehl zum Anzeigen der Linux-Auslastung; ; 4. Befehl [vmstat] zum Anzeigen der Linux-Last.

Der Befehl zum Anzeigen der Linux-Last lautet:

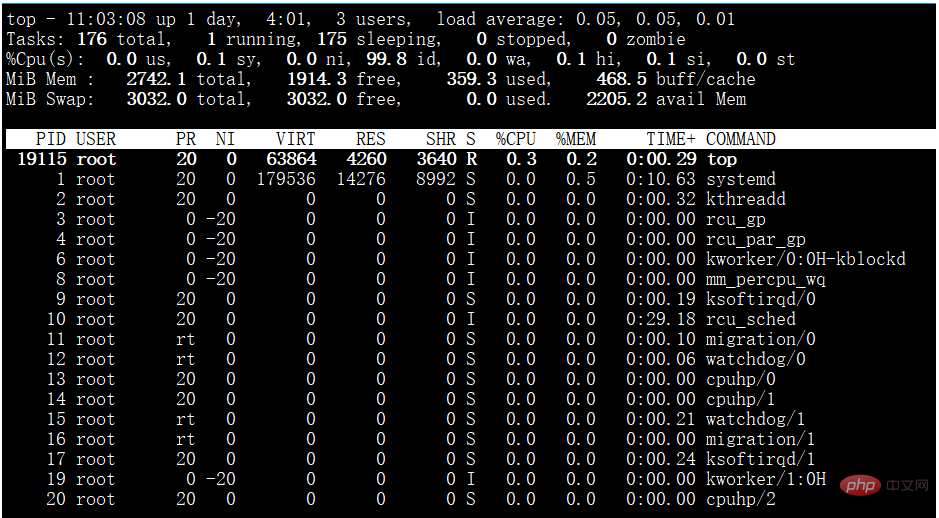

1 Der oberste Befehl zum Anzeigen der Linux laden:

Verwandte Lernempfehlungen: Linux-Video-Tutorial

Zuerst Zeilenerklärung:

top - 11:03:08 up 1 days, 04:01, 3 user, load average: 0.05, 0.05, 0.01

11:03:08: Aktuelle Systemzeit

nach oben 1 Tag, 04:01: Verstrichene Zeit seit Systemstart 1 Tag

3 Benutzer: Derzeit sind 3 Benutzer online

Lastdurchschnitt: 0,05, 0,05, 0,01: System 1 Minute, 5 Minuten, 15 Minuten CPU-Lastinformationen

Hinweis: Die drei Werte nach dem Lastdurchschnitt bedeuten die Lastwerte des Systems in der letzten Minute, den letzten 5 Minuten und die letzten 15 Minuten. Die Bedeutung dieses Werts ist die Anzahl der aktiven CPU-Prozesse pro Zeiteinheit. Wenn Ihre Maschine über einen einzelnen Kern verfügt, bedeutet dies, dass kein Lastdruck auf das System ausgeübt wird, solange diese Werte alle < 1 sind. Wenn Ihre Maschine über N Kerne verfügt, müssen diese Werte < N sein Betrachten Sie das System als drucklos.

Erklärung der zweiten Zeile:

Tasks: 176 total, 1 running, 175 sleeping, 0 stopped, 0 zombie

176 insgesamt: Es gibt derzeit 176 Aufgaben

1 läuft: 1 Aufgabe läuft

175 ruhend: 175 Prozesse ruhen

0 gestoppt: Anzahl der gestoppten Prozesse

0 Zombie: Anzahl der Zombie-Prozesse

Erklärung der dritten Zeile:

%Cpu(s): 0.1 us, 0.2 sy, 0.2 ni, 99.4 id, 0.0 wa, 0.0 hi, 0.0 si, 0.0 st

-

0,1 %us: Der Prozentsatz der CPU-Zeit, die von Prozessen im Benutzermodus belegt wird

0,2 %sy: Der Prozentsatz der CPU-Zeit, die vom Kernel belegt wird

0,2 %ni: Der CPU-Zeitprozentsatz des Benutzermodusprozesses der Aufgabe mit einem negativen Renice-Wert. Schön bedeutet Priorität

99,4 %id: Prozentsatz der CPU-Leerlaufzeit

0,0 %wa: Prozentsatz der CPU-Zeit, die auf E/A wartet

0,0 %hi: Prozentsatz der harten CPU-Interrupt-Zeit

0,0 %si: Prozentsatz der CPU-Soft-Interrupt-Zeit

Erklärung der vierten Zeile:

KiB Mem : 3882172 total, 1079980 free, 1684652 used, 1117540 buff/cache

3882172 k gesamt: gesamter physischer Speicher

1684652 k verwendet: Verwendeter physischer Speicher

1079980k frei: freier physischer Speicher

1117540k zwischengespeichert: als Cache verwendeter Speicher

Erläuterung der fünften Zeile:

KiB Swap: 0 total, 0 free, 0 used. 1871412 avail Mem

0k total: die Gesamtmenge des Swap Space

0k verwendet : Verwendeter Swap-Speicherplatz

0k frei: Freier Swap-Speicherplatz

1871412k zwischengespeichert: Zwischengespeicherter Swap-Speicherplatz

Letzte Zeile:

PID USER PR NI VIRT RES SHR S %CPU %MEM TIME+ COMMAND

PID: Prozess-ID

BENUTZER: Eigentümer des Prozesses

PR: Priorität des Prozesses

NI: schöner Wert

-

VIRT: belegter virtueller Speicher

RES: Physischer Speicher belegt

SHR: Gemeinsam genutzter Speicher verwendet

S: Fortschrittsstatus S: Ruhezustand R Führen Sie Z Zombie-Prozess N aus. Der nette Wert ist negativ

%CPU: belegte CPU

%MEM: belegter Speicher

TIME+: Der kumulative Wert der von der CPU belegten Zeit

BEFEHL: Startbefehl

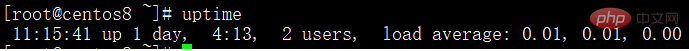

2 . Überprüfen Sie die Linux-Auslastung zur Betriebszeit:

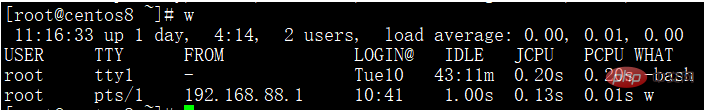

3.

Die erste Zeile bezieht sich auf die Erklärung des Top-Befehls

USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT wird wie folgt erklärt:

USER – Login-Benutzername

TTY – Terminalnummer, die vom System nach der Anmeldung zugewiesen wird

FROM – Remote-Hostname, also von wo aus haben Sie sich angemeldet?

LOGIN@ – wann haben Sie sich angemeldet?

IDLE – Wie lange war es im Leerlauf? Dies gibt an, wie lange der Benutzer im Leerlauf war. Dies ist ein Timer, der zurückgesetzt wird, sobald der Benutzer einen Vorgang ausführt.

JCPU – die Zeit, die von allen mit dem Terminal verbundenen Prozessen (tty) belegt wird. Dieses Mal ist die Vergangenheit nicht enthalten Zeit des Hintergrundjobs, beinhaltet aber auch die Zeit, die der aktuell laufende Hintergrundjob in Anspruch nimmt

PCPU – bezieht sich auf den aktuellen Prozess (d. h. den im WHAT-Element angezeigten Prozess). Besetzte Zeit

WAS – Befehlszeile des aktuell ausgeführten Prozesses

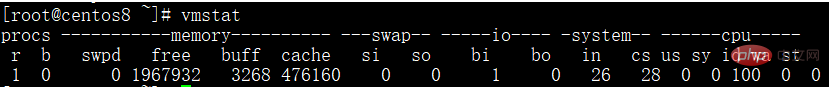

4. vmstat zum Anzeigen der Linux-Last

rstellt die laufende Warteschlange dar (d. h. wie viele Prozesse tatsächlich der CPU zugewiesen sind). ), wenn dieser Wert die Anzahl der CPUs überschreitet, tritt ein CPU-Engpass auf. Dies hängt auch mit der Auslastung von Top zusammen. Wenn die Auslastung 3 übersteigt, ist sie im Allgemeinen relativ hoch, wenn sie 5 übersteigt, ist sie hoch, wenn sie 10 übersteigt, ist sie abnormal und der Status des Servers ist sehr gefährlich . Die Auslastung von top ähnelt der Ausführungswarteschlange pro Sekunde. Wenn die Ausführungswarteschlange zu groß ist, bedeutet dies, dass Ihre CPU sehr ausgelastet ist, was im Allgemeinen zu einer hohen CPU-Auslastung führt.bstellt einen blockierten Prozess dar. Ich werde nicht näher darauf eingehen, aber jeder weiß, dass der Prozess blockiert ist.swpd Die Größe des verwendeten virtuellen Speichers ist größer als 0, was bedeutet, dass der physische Speicher Ihres Computers nicht ausreicht Soll der Speicher aufgerüstet oder der Speicherverbrauch reduziert werden, werden Aufgaben auf andere Maschinen verlagert.

freeDie Größe des freien physischen Speichers. Mein Computer verfügt über insgesamt 8 GB Speicher und 3415 MB.buff Linux/UnixDas System wird verwendet, um den Cache von Inhalten, Berechtigungen usw. im Verzeichnis zu speichern. Mein Computer nimmt etwa 300 M ein.-

cache cachewird direkt verwendet, um sich die von uns geöffneten Dateien zu merken und die Dateien zu puffern (Das ist die Cleverness von Linux/Unix. Ein Teil des freien physischen Speichers wird zum Zwischenspeichern von Dateien und Verzeichnissen verwendet, um das Programm zu verbessern. Ausführungsleistung: Wenn das Programm Speicher verwendet, wird Puffer/Cache schnell verwendet)

siliest pro Sekunde in den virtuellen Speicher. Wenn dieser Wert größer als 0 ist, bedeutet dies, dass der physische Speicher nicht ausreicht oder ein Speicherverlust vorliegt. Sie müssen den speicherverbrauchenden Prozess finden und ihn lösen. Meine Maschine verfügt über ausreichend Speicher und alles funktioniert einwandfrei.soDie Größe des virtuellen Speichers, der pro Sekunde auf die Festplatte geschrieben wird. Wenn dieser Wert größer als 0 ist, gilt das Gleiche wie oben.biDie Anzahl der Blöcke, die das Blockgerät pro Sekunde empfängt. Das Blockgerät bezieht sich hier auf alle Festplatten und anderen Blockgeräte im System.boDie Anzahl der Blöcke, die das Blockgerät pro Sekunde sendet. Wenn wir beispielsweise eine Datei lesen, muss bo größer als 0 sein. Bi und Bo liegen im Allgemeinen nahe bei 0, andernfalls ist der IO zu häufig und muss angepasst werden.inAnzahl der CPU-Interrupts pro Sekunde, einschließlich Zeitinterrupts

csKontextwechsel pro Sekunde Wenn wir beispielsweise eine Systemfunktion aufrufen, sind Kontextwechsel, Threadwechsel und Prozesskontextwechsel erforderlich. Je kleiner der Wert, desto besser. Wenn er zu groß ist, sollten Sie die Anzahl der Threads oder Prozesse verringern Wenn wir beispielsweise in Apache und Nginx Leistungstests durchführen, können wir den Prozess der Auswahl des Webservers entsprechend dem Spitzenwert des Prozesses verkürzen oder Thread, und der Stresstest wird durchgeführt, bis der cs einen relativ kleinen Wert erreicht. Diese Anzahl von Prozessen und Threads ist ein geeigneterer Wert. Das Gleiche gilt für Systemaufrufe. Jedes Mal, wenn eine Systemfunktion aufgerufen wird, gelangt unser Code in den Kernelraum, was zu einem Kontextwechsel führt. Dies ist sehr ressourcenintensiv und wir sollten versuchen, häufige Aufrufe von Systemfunktionen zu vermeiden. Übermäßiger Kontextwechsel bedeutet, dass der Großteil Ihrer CPU für den Kontextwechsel verschwendet wird, was dazu führt, dass die CPU weniger Zeit für ernsthafte Arbeit hat und die CPU nicht vollständig ausgelastet ist, was nicht ratsam ist.usBenutzer-CPU-Zeit, ich war einmal auf einem Server, der sehr häufig Verschlüsselung und Entschlüsselung durchführt. Ich kann sehen, dass wir fast 100 sind und die R-Run-Warteschlange 80 erreicht. die Maschine führt Stresstests durch, schlechte Leistung).syEine zu hohe System-CPU-Zeit bedeutet, dass die Systemaufrufzeit lang ist, beispielsweise bei häufigen E/A-Vorgängen.idLeerlauf-CPU-Zeit, im Allgemeinen ist id + us + sy = 100, es wird allgemein angenommen, dass id die Leerlauf-CPU-Auslastung ist, us die CPU-Auslastung des Benutzers und sy ist die CPU-Auslastung des Systems.wtWarten auf IO-CPU-Zeit.

5. Einige andere Vorgänge

cat /proc/cpuinfo: Sie können die CPU-Informationen anzeigen, einschließlich mehrerer Prozessoren CPUs;sar: Sie können den Status aller Ressourcen im System überwachen, sar -n DEV, um den Netzwerkkarten-Verkehrsverlauf zu überprüfen, sar -q, um die historische Auslastung zu überprüfen Am nützlichsten ist es, den Netzwerkkartenverkehr zu überprüfen. Wenn der Datenverkehr zu groß ist: Rxpck/s ist größer als 4000 oder RxKB/s ist größer als 5000, ist es wahrscheinlich, dass er angegriffen wird, und es sind Paketerfassung und -analyse erforderlich ;free: Aktuelle Systemgröße und Speichernutzung anzeigenps: Prozess anzeigen, ps aux oder ps -elf, wird oft mit dem Pipe-Zeichen verwendet, um einen Prozess oder seine Menge anzuzeigennetstat: Ports anzeigen, netstat -lnp wird verwendet, um zu drucken, welche Ports aktuell sind Vom System gestartet, wird netstat -an zum Drucken des Netzwerkverbindungsstatus verwendet.tcpdump: Das Paketerfassungstool analysiert Datenpakete, um zu ermitteln, welche IPs angreifen in die angegebene Datei 1.cap, um den Inhalt des Pakets anzuzeigen. Ohne -w wird die Datenflussrichtung auf dem Bildschirm angezeigtwireshark: Paketerfassungstool, Sie können diesen Befehl vorübergehend verwenden, um Webanfragen auf dem aktuellen Server anzuzeigen

Das obige ist der detaillierte Inhalt vonMit welchem Befehl wird die Linux-Last überprüft?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Systemanforderungen zur Installation von Linux

Jul 20, 2025 am 03:49 AM

Systemanforderungen zur Installation von Linux

Jul 20, 2025 am 03:49 AM

LinuxcanrunonModesthardwareWithSpecificMinimumRequirements Amshouldbeatleast512MBForCommand-LINEUSOR2GBFORTESKTOPENVIRMENTS.DIKSPACEREQUIRESAMINIMUMUMOF5–10 GB, obwohl25GBISBETTERFORAD

Wie mache ich PHP -Container -Unterstützung automatisch? Kontinuierlich integrierte CI -Konfigurationsmethode der PHP -Umgebung

Jul 25, 2025 pm 08:54 PM

Wie mache ich PHP -Container -Unterstützung automatisch? Kontinuierlich integrierte CI -Konfigurationsmethode der PHP -Umgebung

Jul 25, 2025 pm 08:54 PM

Um PHP -Container zur Unterstützung der automatischen Konstruktion zu ermöglichen, liegt der Kern in der Konfiguration des Continuous Integration (CI) -Prozesses. 1. Verwenden Sie Dockerfile, um die PHP -Umgebung zu definieren, einschließlich grundlegender Bild-, Erweiterungsinstallations-, Abhängigkeitsmanagement- und Berechtigungseinstellungen. 2. Konfigurieren Sie CI/CD-Tools wie GitLabci und definieren Sie die Erstell-, Test- und Bereitstellungsstadien über die Datei .gitlab-ci.yml, um automatische Konstruktion, Test und Bereitstellung zu erreichen. 3.. Integrieren Sie Testframeworks wie Phpunit, um sicherzustellen, dass die Tests automatisch nach Codeänderungen ausgeführt werden. 4. Verwenden Sie automatisierte Bereitstellungsstrategien wie Kubernetes, um die Bereitstellungskonfiguration durch die Datei bereitzustellen. 5. Dockerfile optimieren und mehrstufige Konstruktionen übernehmen

Wie lautet die Codenummer von Bitcoin? Welcher Codestil ist Bitcoin?

Jul 22, 2025 pm 09:51 PM

Wie lautet die Codenummer von Bitcoin? Welcher Codestil ist Bitcoin?

Jul 22, 2025 pm 09:51 PM

Als Pionier in der digitalen Welt standen der einzigartige Codename und die zugrunde liegende Technologie immer im Mittelpunkt der Aufmerksamkeit der Menschen. Sein Standardcode ist BTC, auch als XBT auf bestimmten Plattformen bekannt, die internationale Standards entsprechen. Aus technischer Sicht ist Bitcoin kein einziger Codestil, sondern ein riesiges und ausgeklügeltes Open -Source -Softwareprojekt. Sein Kerncode ist hauptsächlich in C geschrieben und enthält Kryptographie, verteilte Systeme und Wirtschaftsgrundsätze, damit jeder seinen Code anzeigen, überprüfen und beitragen kann.

So verwenden Sie den Befehl 'Shutdown'

Jul 15, 2025 am 12:26 AM

So verwenden Sie den Befehl 'Shutdown'

Jul 15, 2025 am 12:26 AM

Der Befehl zum Herunterfahren von Linux/macOS kann durch Parameter heruntergefahren, neu gestartet und zeitgesteuert werden. 1. Schalten Sie die Maschine sofort aus und verwenden Sie Sudoshutdownnow- oder -h/-p -Parameter. 2. Verwenden Sie die Zeit oder den spezifischen Zeitpunkt für das Herunterfahren und stornieren Sie die Verwendung von -c. 3.. Verwenden Sie die -R -Parameter, um neu zu starten, den zeitgesteuerten Neustart; V.

So erstellen Sie eine unabhängige Umgebung von PHP -Task Container. So konfigurieren Sie den Container zum Ausführen von PHP -Timed -Skripten

Jul 25, 2025 pm 07:27 PM

So erstellen Sie eine unabhängige Umgebung von PHP -Task Container. So konfigurieren Sie den Container zum Ausführen von PHP -Timed -Skripten

Jul 25, 2025 pm 07:27 PM

Der Aufbau einer unabhängigen Umgebung für PHP -Aufgabencontainer kann über Docker implementiert werden. Die spezifischen Schritte sind wie folgt: 1. Installieren Sie Docker und DockerComponpose als Grundlage; 2. Erstellen Sie ein unabhängiges Verzeichnis, um Dockerfile und Crontab -Dateien zu speichern. 3. Schreiben Sie Dockerfile, um die PHPCLI -Umgebung zu definieren und Cron und die erforderlichen Erweiterungen zu installieren. 4. Schreiben Sie eine Crontab -Datei, um Zeitaufgaben zu definieren. 5. Schreiben Sie ein Docker-compose.yml-Mount-Skriptverzeichnis und konfigurieren Sie Umgebungsvariablen. 6. Starten Sie den Container und überprüfen Sie das Protokoll. Im Vergleich zu Timing -Aufgaben in Webcontainern haben unabhängige Container die Vorteile der Ressourcenisolation, der reinen Umgebung, der starken Stabilität und einer einfachen Expansion. Gewährleistung der Protokollierung und Fehleraufnahme

Wie man eine Festplatte unter Linux sicher löscht

Jul 24, 2025 am 12:08 AM

Wie man eine Festplatte unter Linux sicher löscht

Jul 24, 2025 am 12:08 AM

Bestätigen Sie den Namen der Zielfestplatte (z. B. /dev /sda), um das Versand, die Systemscheibe versehentlich zu löschen. 2. Verwenden Sie sudoddif =/dev/zeroof =/dev/sdxbs = 1mstatus = Fortschritt, um den Nullwert in der vollständigen Festplatte zu überschreiben, was für die meisten Szenarien geeignet ist. 3. Verwenden Sie Sudoshred-V-N3/Dev/SDX für drei zufällige Datenüberschreibungen, um sicherzustellen, dass sie nicht wiederhergestellt werden können. V. Verwenden Sie schließlich sudohexdump-c/dev/sdx |

Wie bekomme ich Hilfe für einen Befehl in Linux?

Jul 17, 2025 am 12:55 AM

Wie bekomme ich Hilfe für einen Befehl in Linux?

Jul 17, 2025 am 12:55 AM

Es gibt vier Möglichkeiten, um Befehlshilfe unter Linux zu erhalten: Erstens verwenden Sie -HELP, um die grundlegende Nutzung anzuzeigen, was zum schnellen Verständnis der gemeinsamen Optionen und Parameter von Befehlen geeignet ist. Zweitens verwenden Sie den Menschen, um die vollständige Mannseite anzuzeigen und detaillierte Befehlsbeschreibungen und Beispiele anzugeben. Drittens verwenden Sie Informationen, um strukturierte Hilfe anzuzeigen, die für die Informationsnavigation komplexer Befehle wie GCC und Make geeignet sind. Viertens beziehen sich auf Netzwerkressourcen und Gemeinschaften wie Linux China, Stackoverflow und andere Plattformen, um chinesische Materialien zu erhalten oder spezifische Probleme zu lösen. Anfänger wird empfohlen, es Schritt für Schritt von -Help und Man zu beherrschen.

So fügen Sie einen Benutzer unter Linux hinzu

Jul 21, 2025 am 03:32 AM

So fügen Sie einen Benutzer unter Linux hinzu

Jul 21, 2025 am 03:32 AM

Fügen Sie UserAdd- oder Adduser -Befehle hinzu, die üblicherweise von Benutzern unter Linux verwendet werden. 1. Bei Verwendung von UserAdd müssen Sie das Passwort und das Heimverzeichnis manuell festlegen. Fügen Sie den Parameter -m hinzu, um das Home -Verzeichnis zu erstellen. 2. Sie können die Shell, Gruppe und UID durch Parameter wie -s, -g und -U angeben; 3. Adduser ist ein interaktiver Befehl, der für Anfänger geeignet ist, um die Konfiguration automatisch zu vervollständigen. V. 5. UserDel kann versehentlich Benutzer und Home -Verzeichnisse löschen. Durch das Beherrschen dieser wichtigen Punkte können Sie Benutzer effizient und sicher verwalten.