Der vollständige Name von CSRF ist Cross-Site Request Forgery, und sein chinesischer Name ist Cross-Site Request Forgery (CSRF ist eine Methode, um angemeldete Benutzer festzuhalten). Webanwendungen. Eine Angriffsmethode, die unbeabsichtigte Vorgänge ausführt. Im Vergleich zu XSS nutzt CSRF das Vertrauen des Systems in den Seitenbrowser, während XSS das Vertrauen des Systems in den Benutzer nutzt.

csrf-Angriff, also Cross-Site-Request-Forgery, Cross-Site-(Domain-Name)-Request-Forgery, wobei Fälschung Fälschung bedeutet. Es gibt viele Einführungen zu CSRF im Internet. In einem älteren Artikel werden beispielsweise die Angriffsmethoden von CSRF ausführlich erläutert. Eine kurze Erklärung finden Sie in diesem Artikel: Die Realisierung von CSRF-Angriffen beruht auf einer so einfachen Tatsache: wenn wir Wenn wir einen Browser zum Surfen im Internet verwenden, öffnen wir normalerweise mehrere Browser-Registerkarten (oder Fenster). Wenn wir uns bei einer Site A anmelden und Site A die Sitzung des Benutzers über Cookies verfolgt, wird Site A dies tun, nachdem sich der Benutzer bei Site A angemeldet hat Legen Sie die Einstellungen auf dem Client des Benutzers fest, wenn Site A eine Seite siteA-page.php (URL-Ressource) hat und Site B die URL-Adresse kennt und die Adresse dieser Seite in eine Seite siteB-page.php eingebettet ist Site B auf irgendeine Weise, wenn Zu diesem Zeitpunkt öffnet der Benutzer siteB-page.php von Site B und behält gleichzeitig die Sitzung von Site A bei. Solange die Seite siteB-page.php diese URL-Adresse auslösen kann (die URL anfordern kann). Ressource von Standort A) wird ein CSRF-Angriff durchgeführt.

Die obige Erklärung ist schwer zu erklären, also geben wir ein einfaches Beispiel, um sie zu demonstrieren.

1, Hintergrund und normaler Anforderungsprozess

Ein Site-Domainname ist html5.yang.com, er hat eine /get-update.php?uid=uid&username=username-Adresse, wie Sie sehen können Diese Adresse kann einige Parameter über die Get-Methode übergeben. Wenn die Logik dieser Seite lautet: Sie aktualisiert den Benutzernamen, indem sie beurteilt, ob die UID zulässig ist. Das Skript dieser Seite lautet wie folgt:

<?php

// 这里简便起见, 从data.json中取出数据代替请求数据库

$str = file_get_contents('data.json');

$data = json_decode($str, true);

// 检查cookie和请求更改的uid, 实际应检查数据库中的用户是否存在

empty($_COOKIE['uid']) ||empty($_GET['uid']) || $_GET['uid'] != $data['id'] ? die('非法用户') : '';

// 检查username参数

$data['username'] = empty($_GET['username']) ? die('用户名不能为空') : $_GET['username'];

// 更新数据

$data['username'] = $_GET['username'];

if(file_put_contents('data.json', json_encode($data))) {

echo "用户名已更改为{$data['username']}<br>";

} else {

die('更新失败');

}Normalerweise wird der Link zu dieser Seite unter Site A platziert, beispielsweise auf der csrfdemo.php-Seite von Site A. Nach der Anmeldung bei Site A wird die Der Benutzer kann auf diesen Link klicken, um eine Anfrage zu senden, z. B. Site A verfügt über ein Seitenskript, das diesen Link enthält:

<?php

// 这里用一个data.json文件保存用户数据,模拟数据库中的数据

// 先初始化data.json中的数据为{"id":101,"username":"jack"}, 注意这句只让它执行一次, 然后把它注释掉

// file_put_contents('data.json','{"id":101,"username":"jack"}');

$data = json_decode(file_get_contents('data.json'), true);

// 这里为了简便, 省略了用户身份验证的过程

if ($data['username']) {

// 设置cookie

setcookie('uid', $data['id'], 0);

echo "登录成功, {$data['username']}<br>";

}

?>

<a href="http://html5.yang.com/csrfdemo/get-update.php?uid=101&username=json" rel="external nofollow" >

更新用户名为json

</a>Laden Sie diese Seite wie folgt:

Klicken Sie auf den Link auf der Seite, um zur Seite get-update.php zu gelangen:

Das Obige ist das Normale Werfen wir einen Blick darauf, wie Site B CSRF-Angriffe implementiert.

2. Die einfachste Implementierung eines CSRF-Angriffs

Der Domainname von Site B ist test.yang.com, die eine Seite csrf.php hat, sofern der Benutzer diese während der Wartung öffnet Während der Sitzung der Site A-Seite kann Site B CSRF-Angriffe implementieren. Was den Grund betrifft, warum es geöffnet wird ... Tatsächlich kommt diese Art von Situation sehr häufig vor, wenn wir im Internet surfen. Als ich beispielsweise diesen Blog schrieb, hatte ich das Gefühl, dass ich etwas über CSRF nicht verstand Baidu Nun, es gibt viele Ergebnisse von Baidu. Wenn es eine Website namens CSRF Encyclopedia Knowledge gibt, die CSRF auf sehr detaillierte und maßgebliche Weise vorstellt, dann werde ich wahrscheinlich darauf klicken, aber diese Website ist eigentlich eine Phishing-Website. Es befindet sich auf einer bestimmten Website und bettet die URL-Adresse meiner Blog-Bearbeitungsseite ein, sodass ein CSRF-Angriff auf mein Blog ausgeführt werden kann. Okay, kommen wir zur Sache, werfen wir einen Blick auf den csrf.php-Skriptcode:

<?php ?> <img src="http://html5.yang.com/csrfdemo/get-update.php?uid=101&username=jsonp">

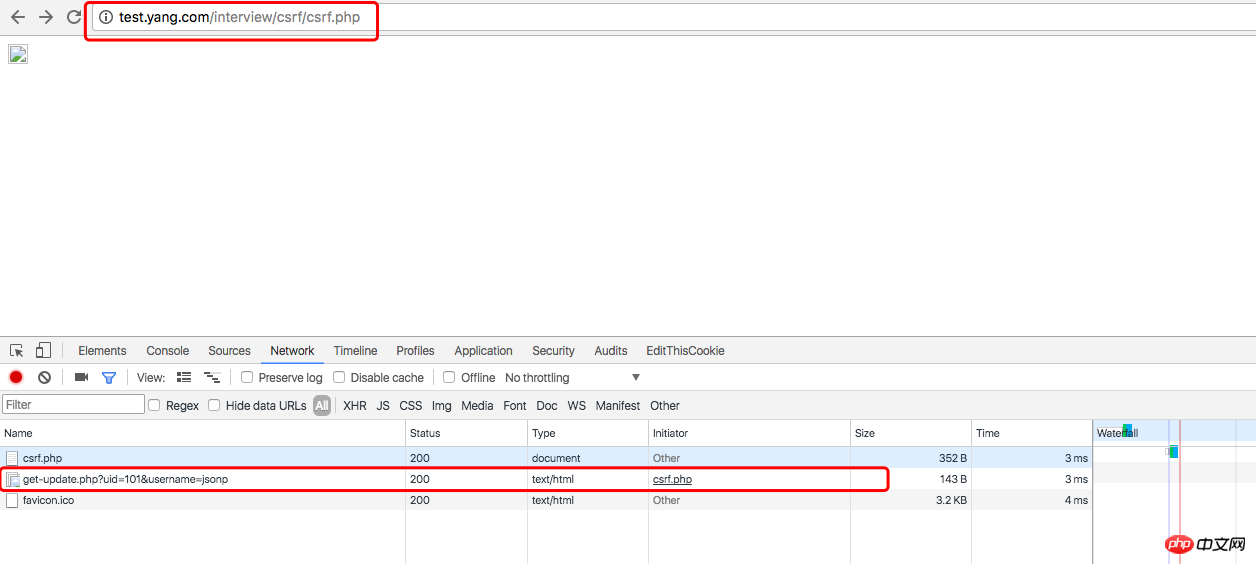

Sie können sehen, dass der obige Code keinen PHP-Code enthält , nur ein img-Tag, img Der src des Tags ist der Link zum Aktualisieren des Benutzernamens von Site A, aber der Benutzername wird in jsonp geändert. Besuchen Sie die csrf.php-Seite von Site B:

Besuchen Sie unten erneut. Laden Sie die csrfdemo.php-Seite von Website A herunter:

Sie können sehen, dass der Benutzername in jsonp geändert wurde.

Eine kurze Analyse: Die csrf.php von Site B verwendet das img-Tag in HTML. Wir alle wissen, dass das img-Tag ein src-Attribut hat und der Attributwert auf die Adresse des Bildes verweist, das benötigt wird Wenn die Seite geladen wird, entspricht das Laden eines Bildes dem Initiieren einer HTTP-Anfrage an die Adresse, auf die src zeigt. Solange die Adresse des Bildes in eine Skriptadresse geändert wird, wird natürlich der einfachste CSRF-Angriff realisiert. Auf diese Weise ist CSRF eigentlich sehr einfach zu implementieren, aber jeder ist ein „Gentleman“ und niemand wird untätig sein, solche „obszönen“ Dinge zu tun. Aber Sie dürfen nicht die Absicht haben, anderen zu schaden, und Sie müssen die Absicht haben, sich vor anderen zu schützen. Werfen wir einen Blick darauf, wie Sie diesen einfachsten CSRF-Angriff einfach verhindern können.

3. Einfache vorbeugende Maßnahmen

Tatsächlich kann Site A die Quelle des Anforderungsheaders im Skript get-update.php ermitteln Nicht Site A, sie kann die Anfrage abfangen. Fügen Sie unten etwas Code zu get-update.php hinzu:

<?php

// 检查上一页面是否为当前站点下的页面

if (!empty($_SERVER['HTTP_REFERER'])) {

if (parse_url($_SERVER['HTTP_REFERER'], PHP_URL_HOST) != 'html5.yang.com') {

// 可以设置http错误码或者指向一个无害的url地址

//header('HTTP/1.1 404 not found');

//header('HTTP/1.1 403 forbiden');

header('Location: http://html5.yang.com/favicon.ico');

// 这里需要注意一定要exit(), 否则脚本会接着执行

exit();

}

}

$str = file_get_contents('data.json');

// 代码省略但是,这样就万事大吉了吗,如果http请求头被伪造了呢?A站点升级了防御,B站点同时也可以升级攻击,通过curl请求来实现csrf,修改B站点的csrf.php代码如下:

<?php $url = 'http://html5.yang.com/csrfdemo/get-update.php?uid=101&username=jsonp'; $refer = 'http://html5.yang.com/'; // curl方法发起csrf攻击 $ch = curl_init(); curl_setopt($ch, CURLOPT_URL, $url); // 设置Referer curl_setopt($ch, CURLOPT_REFERER, $refer); // 这里需要携带上cookie, 因为A站点get-update.php对cooke进行了判断 curl_setopt($ch, CURLOPT_COOKIE, 'uid=101'); curl_exec($ch); curl_close($ch); ?> <img src="http://html5.yang.com/csrfdemo/get-update.php?uid=101&username=jsonp">

这样同样可以实现csrf攻击的目的。那么就没有比较好的防范方法了吗?

4,小结

下面我们回到问题的开始,站点A通过cookie来跟踪用户会话,在cookie中存放了重要的用户信息uid,get-update.php脚本通过判断用户的cookie正确与否来决定是否更改用户信息,看来靠cookie来跟踪会话并控制业务逻辑是不太安全的,还有最严重的一点:get-update.php通过get请求来修改用户信息,这个是大忌。所以站点A可以接着升级防御:用session来代替cookie来跟踪用户会话信息,将修改用户信息的逻辑重写,只允许用post方法来请求用户信息。站点B同样可以升级攻击:curl可以构造post请求,劫持session等等,不过这些我还没研究过,后续再说吧。

php curl带有csrf-token验证模拟提交实例详解

Das obige ist der detaillierte Inhalt vonDemonstration und Prävention von CSRF-Angriffen in der PHP-Entwicklung. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

So öffnen Sie eine PHP-Datei

So öffnen Sie eine PHP-Datei

So entfernen Sie die ersten paar Elemente eines Arrays in PHP

So entfernen Sie die ersten paar Elemente eines Arrays in PHP

Was tun, wenn die PHP-Deserialisierung fehlschlägt?

Was tun, wenn die PHP-Deserialisierung fehlschlägt?

So verbinden Sie PHP mit der MSSQL-Datenbank

So verbinden Sie PHP mit der MSSQL-Datenbank

So verbinden Sie PHP mit der MSSQL-Datenbank

So verbinden Sie PHP mit der MSSQL-Datenbank

So laden Sie HTML hoch

So laden Sie HTML hoch

So lösen Sie verstümmelte Zeichen in PHP

So lösen Sie verstümmelte Zeichen in PHP

So öffnen Sie PHP-Dateien auf einem Mobiltelefon

So öffnen Sie PHP-Dateien auf einem Mobiltelefon