Sind FTP -Programme sicher?

FTP -Sicherheitsrisiken und sicherere Alternativen

Schlüsselpunkte:

- FTP -Programme wie Filezilla können Kennwörter ausblenden. Wenn jedoch Anmeldeinformationen gespeichert sind, sind sie leicht aus der Konfigurationsdatei zugänglich, was die Sicherheit gefährdet.

- ftp selbst fehlt Sicherheit und überträgt Daten und Anmeldeinformationen im Klartext, der leicht abgefangen und missbraucht wird.

- Sicherheitsalternativen wie FTPS und SFTP verschlüsseln Daten während der Übertragung und bieten ein höheres Sicherheitsniveau als herkömmliche FTP.

- ssh -Tasten verbessern die Sicherheit, indem es authentifiziert wird, ohne empfindliche Informationen zu übertragen, was das Abfangen effektiv verhindert.

- kontinuierliche Abgabe von Tools und sicheren FTP -Protokollen wie SFTP und FTPS kann das Risiko menschlicher Fehler während der manuellen Dateiübertragung mildern.

Verwenden Sie FTP, um Dateien bereitzustellen oder zu übertragen? Angesichts der jahrhundertealten Art des Protokolls und seiner weit verbreiteten Beliebtheit bei vielen Hosting-Unternehmen kann gesagt werden, dass Sie es möglicherweise verwenden.

Aber sind Sie sich bewusst, dass dies für Sie und Ihr Unternehmen Sicherheitsprobleme verursachen kann? Tauchen wir eingehend in diese Situation ein.

Programme wieFilezilla , Cyberduck , Sende oder Captain FTP usw. können sicher sein. Sie können Maßnahmen wie das Verstecken von Passwörtern implementieren, um andere anzeigen. Wenn Sie FTP jedoch verwenden, um Daten zu übertragen, werden diese Maßnahmen tatsächlich geschwächt.

Ich sagte unverblümt, dass der Grund, warum ich dies geschrieben habe, eine interessante Diskussion über Sitepoint im August war. Die Diskussion konzentrierte sich hauptsächlich auf Filezilla und machte eine Reihe von Behauptungen darüber, wie unsicher sie ist (oder nicht).

Ein wichtiger Aspekt der Debatte konzentriert sich darauf, ob Passwörter mit FileZilla gespeichert werden sollten. Einer der Kommentare verlinkt zu einem beschreibenden Artikel, der zeigt, dass Ihre Anmeldeinformationen zwar versteckt sind, wenn Sie die Software verwenden, aber leicht abgerufen werden können, wenn Sie sie speichern.

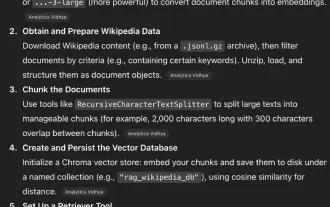

Wenn Sie diesen Artikel nicht gelesen haben, speichert Filezilla die Verbindungsdetails in einer einfachen XML -Datei wie folgt:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?><filezilla3></filezilla3>

<servers></servers>

<server></server>

<host>localhost</host>

<port>21</port>

<protocol>0</protocol>

<type>0</type>

<user>anonymous</user>

<pass>user</pass>

<logontype>1</logontype>

<timezoneoffset>0</timezoneoffset>

<pasvmode>MODE_DEFAULT</pasvmode>

<maximummultipleconnections>0</maximummultipleconnections>

<encodingtype>Auto</encodingtype>

<bypassproxy>0</bypassproxy>

<name>test site</name>

<comments> </comments>

<localdir> </localdir>

<remotedir> </remotedir>

<syncbrowsing>0</syncbrowsing>test site

>

>

>

Sie können sehen, dass es viele Informationen über die Verbindung speichert, sodass Sie sich nicht daran erinnern müssen. Bitte beachten Sie jedoch, dass es auch Ihr Passwort in Klartext gespeichert hat.

, wenn Sie das Programm verwenden, verbirgt es das Passwort, wie im obigen Screenshot gezeigt, so dass es nicht von Ihren Schultern gelesen wird.

Wenn Sie jedoch Zugriff auf den Computer haben, ist es keinen Sinn, Kennwörter vom Computer zu extrahieren. Um fair zu sein, ist in der neuesten Version von FileZilla die Kennwortspeicher standardmäßig nicht zulässig.

Wie wäre es mit Verschlüsseln von Konfigurationsdateien?

Jemand schlug vor, dass mindestens die Konfigurationsdatei verschlüsselt oder so festgelegt werden sollte, dass das Master -Kennwort vor dem Zugriff anfordert, genau wie 1Password und KeepassX.

Louis Lazaris links dann zu einer Diskussion über Stack Exchange, um diese Ansicht zu widerlegen. Das Folgende ist der Kerninhalt dieses Artikels:

Sie sehen, Verschlüsseln erfordern Anmeldeinformationen einen Verschlüsselungsschlüssel, der irgendwo gespeichert werden muss. Wenn Sie Malware auf Ihrem Benutzerkonto ausgeführt haben, haben sie so viel wie Sie (oder eine andere Anwendung, die auf derselben Ebene ausgeführt wird). Dies bedeutet, dass sie auch auf den Verschlüsselungsschlüssel oder auf den Schlüssel zugreifen können, der den Verschlüsselungsschlüssel usw. verschlüsselt.

Ich glaube, die oben genannte Behauptung versteht die Designüberlegungen von Programmen wie 1Password und KeepassX nicht vollständig. Anwendungen, die speziell als sichere Gewölbe für Kennwörter und andere sichere Informationen entwickelt wurden, sind möglicherweise nicht so einfach zu knacken, wie diese Antwort vorschlägt.

Zum Beispiel listet ein kürzlich von 1Password von 1Password wichtiger Blog -Beitrag wichtige Mechanismen gegen Hacker auf.

Dazu gehören 128-Bit- und 256-Bit-symmetrische Tasten, SHA512 und PBKDF2-Verschlüsselung-und eine Reihe anderer Funktionen zum Schutz auf Zugriffsdateien und gleichzeitig ihre Benutzerfreundlichkeit und Einfachheit.

Es ist daher falsch zu schließen, dass die Verwendung eines sicheren verschlüsselten Tresors nicht wirklich sicherer ist, insbesondere angesichts all dieser verfügbaren Technologien.

ist FTP, nicht Ihre Bewerbung!

Das Argument darüber, ob Anmeldeinformationen gespeichert werden sollten, ist jedoch irrelevant, da die Verwendung von FTP selbst einen Schlüsselpunkt ignoriert - Ihre Anmeldeinformationen und Daten werden in Klartext gesendet. Glauben Sie mir nicht? Bitte lesen Sie, warum FTP im Blog von Deccanhosts nicht sicher ist.

Wenn Sie es nicht wissen, können Sie durch Verwendung eines einfachen Gruppierungs -Sniffers wie Wireshark den verwendeten Benutzernamen und das verwendete Kennwort sowie alle anderen in der von Ihnen gesendeten Datei gespeicherten Anmeldeinformationen sowie den Algorithmus und die Datenbankstruktur abrufen und in es gespeichert.

Da das Speichern dieser Informationen in .ini- und Konfigurationsdateien für eine lange Zeit eine übliche Praxis war, schlage ich vor, dass in dieser Weg.

ftp wurde nicht für die Sicherheit ausgelegt; Dieses Design enthält von Natur aus eine Reihe weiterer Annahmen, die die Sicherheit nicht berücksichtigen. Zends Senior Software Engineer Enrico Zimuel hat es sogar weiter gesagt: NIEMALS FTP verwenden - für immer!

Ja, Sicherheitsänderungen kamen später heraus, aber sie waren nicht integriert. Es gibt keinen Schutz gegen Brute -Force -Angriffe, und obwohl SSH -Tunneling möglich ist, ist es schwierig, da Sie Befehle und Datenkanäle verschlüsseln müssen. Daher sind Ihre Entscheidungen begrenzt. Der Schwierigkeitsgradkoeffizient ist nicht immer trivial, wenn Sie versuchen, sie zu implementieren.

Sind Sie ein Website -Administrator? Haben Sie das Chroot -Gefängnis für Ihre FTP -Benutzer aktiviert? Wenn Sie mit dem Begriff Chroot nicht vertraut sind, ist dies eine Möglichkeit, die Benutzerbewegung und den Zugriff zu beschränken. Ausgehend von dem Verzeichnis, in dem sie sich anmelden, können sie zu einem beliebigen Unterverzeichnis gehen, können sich jedoch nicht außerhalb dieses Verzeichnisses bewegen.

Alternativen zu FTP

Bevor ich Sie überzeuge, dass alles schrecklich ist - nicht so. Einige der heutigen FTP -Programme - insbesondere die oben genannten - unterstützen auch einige sicherere FTP -Derivate und Alternativen. Schauen wir sie uns an.

ftps und sftp

ftps ist sicher ftp, genau wie https ist sicher http, es läuft auf SSL (Secure Sockets Layer) und TLS (Transport Layer Security). Benutzeranmeldeinformationen und Daten werden nicht mehr in einfachem Text gesendet.

Wenn der Server zulässt, hat die Client -Software auch die Flexibilität, nur einen Teil der Kommunikation zu verschlüsseln, nicht alle. Basierend auf der aktuellen Diskussion erscheint dies kontraintuitiv.

Wenn jedoch die übertragene Datei verschlüsselt ist oder Informationen über sensible Natur nicht übertragen werden, ist möglicherweise kein Overhead für die Verschlüsselung erforderlich.

Der Umschalten auf FTPS hat jedoch einen Preis (und Preis). Erfordert die Verwendung von FTPs erforderlich, ein selbstsigniertes SSL-Zertifikat zu generieren oder ein Zertifikat von einer vertrauenswürdigen Zertifikatsbehörde zu kaufen. Daher ist eine bessere Sicherheit verfügbar, erfordert jedoch mehr Aufwand und Kosten.

Aber bevor Sie sich zurückdehnen, fragen Sie sich, wie viel sind Ihre Informationen für Ihr Unternehmen wert? Dies kann Sie überzeugen, sich daran zu halten.

Schauen wir uns jetzt SFTP an. Das SFTP- oder SSH -Dateiübertragungsprotokoll funktioniert anders als FTPS. SFTP ist als Erweiterung von SSH 2.0 konzipiert, wodurch eine normale FTP -Verbindung erstellt wird, sie jedoch auf einer bereits verschlüsselten Verbindung ausführt. Der FTP -Datenstrom selbst ist nicht sicherer als normale FTP, aber die von ihm ausgeführte Verbindung ist sicherer.

SSH, SCP und andere Anmeldeschale

Wenn Sie FTP aufgeben möchten, warum sollten Sie Maßnahmen ergreifen, um auf halbem Weg aufzugeben? Warum FTP verwenden? Wenn Sie SFTP installiert haben, haben Sie SSH -Tools installiert.

von SSH selbst bietet es einen vollständigen Benutzerzugriff auf Remote -Systeme, sodass sie mehr als Standard -FTP tun können. Verbindungen sind sicher und Daten können leicht von einem System zum anderen kopiert werden.

Wenn Sie ein Befehlszeilenexperte sind, können Sie sogar Tools wie RSYNC auf SSH verwenden.

In einem einfachen Anwendungsfall kann es verwendet werden, um alle Dateien von einem lokalen Verzeichnis auf einem Remote -Computer rekursiv zu kopieren. Beim ersten Lauf werden alle Dateien kopiert.

Der zweite und spätere Ausführen prüft es auf Dateiunterschiede, überträgt nur unterschiedliche, neuere Dateien und hat die Möglichkeit, lokale Dateien und Verzeichnisse zu löschen, die auf dem Remote -Computer nicht mehr vorhanden sind.

Das Problem ist, dass die Gewährung dieses Zugriffs ein Sicherheitsproblem für sich ist. Der Effekt kann jedoch reduziert werden. OpenSSH ermöglicht viele Konfigurationsoptionen, z. B. den Stammzugriff, die Einschränkung von Benutzern, die sich remote anmelden können, und die Benutzer in bestimmte Verzeichnisse zu chrootieren.

Vielleicht müssen Benutzer überhaupt nicht auf einem Remote -Computer sein, oder sie benötigen nicht viele Berechtigungen, wenn sie dort sind. In diesem Fall können Sie aus einer Reihe von Muscheln wählen, die sich an diese Situationen anpassen.

Die beiden Besten sind scponly und rssh. Mit ScPonly können Benutzer nur Dateien auf Remote -Computer kopieren.

Benutzer können Dateien nicht anmelden, verschieben, anzeigen oder ändern. Das Gute ist, dass es immer noch RSYNC (und andere Tools) verwenden kann. RSSH geht noch einen Schritt weiter und ermöglicht den Zugriff auf SCP, SFTP, RDIST, RSYNC und CVS.

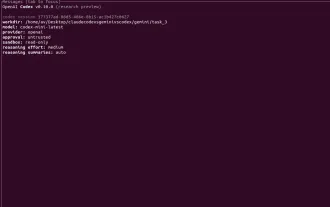

Um es zu implementieren, ändert der Systemadministrator einfach die Shell des Benutzers mit dem Tool ihrer Wahl und bearbeitet /etc/rsssh.conf, um die zulässigen Protokolle aufzulisten. Hier ist eine Beispielkonfiguration:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?><filezilla3></filezilla3>

<servers></servers>

<server></server>

<host>localhost</host>

<port>21</port>

<protocol>0</protocol>

<type>0</type>

<user>anonymous</user>

<pass>user</pass>

<logontype>1</logontype>

<timezoneoffset>0</timezoneoffset>

<pasvmode>MODE_DEFAULT</pasvmode>

<maximummultipleconnections>0</maximummultipleconnections>

<encodingtype>Auto</encodingtype>

<bypassproxy>0</bypassproxy>

<name>test site</name>

<comments> </comments>

<localdir> </localdir>

<remotedir> </remotedir>

<syncbrowsing>0</syncbrowsing>test site

>

>

>

Mit dieser Konfiguration können Benutzer nur SCP und SFTP verwenden.

SSH Key

Betrachten wir als nächstes den SSH -Schlüssel. Dieser Vorgang erfordert eine Erklärung, aber ich werde versuchen, es kurz und prägnant zu machen, diese Antwort auf Stack Exchange viel umschreiben:

Erstens wird der öffentliche Schlüssel des Servers verwendet, um einen sicheren SSH -Kanal zu erstellen, indem ein symmetrischer Schlüssel aushandelt wird, mit dem die verbleibenden Sitzungen geschützt werden können, die Vertraulichkeit, Integritätsschutz und Serverauthentifizierung ermöglichen. Nachdem die Kanalfunktion sicher ist, wird die Benutzerauthentifizierung durchgeführt.

Als nächstes erstellt der Server einen zufälligen Wert, verschlüsselt ihn mit dem öffentlichen Schlüssel des Benutzers und sendet ihn an sie. Wenn der Benutzer der Benutzer ist, den er sein sollte, kann er die Herausforderung entschlüsseln und an den Server zurücksenden, was dann die Identität des Benutzers bestätigt. Dies ist ein klassisches Herausforderungsmodell.

Der Hauptvorteil dieser Technologie besteht darin, dass der private Schlüssel den Kunden niemals verlässt und keinen Benutzernamen oder Kennwort sendet. Wenn jemand den SSL -Datenverkehr abfängt und in der Lage ist, ihn zu entschlüsseln (mit einem privaten Schlüssel mit einem beschädigten Server oder wenn Sie den falschen öffentlichen Schlüssel bei der Verbindung mit dem Server akzeptieren), werden Ihre privaten Details niemals in die Hände des Angreifers fallen.

Bei Verwendung mit SCP oder SFTP reduziert dies die Menge an Arbeit, die erforderlich ist, um sie gleichzeitig zu verwenden, während die Sicherheit verbessert wird. SSH -Tasten benötigen möglicherweise ein Passwort, um die privaten Schlüssel zu entsperren, was sie zu verwenden scheint.

Es gibt jedoch Tools, die diese mit Ihrer Benutzersitzung verknüpfen können, wenn Sie sich bei Ihrem Computer anmelden. Sobald Sie korrekt eingestellt sind, wird Ihnen das Kennwort automatisch zur Verfügung gestellt, sodass Sie das System optimal nutzen können.

Wie wäre es mit kontinuierlicher Lieferung?

Vielleicht haben Sie noch nie von diesem Begriff gehört, aber es gibt es schon eine Weile. Wir haben erst letzte Woche auf SitePoint darüber geschrieben. Die durch Martin Fowler erstellte kontinuierliche Lieferung ist definiert als:

Eine Softwareentwicklungsdisziplin erstellen Sie Software so, dass die Software jederzeit in der Produktionsumgebung veröffentlicht werden kann.

Es gibt viele Möglichkeiten, es umzusetzen, aber Dienste wie Codeship und Beanstalk beseitigen den Schmerz weitgehend.

Folgendes ist eine grobe Metapher für die Funktionsweise. Sie richten Ihr Softwareprojekt ein, einschließlich Ihres Testcode- und Bereitstellungsskripte, und speichern all dies unter Versionskontrolle. Ich gehe davon aus, dass Sie einen Online -Service wie Github oder Bitbucket verwenden.

Nach dem Commit oder veröffentlicht in Ihrer Code -Filiale werden bei dem Service bei jedem dieser Dienste Tests Ihrer Bewerbung ausgeführt, wenn er zu einem dieser Dienste weitergegeben wird. Wenn der Test passt, wird Ihre Anwendung bereitgestellt, unabhängig davon, ob es sich um Tests oder Produktion handelt.

Solange alles gut läuft, wird die Bereitstellung automatisch für Sie behandelt. Sie erhalten dann eine Benachrichtigung darüber, dass der Einsatz erfolgreich oder fehlgeschlagen ist.

Wenn Sie erfolgreich sind, können Sie mit der nächsten Funktion oder Fehlerbehebung fortfahren. Wenn etwas schief geht, können Sie es überprüfen, um die Ursache des Problems zu finden. Schauen Sie sich das kurze Video an, das den Prozess der Bereitstellung eines Testrepositorys mithilfe von Codeship zeigt.

Was müssen Sie tun? Schieben Sie Commits in Github Repository - das war's! Sie müssen sich nicht daran erinnern, Skripte auszuführen, in denen sich die Skripte befinden, Optionen und Schalter, um sie zu bestehen (insbesondere wenn es am Freitagabend spät ist, Sie sind lieber irgendwo als arbeiten).

Ich verstehe, dass dies ziemlich einfach ist und nicht alle Optionen und Feinheiten abdeckt, aber Sie bekommen, was ich meine.

Probleme mit dem menschlichen Fehler

Wechseln wir schließlich von den grundlegenden Sicherheitsproblemen bei der Verwendung von FTP zur Wirksamkeit des täglichen Gebrauchs. Angenommen, Sie entwickeln eine Website wie einen E-Commerce-Store, und Ihr Bereitstellungsprozess verwendet FTP, insbesondere Filezilla. Hier sind einige inhärente Probleme im Zusammenhang mit dem menschlichen Fehler:

Sind alle Dateien an den richtigen Speicherort hochgeladen?

- Behält die Datei die erforderlichen Berechtigungen bei oder erhält sie?

- Vergessen Sie ein oder zwei Dateien?

- Ist es notwendig, einen Entwicklungsnamen in der Produktion zu ändern?

- Müssen Post-Deployungs-Skripte ausgeführt werden?

- All dies sind gültige Bedenken, aber alle können bei der Verwendung kontinuierlicher Lieferwerkzeuge leicht gemindert werden. Wenn es zu spät ist, wenn der Druck hoch ist, wenn die zuständige Person das Unternehmen verlassen oder den Urlaub machen will, verlangt die manuelle Übertragung von Dateien über FTP um Probleme.

Okay, kurz übertragen werden die Dateien manuell überträgt, kurzfristig nur nach Ärger. Menschliche Fehler sind zu schwer zu vermeiden.

entschuldigen Sie sich bei Filezilla

Ich möchte nicht so erscheinen, als würde ich FileZilla ansprechen. Es ist eine sehr gute App, die ich seit Jahren benutzt habe. Und Technologie wurde verwendet, um zu versuchen, es sicherer zu machen.

Mein Schlüsselpunkt ist in FTP selbst, nicht nur Filezilla.

Zusammenfassung

Dies ist meine Meinung zur FTP -Sicherheitsdebatte. Mein Rat - verwenden Sie es auch nicht, denken Sie bei der Verwaltung der Bereitstellung. Immerhin sind dies Ihre Daten.

Aber was sind Ihre Ideen? Verwenden Sie immer noch FTP? Haben Sie über eine Migration nachgedacht? Teilen Sie Ihre Erfahrungen und die Lösungen mit, die Sie in den Kommentaren ausprobiert haben, damit wir alle hart arbeiten können, um eine praktische und benutzerfreundliche Lösung zu finden.

Weitere Lesen und Ressourcen

- ZendCryptPassword

- Passwort (in) Sicherheit (Folie)

- Warum FTP nicht sicher ist

- Wireshark (Netzwerkprotokollanalysator)

- 1 EVOLING VEREITUNG IN Kennwort 4

- Vorsicht: FileZilla kann Ihr Passwort nicht schützen

- Linux -eingeschränkte Shell: RSSH und Scponly

häufig gestellte Fragen zur FTP -Programmsicherheit

Was sind die wichtigsten Sicherheitsrisiken mit FTP -Programmen?

Obwohl FTP -Programme für die Dateiübertragung nützlich sind, haben sie auch einige Sicherheitsrisiken. Das Hauptproblem ist, dass FTP keine Daten verschlüsselt, was bedeutet, dass alle übertragenen Informationen, einschließlich sensibler Daten (wie Benutzernamen und Kennwörter), in Klartext gesendet werden. Dies erleichtert Cyberkriminellen, diese Informationen abzufangen und zu missbrauchen. Darüber hinaus ist FTP anfällig für Angriffe wie Brute -Force -Angriffe, Paketerfassung und Spoofing -Angriffe. Diese Risiken können zu Datenverletzungen, unbefugtem Zugriff und anderen schwerwiegenden Sicherheitsproblemen führen.

Wie kann das Risiko der Verwendung von FTP -Programmen gemindert werden?

Es gibt verschiedene Möglichkeiten, die mit FTP -Programmen verbundenen Risiken zu mildern. Eine der effektivsten Möglichkeiten ist die Verwendung einer sicheren Version von FTP wie SFTP oder FTPS. Diese Protokolle verschlüsseln Daten während der Übertragung und erschweren Cyberkriminalen, abzufangen. Darüber hinaus kann die Verwendung starker, eindeutiger Passwörter und regelmäßig Aktualisierungen dazu beitragen, Brute-Force-Angriffe zu verhindern. Es ist auch wichtig, FTP -Programme auf dem Laufenden zu halten, da Updates normalerweise Sicherheitspatches enthalten.

Was ist der Unterschied zwischen FTP, SFTP und FTPS?

FTP oder Dateitransferprotokoll ist ein Standard -Netzwerkprotokoll, das zum Übertragen von Dateien von einem Host zum anderen über das Internet verwendet wird. Es bietet jedoch keine Verschlüsselung. SFTP oder Secure Dateitransferprotokoll ist eine sichere Version von FTP, die SSH (Security Shell) zum Verschlüsseln von Daten während der Übertragung verwendet. FTPS oder FTP Secure ist eine weitere sichere Version von FTP, die mit SSL (Secure Sockets Layer) oder TLS (Transport Layer Security) verschlüsselt wird.

Verwenden Sie heute noch FTP?

Ja, FTP wird heute noch weit verbreitet, insbesondere in Unternehmensumgebungen zum Übertragen großer Dateien oder Stapeldateien. Aufgrund seiner Sicherheitsverletzungen wenden sich viele Organisationen jedoch sichereren Alternativen wie SFTP oder FTPS zu.

Wie kann ich feststellen, ob mein FTP -Programm sicher ist?

Um festzustellen, ob Ihr FTP -Programm sicher ist, sollten Sie überprüfen, ob es während der Dateiübertragung Verschlüsselung verwendet. Sichere Versionen von FTP wie SFTP und FTPS verschlüsseln Daten während der Übertragung. Normalerweise finden Sie diese Informationen in den Dokumentationen oder Einstellungen des Programms. Darüber hinaus sollten sichere FTP-Programme Funktionen wie starkes Kennwort obligatorisch, Zwei-Faktor-Authentifizierung und regelmäßige Aktualisierungen bereitstellen.

Kann ich VPN mit FTP -Programmen verwenden, um die Sicherheit zu verbessern?

Ja, die Verwendung von VPN (Virtual Private Network) mit FTP -Programmen kann die Sicherheit verbessern. VPN verschlüsselt alle Daten, die über das Internet gesendet werden, einschließlich Ihres FTP -Datenverkehrs. Dies kann dazu beitragen, dass Ihre Daten vor Cyberkriminellen vorgenommen werden.

Was sind Sicherheitsalternativen zu FTP?

Einige Sicherheitsalternativen zu FTP umfassen SFTP, FTPS und SCP (sichere Replikationsprotokoll). Diese Protokolle verwenden alle Verschlüsselung, um Daten während der Übertragung zu schützen. Darüber hinaus bieten Cloud-basierte Dateiübertragungsdienste häufig leistungsstarke Sicherheitsmaßnahmen an, einschließlich Verschlüsselung, Zwei-Faktor-Authentifizierung und Zugriffskontrolle.

Was ist ein Brute-Force-Angriff und wie wirkt sich dies auf FTP aus?

Brute Force Attack ist eine Art Cyber -Angriff, bei dem ein Angreifer versucht, durch Erraten von Passwörtern auf das System zuzugreifen. Da FTP Kennwörter in Klartext sendet, ist es besonders anfällig für Brute-Force-Angriffe. Wenn ein Angreifer das Passwort erfolgreich erraten, kann er ohne Autorisierung auf das System zugreifen und Daten stehlen oder manipulieren.

Wie schützt ich mein FTP -Programm vor Spoofing -Angriffen?

Spoofing -Angriffe (der Angreifer gibt vor, ein legitimer Benutzer oder Gerät zu sein) kann eine ernsthafte Bedrohung für das FTP -Programm darstellen. Um diese Angriffe zu verhindern, können Sie sichere Versionen von FTP mit verschlüsselten, z. B. SFTP oder FTPS verwenden. Darüber hinaus kann die Verwendung starker, eindeutiger Passwörter und regelmäßiges Aktualisieren dazu beitragen, Spoofing -Angriffe zu verhindern.

Was ist Paketaufnahme und wie wirkt sich dies auf FTP aus?

Paketaufnahme, auch als Paketschnüffel bezeichnet, ist eine Methode, die von Cyberkriminellen verwendet wird, um abzufangen und zu analysieren, wenn Pakete über das Netzwerk übertragen werden. Da FTP keine Daten verschlüsselt, ist es besonders anfällig für Paketerfassung. Angreifer können diese Methode verwenden, um vertrauliche Informationen wie Benutzernamen und Passwörter zu stehlen. Um die Paketaufnahme zu verhindern, sollten Sie sichere FTP -Versionen mit verschlüsselten verwenden, z. B. SFTP oder FTPS.

Das obige ist der detaillierte Inhalt vonSind FTP -Programme sicher?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Stock Market GPT

KI-gestützte Anlageforschung für intelligentere Entscheidungen

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Die neuen Elternkontrollen und psychische Gesundheitsschutz für Chatgpt zielen darauf ab, die KI für Teenager sicherer zu machen.

Sep 15, 2025 am 12:06 AM

Die neuen Elternkontrollen und psychische Gesundheitsschutz für Chatgpt zielen darauf ab, die KI für Teenager sicherer zu machen.

Sep 15, 2025 am 12:06 AM

OpenAI-Einsendungen der elterlichen Steuerelemente für Chatgptparenten können sich jetzt mit den Konten ihrer Teenager verbinden, Funktionen beschränken und Warnungen abrufen, wenn emotionale Bedrängnis Gespräche erfasst wird, die von speziell abgestimmten Modellen geschrieben werden, die zur Unterstützung der Verwendung geschult wurden, behandelt werden

Die AI -Podcast -Hosts von Google Notebooklm können jetzt in ein Argument über Ihre Notizen geraten

Sep 16, 2025 am 07:12 AM

Die AI -Podcast -Hosts von Google Notebooklm können jetzt in ein Argument über Ihre Notizen geraten

Sep 16, 2025 am 07:12 AM

NotebookLM von Google bietet jetzt neue Audioübersichtsformate: Kurz-, Kritik- und Debatethese-Ergänzungen bringen lebendigere Interaktionen und strukturierte Diskussionen zum Hochladen von Inhalten. Die Verbesserung bringt das Tool näher an interaktiver KI im Podcast-Stil.

Microsoft warnt vor langsamem Azure -Verkehr

Sep 17, 2025 am 05:33 AM

Microsoft warnt vor langsamem Azure -Verkehr

Sep 17, 2025 am 05:33 AM

Microsoft hat eine Warnung vor einer erhöhten Netzwerklatenz veröffentlicht, die Azure -Dienste aufgrund von Störungen der im Roten Meer befindlichen Unterwasserkabel betrifft und das Unternehmen dazu zwingt, den Verkehr über alternative Routen umzuleiten.

GPT 5 gegen GPT 4O: Was ist besser?

Sep 18, 2025 am 03:21 AM

GPT 5 gegen GPT 4O: Was ist besser?

Sep 18, 2025 am 03:21 AM

Die neueste Veröffentlichung von GPT-5 hat die Welt im Sturm erobert. Das neueste Flaggschiff -Modell von OpenAI hat gemischte Kritiken erhalten - während einige seine Fähigkeiten loben, andere unterstreichen seine Mängel. Das hat mich gefragt: Ist gpt-

KI bedeutet, dass Datenverletzungen jetzt viel weniger kosten - aber sie sind immer noch eine große Bedrohung für Unternehmen

Sep 21, 2025 am 12:24 AM

KI bedeutet, dass Datenverletzungen jetzt viel weniger kosten - aber sie sind immer noch eine große Bedrohung für Unternehmen

Sep 21, 2025 am 12:24 AM

KI verknüpft die Zeit, die für die Erkennung und Reaktion auf Datenverletzungen benötigt wird. Berichte von AI-Anwendern sparen bis zu 600.000 GBP pro Verstoß im Vergleich zu nicht sanftüber nicht 33% der britischen Organisationen, die KI in ihren Sicherheitsstrategien in den richtigen Erkenntnissen von IBM in umgesetzt haben

Codex Cli vs Gemini Cli gegen Claude Code: Welches ist das Beste?

Sep 18, 2025 am 04:06 AM

Codex Cli vs Gemini Cli gegen Claude Code: Welches ist das Beste?

Sep 18, 2025 am 04:06 AM

Im Jahr 2025 wird eine Reihe von AI -Programmierassistenten, auf die direkt vom Terminal aus zugegriffen werden kann, nacheinander freigegeben. Codex CLI, Gemini CLI und Claude Code sind einige dieser beliebten Tools, die große Sprachmodelle in Befehlszeilen -Workflows einbetten. Diese Programmierwerkzeuge können Code durch natürliche Sprachanweisungen generieren und reparieren und sehr leistungsfähig sind. Wir haben die Leistung dieser drei Tools in verschiedenen Aufgaben überprüft, um zu bestimmen, welcher praktischer ist. Jeder Assistent basiert auf fortschrittlichen KI-Modellen wie O4-Mini, Gemini 2.5 Pro oder Claude Sonnet 4, die zur Verbesserung der Entwicklungseffizienz entwickelt wurden. Wir setzen die drei in derselben Umgebung und verwenden bestimmte Metriken

FBI warn

Sep 14, 2025 am 12:42 AM

FBI warn

Sep 14, 2025 am 12:42 AM

Das FBI hat eine kritische Sicherheitswarnung veröffentlicht und warnte, dass das berüchtigte Hacking-Kollektiv als Salt Typhoon seine Cyber-Operationen weltweit verstärkt. Für die Agentur ist diese chinesische staatlich unterstützte Gruppe weit verbreitet.

Das AI Trust Paradox: Wie regulierte Industrien in einer KI-gesteuerten Welt glaubwürdig bleiben können

Sep 21, 2025 am 12:36 AM

Das AI Trust Paradox: Wie regulierte Industrien in einer KI-gesteuerten Welt glaubwürdig bleiben können

Sep 21, 2025 am 12:36 AM

Wenn Sie vor fünf Jahren einen Raum voller risikoaverse Versicherungsmanager mitgeteilt hätten, dass fast die Hälfte der britischen Verbraucher bald die Gesundheitsberatung von KI begrüßen würden, wären Sie mit ernsthafter Skepsis, wenn nicht sogar gelacht.