由于redis没有配置,黑客利用redis安全漏洞入侵了服务器。

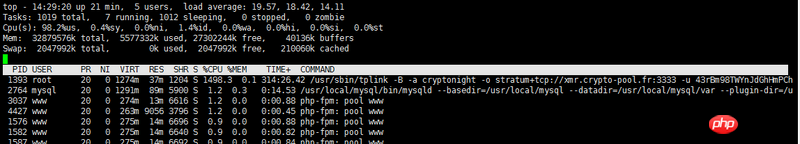

服务器cpu占用率一直处于高位,用top命令发现有个进程

(/usr/sbin/tplink -B -a cryptonight -o stratum+tcp://xmr.crypto-pool.fr:3333 -u 43rBm98TWYnJdGhHmPChR7)

非常吃cpu,于是用kill命令杀,发现提示无相关进程号,说明进程号是伪造的,不是真实的。于是直接删除这个文件/usr/sbin/tplink,可以删除。但是重启服务器之后,这个进程又出来了,然后查看了开机启动等文件都没有发现异常。

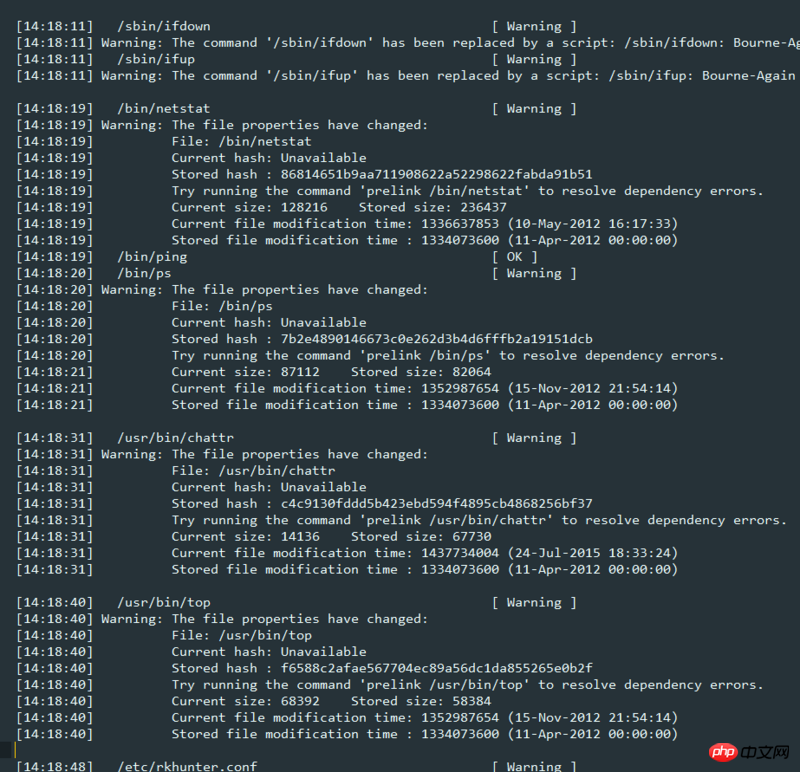

接着,通过rkhunter工具分析发现很多命令被篡改了。

接着用另外一台正常的服务器程序替换所有被篡改的文件。

然后重启,所有相关文件又被篡改。

redis.conf也没办法正常配置,启动redis-server 如果后面带了redis.conf配置文件就没法启动,不带redis.conf就能够启动。卸载了redis,然后重新安装redis,依然无法解决。

跪求大神相助,这些问题如何解决,如何彻底清除该木马。

看看这个 : 链接描述

另外提醒下,redis最好要设置密码,版本最好使用2.8以后的版本,2.8以及以前的可能有漏洞

1、修改默认端口

2、auth强度高一点

3、bind ip

4、修改配置文件,不允许执行config命令

中了毒还是做系统吧,简单有效。这个毒随便就能登服务器,什么都有可能被注入,杀毒太麻烦。。。

配置如果写对的话,是可以指定配置文件的。非得暴露到外网的话,可以配置里面加认证,另外建议改下端口。6379太危险了。。

不能让服务暴露在公网.会通过redis的相关操作写文件,就会出现你这种情况,我是没有遇到过,但是知道有这事儿..