本文将描述另一种缓冲区溢出情况,即缓冲区下溢。在前续专题(见第7期)中已对缓冲区上溢进行了分析。原因同样适用于缓冲区下溢,所以在本文中不再重复介绍导致缓冲区上溢的因素。说得简单点,缓冲区下溢是指填充数据溢出时,下一级缓冲区被覆盖的情况。本文将描述缓冲区下溢的危害、在源代码中显露的迹象以及如何解决这个问题。

在 C/C 程序中,缓冲区下溢是一种严重的漏洞类型,可能导致程序崩溃或执行恶意代码等后果。从2018年1月到10月,共涉及494条CVE漏洞信息。部分漏洞如下:

| CVE | 漏洞概述 |

|---|---|

| CVE-2018-1000001 | Libc Realpath 缓冲区下溢漏洞,漏洞的产生是由于 GNU C 库没有正确处理 getcwd() 系统调用返回的相对路径,其他库也很可能受此影响。在受影响的系统中,通过 SUID binary 可以获得 root 权限。 |

| CVE-2018-1000637 | zutils 是一款压缩文件处理实用程序包。该程序支持压缩/解压缩、压缩文件比较和压缩文件完整性校验等功能。zcat 是其中的一个解压缩实用程序。zutils 1.8-pre2 之前版本中的 zcat 存在缓冲区溢出漏洞。攻击者可借助特制的压缩文件利用该漏洞造成拒绝服务或执行任意代码。 |

| CVE-2018-5388 | strongSwan 5.6.3 之前版本在实现上存在缓冲区下溢漏洞,攻击者利用此漏洞可耗尽资源,导致拒绝服务。 |

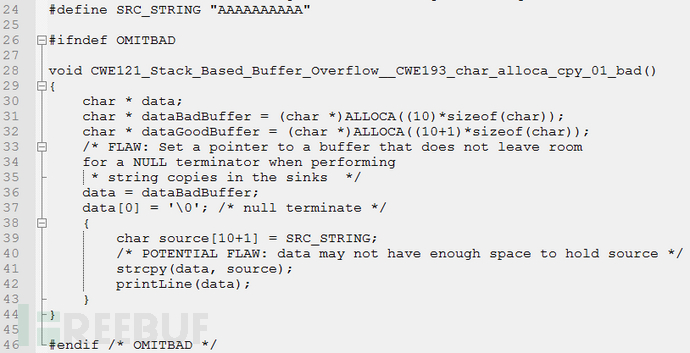

示例源于 Samate Juliet Test Suite for C/C v1.3 (https://samate.nist.gov/SARD/testsuite.php),源文件名:CWE121_Stack_Based_Buffer_Overflow__CWE193_char_alloca_cpy_01.c。

在上述示例代码中,在第36行对指针 data 进行赋值,通过赋值操作可以看出指针 data 指向 dataBadBuffer,当第41行使用 strcpy() 进行内存拷贝时,源缓冲区长度大于目的缓冲区长度从而产生溢出,溢出部分超出了 dataBadBuffer 的下边界,导致缓冲区下溢问题。

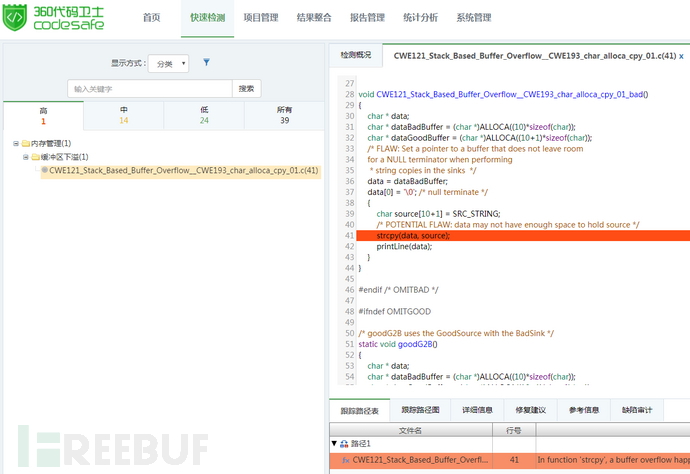

使用360代码卫士对上述示例代码进行检测,可以检出“缓冲区下溢”缺陷,显示等级为高。如图1所示:

图1:缓冲区下溢检测示例

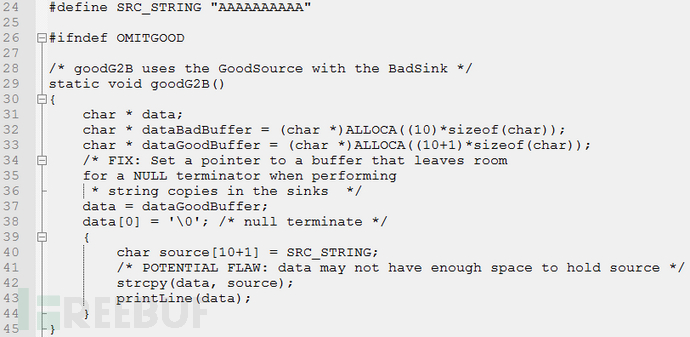

在上述修复代码中,Samate 给出的修复方式为:在第37行对指针 data 进行赋值,将 data指向 dataGoodBuffer,此时 data 的长度与 source 一致,当第42行使用 strcpy() 进行拷贝操作时,源缓冲区与目的缓冲区长度相同,从而避免了缓冲区下溢的问题。该问题也可以通过对边界进行检查等其他方法来进行避免。

使用360代码卫士对修复后的代码进行检测,可以看到已不存在“缓冲区下溢”缺陷。如图2:

图2:修复后检测结果

要避免缓冲区下溢,需要注意以下几点:

(1)尽量避免使用不安全的内存操作函数。

(2)对返回值有明确指示意义的内存操作函数,应对函数返回值进行有效判断,从而判断操作是否成功。

(3)在向缓冲区中填充数据时必须进行边界检查。

以上是C/C 程序中的缓冲区下溢指的是什么的详细内容。更多信息请关注PHP中文网其他相关文章!