设置 JWT 无状态身份验证(可在此处获取)后,我想通过识别关键组件及其交互来了解 Spring Security 抽象下发生的情况。为了使这种探索更有吸引力,我使用标准 HTTP 库在 Go 中重新实现了一个最小版本。通过分解三个核心流程 - 注册、令牌生成和受保护的资源访问 - 并在 Go 中重建它们,我开始将 Spring Security 的身份验证模式映射到更简单的组件。

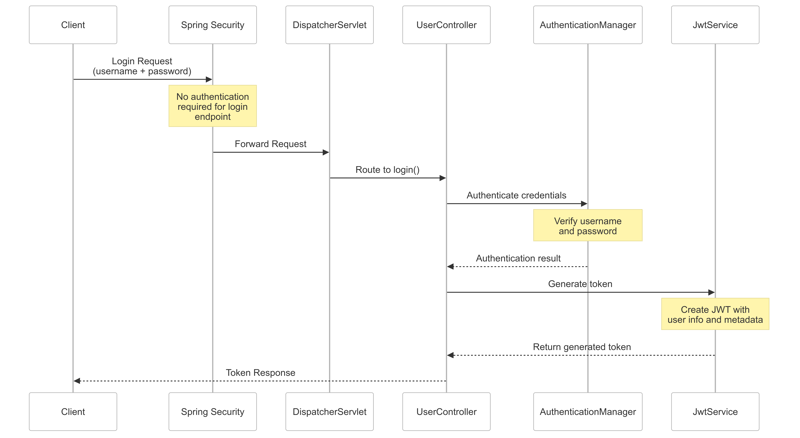

这篇文章特别关注身份验证流程 - 系统如何验证用户身份 - 而不是授权。我们将使用序列图探索流程,这些序列图通过 Spring Security 架构中的不同组件跟踪请求。

系统提供三个端点:

在以下部分中,我将解释每个流程中涉及的核心组件,并为每个流程提供序列图。

包含用户名和密码的注册请求通过 Spring Security 过滤器链,由于注册端点被配置为不需要在 SecurityConfiguration 中进行身份验证,因此在该过滤器链中进行的处理最少。然后请求通过 Spring 的 DispatcherServlet,后者根据 URL 模式将其路由到 UserController 中的适当方法。请求到达 UserController 的注册端点,其中用户信息与散列密码一起存储。

包含用户名和密码的登录请求通过 Spring Security 过滤器链,其中发生最少的处理,因为此端点也配置为不需要在 SecurityConfiguration 中进行身份验证。请求通过 Spring 的 DispatcherServlet 移动到 UserController 的登录端点,该端点委托给 AuthenticationManager。使用 ApplicationConfiguration 中定义的配置 bean,AuthenticationManager 根据存储的凭据验证提供的凭据。身份验证成功后,UserController 使用 JwtService 生成包含用户信息和创建时间等元数据的 JWT 令牌,该令牌将返回给客户端以供后续经过身份验证的请求。

当授权标头中包含 JWT 令牌的请求到达时,它会通过 JwtAuthenticationFilter - 自定义定义的 OncePerRequestFilter - 它使用 JwtService 处理令牌。如果有效,过滤器将通过 ApplicationConfiguration 中配置的 UserDetailsService 检索用户,并在 SecurityContextHolder 中设置身份验证。如果令牌丢失或无效,过滤器将允许请求继续,而无需设置身份验证。

在链的后面,AuthorizationFilter 检查请求是否通过 SecurityContextHolder 进行了正确的身份验证。当它检测到缺少身份验证时,它会抛出 AccessDeniedException。此异常由 ExceptionTranslationFilter 捕获,它检查用户是否是匿名的,并委托给 SecurityConfiguration 中配置的 JwtAuthenticationEntryPoint 返回 401 Unauthorized 响应。

如果所有过滤器都通过,请求将到达 Spring 的 DispatcherServlet,后者将其路由到 UserController 中的 getAuthenticatedUser 端点。此端点从过滤器链过程中填充的 SecurityContextHolder 检索经过身份验证的用户信息。

注意:Spring Security 采用丰富的过滤器和专用组件生态系统来处理各种安全问题。为了理解核心身份验证流程,我只关注 JWT 令牌验证和用户身份验证中的关键参与者。

Go 实现通过映射到关键 Spring Security 组件的简化架构提供类似的功能:

过滤链

调度员

身份验证上下文

JwtFilter

身份验证过滤器

JwtService

两种实现都包括验证密钥身份验证场景的集成测试(auth_test.go 和 AuthTest.java):

报名流程

登录流程

受保护的资源访问

Java 实现包括详细注释,通过 Spring Security 的过滤器链解释每个测试场景的流程。使用等效组件在 Go 实现中复制这些相同的流程。

我通过将 Spring Security 的 JWT 身份验证分解为流程和测试用例来研究它。然后我将这些模式映射到 Go 组件。集成测试向我展示了请求如何流经 Spring Security 的过滤器链和组件。构建这些模式的简单版本帮助我理解了 Spring Security 的设计。测试证明两种实现都以相同的方式处理身份验证。通过分析、测试和重建,我对 Spring Security 的身份验证工作原理有了更深入的了解。

以上是了解 JWT 身份验证:Spring Security 的架构和 Go 实现的详细内容。更多信息请关注PHP中文网其他相关文章!