加密演算法是一種將原始資料轉換為加密資料的方法。根據加密演算法的不同特徵,可以將其分為可逆加密演算法和不可逆加密演算法。

可逆加密演算法也稱為對稱加密演算法,其加密和解密過程使用相同的金鑰。在這種演算法中,加密資料可以透過解密演算法還原為原始資料。這種演算法通常用於保護資料的機密性,例如保護儲存在電腦硬碟上的檔案或網路傳輸的資料。

說穿了,就是在資料的傳輸過程中加密,真正在業務中使用的時候,還是用明文。

例如,使用AES加密演算法對檔案進行加密:

from Crypto.Cipher import AES

import os

# 生成一个16字节的密钥

key = os.urandom(16)

# 初始化加密算法

cipher = AES.new(key, AES.MODE_EAX)

# 读取要加密的文件

with open('plaintext.txt', 'rb') as f:

plaintext = f.read()

# 对文件进行加密

ciphertext, tag = cipher.encrypt_and_digest(plaintext)

# 将加密后的文件保存到磁盘上

with open('ciphertext.txt', 'wb') as f:

f.write(cipher.nonce)

f.write(tag)

f.write(ciphertext)或使用DES演算法:

from Crypto.Cipher import DES # 生成一个8字节的密钥 key = b'secretke' # 初始化加密算法 cipher = DES.new(key, DES.MODE_ECB) # 要加密的字符串 plaintext = b'Hello, World!' # 对字符串进行加密 ciphertext = cipher.encrypt(plaintext) # 将加密后的字符串转换为十六进制格式并输出 print(ciphertext.hex())

在網路傳輸領域,對稱加密一般都是在JWT的Token令牌加密環節使用:

class MyJwt:

def __init__(self):

# 密钥

self.secret = "1234"

# 加密方法(加入生命周期)

def encode_time(self,userinfo,lifetime=300):

# 单独声明载荷playload

playload = {

'exp':(datetime.datetime.now()+datetime.timedelta(seconds=lifetime)).timestamp(),

'data':userinfo

}

res = jwt.encode(playload,self.secret,algorithm='HS256')

return res

# 加密方法

async def encode(self,userinfo):

res = jwt.encode(userinfo,self.secret,algorithm='HS256')

return res

# 解密算法

async def decode(self,jwt_str):

res = jwt.decode(jwt_str,self.secret,algorithms=['HS256'])

return res在實際應用中,需要選擇適合特定場景的加密演算法和金鑰長度,並採取適當的安全措施來保護金鑰,因為對於可逆加密演算法來說,秘鑰一旦洩露,帶來的後果將會是災難性的。

不可逆加密(也稱為雜湊演算法)通常用於對密碼或資料進行加密或驗證,保證密碼或資料的安全性。相較於對稱加密或非對稱加密,雜湊演算法不需要金鑰進行加密或解密,因此更加方便和高效,但它不支援解密,一旦加密後的結果生成,就無法恢復原始數據,不可逆加密演算法的最常見應用程式場景就是把使用者的明文密碼加密成為密文。

例如使用SHA-256雜湊演算法對資料進行加密:

import hashlib # 加密数据 message = b'hello world' hash_object = hashlib.sha256(message) encrypted_data = hash_object.hexdigest() print(encrypted_data)

或使用bcrypt演算法對密碼進行加密:

import bcrypt

# 加密密码

password = b'mysecretpassword'

salt = bcrypt.gensalt()

hashed_password = bcrypt.hashpw(password, salt)

# 验证密码

password_to_check = b'mysecretpassword'

if bcrypt.checkpw(password_to_check, hashed_password):

print("Password is valid!")

else:

print("Invalid password.")或是使用scrypt演算法對密碼進行加密:

import scrypt

# 加密密码

password = b'mysecretpassword'

salt = b'saltsaltsalt'

encrypted_password = scrypt.hash(password, salt, N=16384, r=8, p=1)

# 验证密码

password_to_check = b'mysecretpassword'

if scrypt.hash(password_to_check, salt, N=16384, r=8, p=1) == encrypted_password:

print("Password is valid!")

else:

print("Invalid password.")原理上大同小異,都是基於雜湊(hash)演算法將原始資料映射到一個固定長度的密文上,由於不可逆加密(雜湊演算法)是一種單向的加密方式,無法透過解密來恢復原始數據,因此暴力破解的哈希演算法通常是透過對大量的可能性進行窮舉來嘗試匹配原始數據:

import hashlib

# 加载包含密码列表的文件

with open('passwords.txt', 'r') as f:

passwords = f.read().splitlines()

# 加载哈希值

hash_value = '5d41402abc4b2a76b9719d911017c592'

# 尝试匹配密码

for password in passwords:

if hashlib.md5(password.encode()).hexdigest() == hash_value:

print(f"Password found: {password}")

break

else:

print("Password not found.")網路上所謂的資料庫被「脫庫”,實際上洩露的是密文,隨後黑客使用MD5哈希演算法來嘗試匹配密碼。如果密碼匹配成功,則輸出匹配的密碼,否則輸出密碼找不到。當然了,像CSDN這種奇行種用明文存密碼的奇葩行為藝術,不能當作普遍現象來考慮。

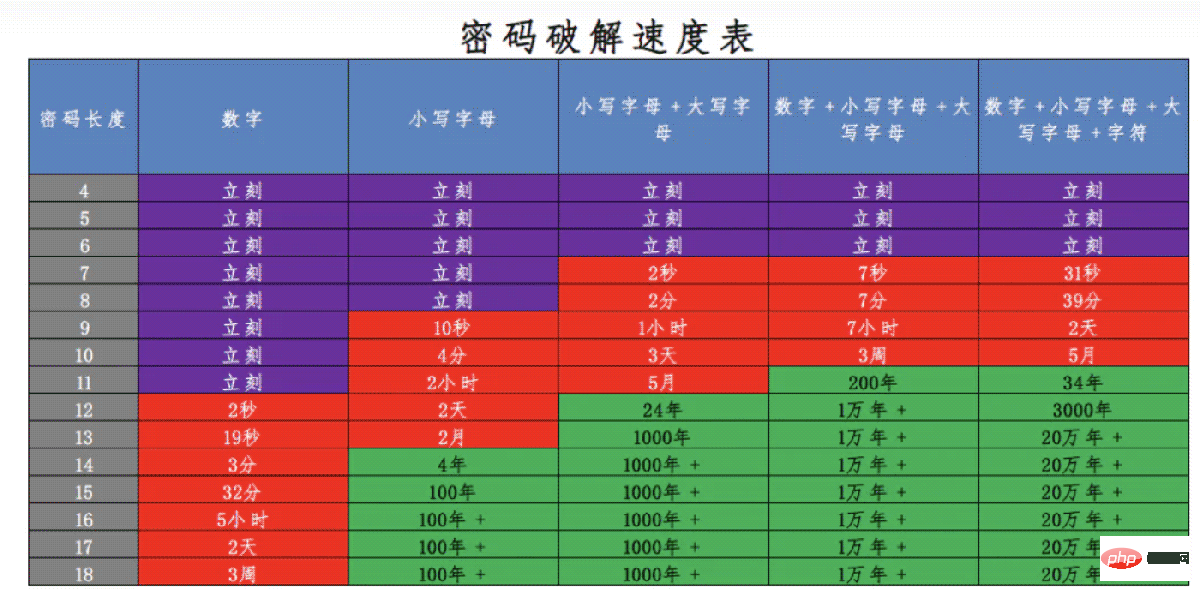

但其實,所謂的「窮舉」也不是真正意義上的窮舉,因為人類設定密碼就那些規律,出生日期手機號之類,如果是熟人,不可逆加密很容易被試出來,所以為了避免被駭客「試出來」密碼,密碼首先就是要長,要包含數字,大小寫,和符號,這樣可以最大化密碼的可能性。數字10種可能,小寫字母26種可能,大寫字母26種可能,符號34種可能,如果長度是16位,隨機一點,那可能的密碼可能就是96的16次方,有6萬萬億種可能,這要是試出來的話,那得是猴年馬月了:

最後,不可逆加密演算法還可以透過增加鹽值、增加迭代次數等措施來提高密文的安全性。

非對稱加密也是一種加密演算法,然而與上文所述的對稱加密演算法不同,它使用一對公私鑰(公鑰和私鑰)來加密和解密資料。在非對稱加密中,公鑰是公開的,任何人都可以使用它來加密數據,但只有持有私鑰的人才能夠解密資料。

非對稱加密演算法在以下場景中廣泛應用:

安全通訊:非對稱加密可以保護資料在網路傳輸過程中的安全性,如HTTPS 協定中使用非對稱加密演算法保護網站和使用者之間的資料傳輸。

數位簽章:非對稱加密可以使用私鑰對文件或資料進行簽名,以驗證文件或資料的完整性和真實性,如數位憑證中使用非對稱加密演算法保護數位簽章的安全性。

身份驗證:非對稱加密可以使用私鑰進行身份驗證,例如SSH登入或遠端桌面等,使用公鑰進行身份認證和加密通訊。

在Python3.10中,可以使用標準函式庫中的cryptography 模組來實現非對稱加密,以下是使用cryptography 模組產生一對公私鑰的範例:

from cryptography.hazmat.primitives.asymmetric import rsa, padding

from cryptography.hazmat.primitives import serialization

# 生成公私钥

private_key = rsa.generate_private_key(public_exponent=65537, key_size=2048)

public_key = private_key.public_key()

# 将公钥和私钥保存到文件

with open('private_key.pem', 'wb') as f:

f.write(private_key.private_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PrivateFormat.PKCS8,

encryption_algorithm=serialization.NoEncryption()))

with open('public_key.pem', 'wb') as f:

f.write(public_key.public_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PublicFormat.SubjectPublicKeyInfo))這裡使用rsa 模組產生了一對公私鑰,並使用serialization 模組將公私鑰保存到檔案中。在實際使用中,公鑰可以公開使用,而私鑰應該保存在安全的地方以確保資料的安全性。

在支付系統中,非對稱加密的應用非常廣泛,主要使用這套加密演算法來產生簽章和驗簽操作,用來保證支付過程中的安全性,以支付寶支付為範例:

def sign(self, unsigned_string):

# 开始计算签名

key = self.app_private_key

signer = PKCS1_v1_5.new(key)

signature = signer.sign(SHA256.new(unsigned_string))

# base64 编码,转换为unicode表示并移除回车

sign = encodebytes(signature).decode("utf8").replace("\n", "")

return sign

def _verify(self, raw_content, signature):

# 开始计算签名

key = self.alipay_public_key

signer = PKCS1_v1_5.new(key)

digest = SHA256.new()

digest.update(raw_content.encode("utf8"))

if signer.verify(digest, decodebytes(signature.encode("utf8"))):

return True

return False公鑰用來產生簽名,私鑰用來驗證簽名。

非对称加密在区块链领域中的应用非常广泛。区块链是一个去中心化的分布式账本系统,由于其去中心化的特点,任何人都可以加入网络并参与交易,因此需要使用非对称加密来保护数据的隐私和安全性。

以下是一些非对称加密在区块链领域中的应用:

数字签名:在区块链中,数字签名用于验证交易的真实性和完整性。数字签名的过程是使用私钥对交易数据进行签名,然后在交易中包含签名和公钥,其他人可以使用公钥验证交易的真实性和完整性。

共识算法:区块链中的共识算法用于确定哪些交易应该被添加到区块中。共识算法通常需要参与者提供一定数量的加密学证据,如哈希值或数字签名,以证明他们有权参与共识。

区块链钱包:区块链钱包是用于存储和管理数字货币的介质。钱包通常使用非对称加密来保护用户的私钥,确保用户的数字货币不被盗窃或篡改。

加密货币交易所:加密货币交易所是用于买卖数字货币的平台。交易所通常使用非对称加密来保护用户的身份信息和交易数据的安全性。

可以使用Python3.10来完成区块链中的数字签名,同样使用Python的加密库 cryptography 来生成公私钥对、签名和验证签名。下面是一个简单的示例代码:

from cryptography.hazmat.primitives.asymmetric import ec from cryptography.hazmat.primitives import serialization, hashes from cryptography.hazmat.primitives.asymmetric.utils import encode_dss_signature, decode_dss_signature # 生成椭圆曲线公私钥对 private_key = ec.generate_private_key(ec.SECP256K1()) public_key = private_key.public_key() # 对数据进行签名 data = b"hello, world" signature = private_key.sign(data, ec.ECDSA(hashes.SHA256())) # 将签名和数据一起传输 signature_bytes = encode_dss_signature(*signature) data_with_signature = (data, signature_bytes) # 验证签名 data, signature_bytes = data_with_signature signature = decode_dss_signature(signature_bytes) public_key.verify(signature, data, ec.ECDSA(hashes.SHA256()))

首先,我们使用 ec.generate_private_key(ec.SECP256K1()) 方法生成一个椭圆曲线私钥。然后,我们可以通过 private_key.public_key() 方法获取对应的公钥。

接着,我们使用私钥对数据进行签名。这里使用 SHA256 哈希算法来计算数据的哈希值,并使用 ECDSA 签名算法对哈希值进行签名。

随后,我们将签名和数据一起传输。在实际应用中,签名和数据通常都是以二进制数据的形式进行传输。

最后,我们可以使用公钥来验证签名。首先,我们需要将签名从字节数据解码为两个整数。然后,我们可以使用 public_key.verify() 方法来验证签名是否正确。如果签名正确,这个方法将不会抛出异常;否则,将会抛出 InvalidSignature 异常。

以上是Python中的耙梳加密演算法:型別及應用場景的詳細內容。更多資訊請關注PHP中文網其他相關文章!