本篇文章為大家帶來了關於java的相關知識,OCSP線上憑證狀態協定是為了替換CRL而提出來的;對於現代web伺服器來說一般都是支援OCSP的, OCSP也是現代web伺服器的標配,下面一起來看一下,希望對大家有幫助。

推薦學習:《java影片教學》

OCSP線上憑證狀態協定是為了取代CRL而提出來的。對於現代web伺服器來說一般都是支援OCSP的,OCSP也是現代web伺服器的標配。

但是OCSP stapling卻不是所有的web伺服器都支援。但現實工作中我們可能需要知道特定某個網站對OCSP的支援程度。

怎麼判斷一個web網站是否支援OCSP stapling呢?

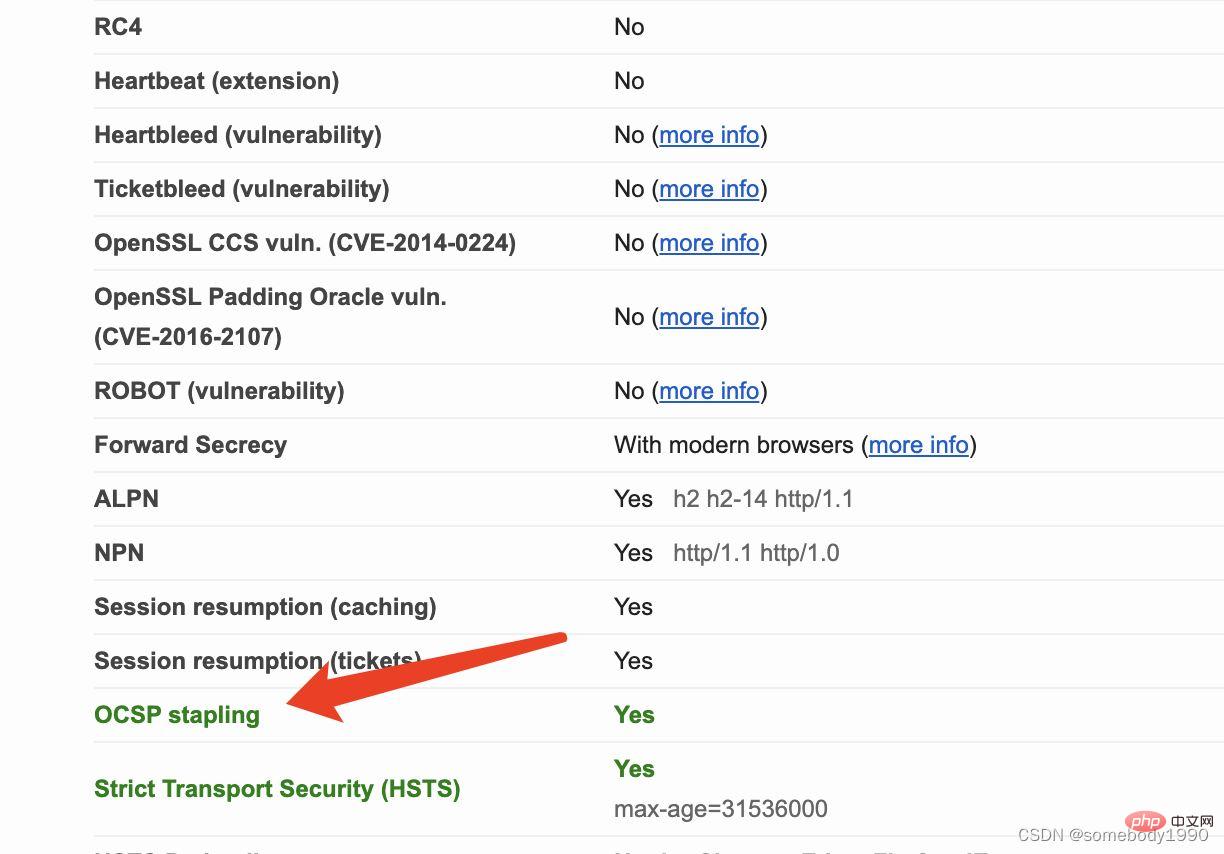

最簡單的方法就是去第三方網站查看網站的憑證資訊。例如我們之前提到的entrust.ssllabs.com,透過輸入對應的網站信息,在

Protocol Details一節中,可以找到網站是否支援OCSP stapling的具體信息,如下所示:

可以看到這個網站是開啟了OCSP stapling的。但事實上這個世界上的絕大部分網站是沒有開啟OCSP stapling的。

那麼除了在第三方網站上查看OCSP stapling之外,還有沒有其他方法呢?

事實上我們可以使用openssl神器輕鬆的做到這一點。當然前提是這個網站支持https。

接下來我們會詳細講解從取得伺服器的憑證到驗證伺服器是否支援OCSP stapling的一整套流程。

本文要驗證的網站是微軟的官網www.squarespace.com,這是一個支援OCSP stapling的網站。

要校驗伺服器是否支援OSCP,我們首先需要取得到這個伺服器的證書,可以用openssl提供的 openssl s_client -connect來完成這個工作。

openssl s_client -connect www.squarespace.com:443

這個指令會輸出建立連線的所有內容,其中包含了要存取網站的憑證資訊。

因為我們只要網站的證書,所以需要把-----BEGIN CERTIFICATE-----和-----END CERTIFICATE---- -之間的內容已儲存即可。

那麼最終的命令如下:

openssl s_client -connect www.squarespace.com:443 | sed -n '/-----BEGIN/,/-----END/p' > ca.pem

這裡我們使用一個sed -n命令從輸出中截取以-----BEGIN開頭和以 -----END結尾的資料。

最終我們得到了網站的憑證。

除了網站本身的憑證之外,網站的憑證本身是由其他的憑證來簽發的,這些憑證叫做intermediate certificate,我們需要取得到整個憑證鏈。

同樣使用openssl的openssl s_client -showcerts指令可以取得所有的憑證鏈:

openssl s_client -showcerts -connect www.squarespace.com:443 | sed -n '/-----BEGIN/,/-----END/p' > chain.pem

如果你開啟chain.pem檔案可以發現,檔案裡面有兩個證書,最上面的一個就是伺服器本身的證書,而第二個就是用來簽署伺服器憑證的intermediate certificate。

如果憑證中包含有OCSP responder的位址,那麼可以用下面的指令來取得:

openssl x509 -noout -ocsp_uri -in ca.pem

我們可以得到網站的ocsp responder位址是:http://ocsp.digicert.com。

還有一種方法可以取得ocsp responder的位址:

openssl x509 -text -noout -in ca.pem

這個指令會輸出憑證的所有訊息,我們可以看到下面的內容:

Authority Information Access:

OCSP - URI:http://ocsp.digicert.com

CA Issuers - URI:http://cacerts.digicert.com/DigiCertTLSRSASHA2562020CA1-1.crt其中OCSP - URI就是OCSP responder的位址。

有了OCSP responder的位址,我們就可以進行OCSP驗證,在這個指令中我們需要用到伺服器的憑證和intermediate憑證。

具體的請求命令如下:

openssl ocsp -issuer chain.pem -cert ca.pem -text -url http://ocsp.digicert.com

從輸出中我們可以得到兩部分,第一部分是OCSP Request Data,也就是OCSP請求資料:

OCSP Request Data:

Version: 1 (0x0)

Requestor List:

Certificate ID:

Hash Algorithm: sha1

Issuer Name Hash: 521EE36C478119A9CB03FAB74E57E1197AF1818B

Issuer Key Hash: 09262CA9DCFF639140E75867E2083F74F6EAF165

Serial Number: 120014F1EC2395D56FDCC4DCB700000014F1EC

Request Extensions:

OCSP Nonce:

04102873CFC7831AB971F3FDFBFCF3953EC5從請求在資料中,我們可以看到詳細的OCSP請求資料結構,包括issuer的內容和OCSP nonce。

第二部分是回應數據,很遺憾我們得到了下面的請求錯誤回應資料:

OCSP Response Data:

OCSP Response Status: successful (0x0)

Response Type: Basic OCSP Response

Version: 1 (0x0)

Responder Id: B76BA2EAA8AA848C79EAB4DA0F98B2C59576B9F4

Produced At: Apr 30 04:36:26 2022 GMT

Responses:

Certificate ID:

Hash Algorithm: sha1

Issuer Name Hash: E4E395A229D3D4C1C31FF0980C0B4EC0098AABD8

Issuer Key Hash: B76BA2EAA8AA848C79EAB4DA0F98B2C59576B9F4

Serial Number: 0F21C13200AE502D52BBE8DFEAB0F807

Cert Status: good

This Update: Apr 30 04:21:01 2022 GMT

Next Update: May 7 03:36:01 2022 GMT上面回傳結果中,Cert Status: good表示的是OCSP請求成功了,這個網站是一個支援OCSP協議的網站。

後面的兩行是OCSP上次更新的時間和下次更新的時間:

This Update: Apr 30 04:21:01 2022 GMT

Next Update: May 7 03:36:01 2022 GMT#說明這個網站也支援OCSP stapling。

另外,請求某些網站的OCSP url的時候可能會得到下面的例外:

Error querying OCSP responder 4346349100:error:27FFF072:OCSP routines:CRYPTO_internal:server response error:/AppleInternal/Library/BuildRoots/66382bca-8bca-11ec-aade-6613bcf0e2ee/Library/Caches/com.apple.xbs/Sources/libressl/libressl-2.8/crypto/ocsp/ocsp_ht.c:251:Code=400,Reason=Bad Request

為什麼會這樣呢?

這是因為ocsp.msocsp.com這個網站不支援OCSP預設的HTTP 1.0請求,在HTTP 1.0請求中預設是沒有Host這個請求頭的。所以我們需要加入上Host請求頭,然後再執行一次即可。

以上我們其實是將請求拆開來一步步執行的。我們也可以使用openssl一步來執行任務如下:

openssl s_client -tlsextdebug -status -connect www.squarespace.com:443

从输出中,我们可以看到下面的数据:

OCSP response:

======================================

OCSP Response Data:

OCSP Response Status: successful (0x0)

Response Type: Basic OCSP Response

Version: 1 (0x0)

Responder Id: B76BA2EAA8AA848C79EAB4DA0F98B2C59576B9F4

Produced At: Apr 27 04:36:26 2022 GMT

Responses:

Certificate ID:

Hash Algorithm: sha1

Issuer Name Hash: E4E395A229D3D4C1C31FF0980C0B4EC0098AABD8

Issuer Key Hash: B76BA2EAA8AA848C79EAB4DA0F98B2C59576B9F4

Serial Number: 0F21C13200AE502D52BBE8DFEAB0F807

Cert Status: good

This Update: Apr 27 04:21:02 2022 GMT

Next Update: May 4 03:36:02 2022 GMT上面的命令直接输出了OCSP response结果,从结果中我们很清楚的看到该网站是否支持OCSP和OCSP stapling。

推荐学习:《java视频教程》

以上是Java使用openssl偵測網站是否支援ocsp的詳細內容。更多資訊請關注PHP中文網其他相關文章!