保護網路伺服器安全非常重要,這意味著只允許其他人查看部分資訊並保護資料並限制存取。

這些是增強Apache Web伺服器安全性的常見內容。 ( 建議學習:Apache伺服器 )

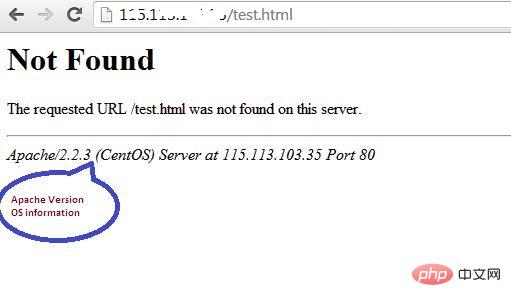

1. 隱藏Apache版本和作業系統資訊Apache顯示其版本和作業系統名稱錯誤,如下面的螢幕截圖所示。

駭客可以使用此資訊使用特定版本的伺服器或作業系統中的公開漏洞發動攻擊。為了防止Apache webserver顯示此信息,我們可以透過修改apache設定檔中提供了server signature選項。預設情況下,它是on(即開啟),將它設為off(即關閉)。

vim /etc/httpd/conf/httpd.conf<br/>

修改內容為:

ServerSignature Off<br/>ServerTokens Prod<br/>

我們也設定了“ServerTokens Prod”,它告訴Web伺服器只傳回apache並禁止作業系統主要版本和次要版本。修改設定檔後,必須重新啟動/重新載入Apache Web伺服器才能使其生效。

service httpd restart<br/>

修改並重新啟動Apache伺服器後,應該會看到類似的結果-

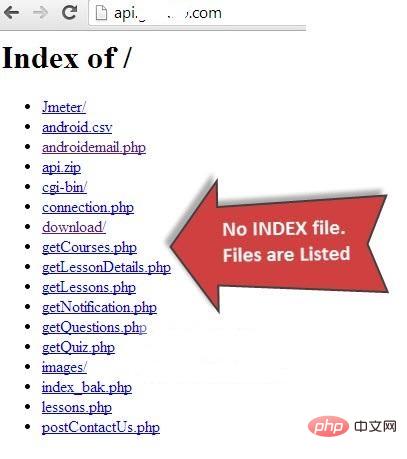

#2. 停用目錄清單

如果文檔根目錄沒有索引檔案(如:index.html,index.php,index.html等),則預設情況下,apache Web伺服器將顯示文檔根目錄的所有內容。

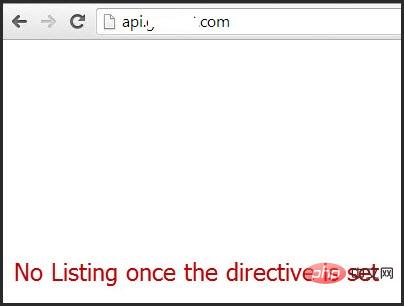

可以透過Apache設定檔中提供的options directive關閉特定目錄的此功能。

<Directory /var/www/html><br/> Options -Indexes<br/></Directory><br/>

3. 停用不必要的模組

最好停用所有未使用的不必要模組,可以在apache設定檔中看到啟用模組的清單-

[root@amsterdam ~]#httpd –M<br/>perl_module (shared)<br/>php5_module (shared)<br/>proxy_ajp_module (shared)<br/>python_module (shared)<br/>ssl_module (shared)<br/>

許多列出的模組可以停用,如mod_imap,mod_include,mod_info,mod_userdir,mod_autoindex,因為它們幾乎不會被任何生產Web伺服器使用。

vi /etc/httpd/conf/httpd.conf<br/>

然後註解掉 -

#LoadModule auth_digest_module modules/mod_auth_digest.so<br/>

註解模組後,儲存檔案。使用以下指令重啟apache服務。

/etc/init.d/httpd restart/<br/>

4. 使用mod_evasive來反駁DoS攻擊

如果希望保護網路伺服器免受Dos(即拒絕服務)的影響,則必須啟用模組mod_evasive。它是一個第三方模組,可以偵測Dos攻擊,並防止攻擊造成的損害程度遠遠超過其運作過程。

5. 限制請求大小

Apache對可能導致DoS攻擊的http請求的總大小沒有任何限制。可以使用目錄標記限制Apache指令LimitRequestBody的請求大小。

根據要求,該值可以設定為0到2GB(即2147483647位元組)。

<Directory "/var/www/html/uploads"><br/> LimitRequestBody 512000<br/></Directory><br/>

以上是Apache伺服器的安全設定的詳細內容。更多資訊請關注PHP中文網其他相關文章!