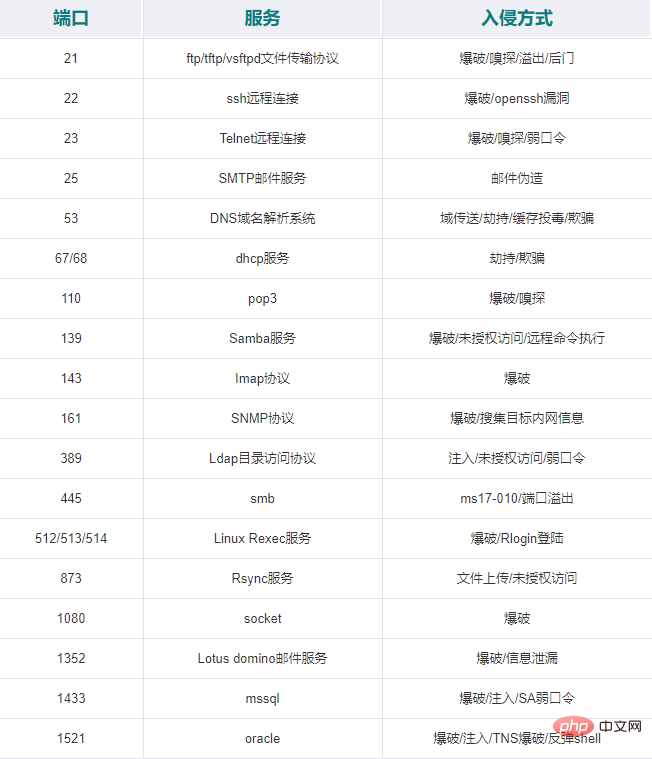

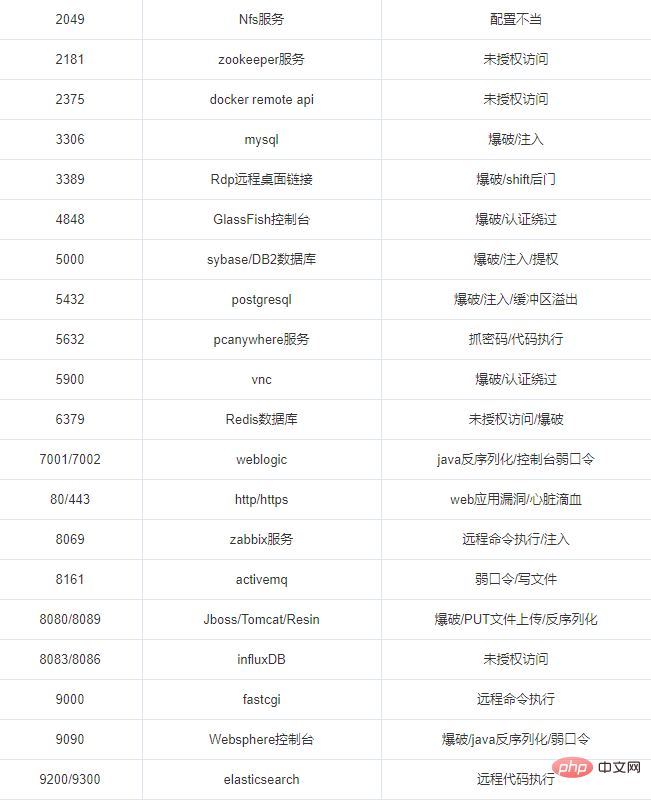

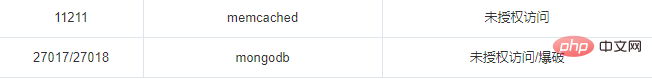

值得收藏的40個駭客常用入侵連接埠總結

常用連接埠:

21埠滲透剖析

FTP通常用作對遠端伺服器進行管理,典型應用就是對web系統進行管理。一旦FTP密碼外洩就直接威脅web系統安全,甚至駭客透過提權可以直接控制伺服器。這裡剖析滲透FTP伺服器的幾種方法。

(1)基础爆破:ftp爆破工具很多,这里我推owasp的Bruter,hydra以及msf中的ftp爆破模块。 (2) ftp匿名访问:用户名:anonymous 密码:为空或者任意邮箱 (3)后门vsftpd :version 2到2.3.4存在后门漏洞,攻击者可以通过该漏洞获取root权限。 (https://www.freebuf.com/column/143480.html) (4)嗅探:ftp使用明文传输技术(但是嗅探给予局域网并需要欺骗或监听网关),使用Cain进行渗透。 (5)ftp远程代码溢出。(https://blog.csdn.net/weixin_42214273/article/details/82892282) (6)ftp跳转攻击。(https://blog.csdn.net/mgxcool/article/details/48249473)

22埠滲透剖析

SSH 是協議,通常使用 OpenSSH 軟體實作協定應用。 SSH 為 Secure Shell 的縮寫,由 IETF 的網路工作小組(Network Working Group)所製定;SSH 為建立在應用層和傳輸層基礎上的安全協定。

SSH 是目前較可靠,專為遠端登入工作階段和其它網路服務提供安全性的協定。利用 SSH 協定可以有效防止遠端管理流程中資訊外洩的問題。

(1)弱口令,可使用工具hydra,msf中的ssh爆破模块。 (2)防火墙SSH后门。(https://www.secpulse.com/archives/69093.html) (3)28退格 OpenSSL (4)openssh 用户枚举 CVE-2018-15473。(https://www.anquanke.com/post/id/157607)

23連接埠滲透剖析

telnet是一種舊的遠端管理方式,使用telnet工具登入系統過程中,網路上傳輸的使用者和密碼都是以明文方式傳送的,駭客可使用嗅探技術截獲到此類密碼。

(1)暴力破解技术是常用的技术,使用hydra,或者msf中telnet模块对其进行破解。 (2)在linux系统中一般采用SSH进行远程访问,传输的敏感数据都是经过加密的。而对于windows下的telnet来说是脆弱的, 因为默认没有经过任何加密就在网络中进行传输。使用cain等嗅探工具可轻松截获远程登录密码。

25/465埠滲透剖析

#smtp:郵件協議,在linux中預設開啟這個服務,可以向對方發送釣魚郵件

默认端口:25(smtp)、465(smtps) (1)爆破:弱口令 (2)未授权访问

53連接埠滲透剖析

53連接埠是DNS網域伺服器的通訊端口,通常用於網域解析。也是網路中非常關鍵的伺服器之一。這類伺服器容易受到攻擊。對於此連接埠的滲透,一般有三種方式。

(1)使用DNS远程溢出漏洞直接对其主机进行溢出攻击,成功后可直接获得系统 权限。(https://www.seebug.org/vuldb/ssvid-96718) (2)使用DNS欺骗攻击,可对DNS域名服务器进行欺骗,如果黑客再配合网页木马进行挂马攻击,无疑是一种杀伤力很强的攻 击,黑客可不费吹灰之力就控制内网的大部分主机。 这也是内网渗透惯用的技法之一。(https://baijiahao.baidu.com/s?id=1577362432987749706&wfr=spider&for=pc) (3)拒绝服务攻击,利用拒绝服务攻击可快速的导致目标服务器运行缓慢,甚至网络瘫痪。如果使用拒绝服务攻击其DNS服务器。 将导致用该服务器进行域名解析的用户无法正常上网。(http://www.edu.cn/xxh/fei/zxz/201503/t20150305_1235269.shtml) (4)DNS劫持。(https://blog.csdn.net/qq_32447301/article/details/77542474)

135埠滲透剖析

135埠主要用於使用RPC協定並提供DCOM服務,透過RPC可以保證在一台電腦上執行的程式可以順利地執行遠端電腦上的程式碼;使用DCOM可以透過網路直接進行通信,能夠跨包括HTTP協定在內的多種網路傳輸。同時這個連接埠也爆出過不少漏洞,最嚴重的就是緩衝區溢位漏洞,曾經瘋狂一時的『衝擊波』病毒就是利用這個漏洞進行傳播的。

對於135埠的滲透,駭客的滲透方法為:

(1)查找存在RPC溢出的主机,进行远程溢出攻击,直接获得系统权限。如用‘DSScan’扫描存在此漏洞的主机。 对存在漏洞的主机可使用‘ms05011.exe’进行溢出, 溢出成功后获得系统权限。(https://wenku.baidu.com/view/68b3340c79563c1ec5da710a.html) (2)扫描存在弱口令的135主机,利用RPC远程过程调用开启telnet服务并登录telnet执行系统命令。 系统弱口令的扫描一般使用hydra。 对于telnet服务的开启可使用工具kali链接。(https://wenku.baidu.com/view/c8b96ae2700abb68a982fbdf.html)

#139/445埠滲透剖析

139埠是為'NetBIOS SessionService '提供的,主要用於提供windows檔案和印表機共用以及UNIX中的Samba服務。 445埠也用於提供windows檔案和印表機共享,在內網環境中使用的很廣泛。這兩個埠同樣屬於重點攻擊對象,139/445埠曾出現過許多嚴重程度的漏洞。

下面剖析滲透此類連接埠的基本思路。

(1)对于开放139/445端口的主机,一般尝试利用溢出漏洞对远程主机进行溢出攻击,成功后直接获得系统权限。 利用msf的ms-017永恒之蓝。(https://blog.csdn.net/qq_41880069/article/details/82908131) (2)对于攻击只开放445端口的主机,黑客一般使用工具‘MS06040’或‘MS08067’.可使用专用的445端口扫描器进行扫描。 NS08067溢出工具对windows2003系统的溢出十分有效, 工具基本使用参数在cmd下会有提示。(https://blog.csdn.net/god_7z1/article/details/6773652) (3)对于开放139/445端口的主机,黑客一般使用IPC$进行渗透。在没有使用特点的账户和密码进行空连接时,权限是最小的。 获得系统特定账户和密码成为提升权限的关键了,比如获得administrator账户的口令。(https://blog.warhut.cn/dmbj/145.html) (4)对于开放139/445端口的主机,可利用共享获取敏感信息,这也是内网渗透中收集信息的基本途径。

1433端口滲透剖析

1433是SQLServer預設的端口,SQL Server服務使用兩個端口:tcp-1433、UDP-1434.其中1433用於供SQLServer對外提供服務,1434用於向請求者傳回SQLServer使用了哪些TCP/IP埠。

1433埠通常遭到駭客的攻擊,而且攻擊的方式層出不窮。最嚴重的莫過於遠程溢位漏洞了,如由於SQL注射攻擊的興起,各類資料庫時刻面臨安全威脅。利用SQL注射技術對資料庫進行滲透是目前較為流行的攻擊方式,此類技術屬於腳本滲透技術。

(1)对于开放1433端口的SQL Server2000的数据库服务器,黑客尝试使用远程溢出漏洞对主机进行溢出测试, 成功后直接获得系统权限。(https://blog.csdn.net/gxj022/article/details/4593015) (2)暴力破解技术是一项经典的技术。一般破解的对象都是SA用户。 通过字典破解的方式很快破解出SA的密码。(https://blog.csdn.net/kali_linux/article/details/50499576) (3)嗅探技术同样能嗅探到SQL Server的登录密码。 (4)由于脚本程序编写的不严密,例如,程序员对参数过滤不严等,这都会造成严重的注射漏洞。 通过SQL注射可间接性的对数据库服务器进行渗透,通过调用一些存储过程执行系统命令。可以使用SQL综合利用工具完成。

1521端口滲透剖析

1521是大型資料庫Oracle的預設監聽端口,估計新手還對此端口比較陌生,平時大家接觸的比較多的是Access,MSSQL以及MYSQL這三種資料庫。一般大型站點才會部署這種比較昂貴的資料庫系統。對於滲透這種比較複雜的資料庫系統,駭客的想法如下:

(1)Oracle拥有非常多的默认用户名和密码,为了获得数据库系统的访问权限, 破解数据库系统用户以及密码是黑客必须攻破的一道安全防线。 (2)SQL注射同样对Oracle十分有效,通过注射可获得数据库的敏感信息,包括管理员密码等。 (3)在注入点直接创建java,执行系统命令。(4)https://www.leiphone.com/news/201711/JjzXFp46zEPMvJod.html

2049埠滲透剖析

NFS(Network File System)即網路檔案系統,是FreeBSD支援的檔案系統中的一種,它允許網路中的電腦之間透過TCP/IP網路共享資源。在NFS的應用程式中,本地NFS的客戶端應用可以透明地讀寫位於遠端NFS伺服器上的文件,就像存取本機檔案一樣。如今NFS具備了防止被利用匯出資料夾的功能,但遺留系統中的NFS服務配置不當,則仍可能遭到惡意攻擊者的利用。

3306埠滲透剖析

#3306是MYSQL数据库默认的监听端口,通常部署在中型web系统中。在国内LAMP的配置是非常流行的,对于php+mysql构架的攻击也是属于比较热门的话题。mysql数据库允许用户使用自定义函数功能,这使得黑客可编写恶意的自定义函数对服务器进行渗透,最后取得服务器最高权限。

对于3306端口的渗透,黑客的方法如下:

(1)由于管理者安全意识淡薄,通常管理密码设置过于简单,甚至为空口令。使用破解软件很容易破解此类密码, 利用破解的密码登录远程mysql数据库,上传构造的恶意UDF自定义函数代码进行注册,通过调用注册的恶意函数执行系统命令。 或者向web目录导出恶意的脚本程序,以控制整个web系统。 (2)功能强大的‘cain’同样支持对3306端口的嗅探,同时嗅探也是渗透思路的一种。 (3)SQL注入同样对mysql数据库威胁巨大,不仅可以获取数据库的敏感信息,还可使用load_file()函数读取系统的敏感配置文件 或者从web数据库链接文件中获得root口令等,导出恶意代码到指定路径等。

3389端口渗透剖析

3389是windows远程桌面服务默认监听的端口,管理员通过远程桌面对服务器进行维护,这给管理工作带来的极大的方便。通常此端口也是黑客们较为感兴趣的端口之一,利用它可对远程服务器进行控制,而且不需要另外安装额外的软件,实现方法比较简单。当然这也是系统合法的服务,通常是不会被杀毒软件所查杀的。

使用‘输入法漏洞’进行渗透。

(1)对于windows2000的旧系统版本,使用‘输入法漏洞’进行渗透。 (2)cain是一款超级的渗透工具,同样支持对3389端口的嗅探。 (3)Shift粘滞键后门:5次shift后门 (4)社会工程学通常是最可怕的攻击技术,如果管理者的一切习惯和规律被黑客摸透的话, 那么他管理的网络系统会因为他的弱点被渗透。 (5)爆破3389端口。这里还是推荐使用hydra爆破工具。 (6)ms12_020死亡蓝屏攻击。(https://www.cnblogs.com/R-Hacker/p/9178066.html) (7)https://www.cnblogs.com/backlion/p/9429738.html

4899端口渗透剖析

4899端口是remoteadministrator远程控制软件默认监听的端口,也就是平时常说的radmini影子。radmini目前支持TCP/IP协议,应用十分广泛,在很多服务器上都会看到该款软件的影子。对于此软件的渗透,思路如下:

(1)radmini同样存在不少弱口令的主机,通过专用扫描器可探测到此类存在漏洞的主机。 (2)radmini远控的连接密码和端口都是写入到注册表系统中的, 通过使用webshell注册表读取功能可读取radmini在注册表的各项键值内容,从而破解加密的密码散列。

5432端口渗透剖析

PostgreSQL是一种特性非常齐全的自由软件的对象–关系型数据库管理系统,可以说是目前世界上最先进,功能最强大的自由数据库管理系统。包括kali系统中msf也使用这个数据库;浅谈postgresql数据库攻击技术 大部分关于它的攻击依旧是sql注入,所以注入才是数据库不变的话题。

(1)爆破:弱口令:postgres postgres (2)缓冲区溢出:CVE-2014-2669。(http://drops.xmd5.com/static/drops/tips-6449.html) (3)远程代码执行:CVE-2018-1058。(https://www.secpulse.com/archives/69153.html)

5631端口渗透剖析

5631端口是著名远程控制软件pcanywhere的默认监听端口,同时也是世界领先的远程控制软件。利用此软件,用户可以有效管理计算机并快速解决技术支持问题。由于软件的设计缺陷,使得黑客可随意下载保存连接密码的*.cif文件,通过专用破解软件进行破解。

这些操作都必须在拥有一定权限下才可完成,至少通过脚本渗透获得一个webshell。通常这些操作在黑客界被称为pcanywhere提权技术。

PcAnyWhere提权。(https://blog.csdn.net/Fly_hps/article/details/80377199)

5900端口渗透剖析

5900端口是优秀远程控制软件VNC的默认监听端口,此软件由著名的AT&T的欧洲研究实验室开发的。VNC是在基于unix和linux操作系统的免费的开放源码软件,远程控制能力强大,高效实用,其性能可以和windows和MAC中的任何一款控制软件媲美。

对于该端口的渗透,思路如下:

(1)VNC软件存在密码验证绕过漏洞,此高危漏洞可以使得恶意攻击者不需要密码就可以登录到一个远程系统。 (2)cain同样支持对VNC的嗅探,同时支持端口修改。 (3)VNC的配置信息同样被写入注册表系统中,其中包括连接的密码和端口。利用webshell的注册表读取功能进行读取加密算法, 然后破解。 (4)VNC拒绝服务攻击(CVE-2015-5239)。 (http://blogs.360.cn/post/vnc%E6%8B%92%E7%BB%9D%E6%9C%8D%E5%8A%A1%E6%BC%8F%E6%B4%9Ecve-2015- 5239%E5%88%86%E6%9E%90.html) (5)VNC权限提升(CVE-2013-6886)。

6379端口渗透剖析

Redis是一个开源的使用c语言写的,支持网络、可基于内存亦可持久化的日志型、key-value数据库。关于这个数据库这两年还是很火的,暴露出来的问题也很多。特别是前段时间暴露的未授权访问。

(1)爆破:弱口令 (2)未授权访问+配合ssh key提权。(http://www.alloyteam.com/2017/07/12910/)

7001/7002端口渗透剖析

7001/7002通常是weblogic中间件端口

(1)弱口令、爆破,弱密码一般为weblogic/Oracle@123 or weblogic (2)管理后台部署 war 后门 (3)SSRF (4)反序列化漏洞 (5)weblogic_uachttps://github.com/vulhub/vulhub/tree/master/weblogic/ssrfhttps://bbs.pediy.com/thread-224954. htmhttps://fuping.site/2017/06/05/Weblogic-Vulnerability-Verification/https:// blog.gdssecurity.com/labs/2015/3/30/weblogic-ssrf-and-xss-cve-2014-4241-cve-2014-4210-cve-2014-4.html

8080端口渗透剖析

8080端口通常是apache_Tomcat服务器默认监听端口,apache是世界使用排名第一的web服务器。国内很多大型系统都是使用apache服务器,对于这种大型服务器的渗透,主要有以下方法:

(1)Tomcat远程代码执行漏洞(https://www.freebuf.com/column/159200.html) (2)Tomcat任意文件上传。(http://liehu.tass.com.cn/archives/836) (3)Tomcat远程代码执行&信息泄露。(https://paper.seebug.org/399/) (4)Jboss远程代码执行。(http://mobile.www.cnblogs.com/Safe3/archive/2010/01/08/1642371.html) (5)Jboss反序列化漏洞。(https://www.zybuluo.com/websec007/note/838374) (6)Jboss漏洞利用。(https://blog.csdn.net/u011215939/article/details/79141624)

27017端口渗透剖析

MongoDB,NoSQL数据库;攻击方法与其他数据库类似

(1)爆破:弱口令 (2)未授权访问;(http://www.cnblogs.com/LittleHann/p/6252421.html)(3)http://www.tiejiang.org/19157.htm

以上是值得收藏的40個駭客常用入侵連接埠總結的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undress AI Tool

免費脫衣圖片

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

![在Windows PC上偵測到Soundbar作為顯示器螢幕[修復]](https://img.php.cn/upload/article/000/465/014/170835733166289.jpg?x-oss-process=image/resize,m_fill,h_207,w_330) 在Windows PC上偵測到Soundbar作為顯示器螢幕[修復]

Feb 19, 2024 pm 11:42 PM

在Windows PC上偵測到Soundbar作為顯示器螢幕[修復]

Feb 19, 2024 pm 11:42 PM

在WindowsPC上,有使用者發現將Soundbar連接到HDMI連接埠時會被辨識為顯示器的問題。這可能會導致一些困擾,但解決方案並非唯一。 Soundbar如何透過HDMI連接到PC大多數音棒使用HDMI、光纖或3.5mm音訊連接。如果您的音棒只支援HDMI連接,那麼必須將其連接到具有HDMIARC標籤的HDMI連接埠。許多電視或顯示器通常配備多個HDMI端口,其中一個端口應該支援符合HDMI標準的ARC協定。換句話說,HDMI是用於傳輸音訊和視訊的接口,如果設備沒有HDMI端口,可以考慮使用顯示器

com1和com2是什麼端口

Aug 25, 2022 am 10:53 AM

com1和com2是什麼端口

Aug 25, 2022 am 10:53 AM

com1和com2是串行通訊端口,簡稱串口;一塊主機板一般帶有兩個com串行接口,通常用於連接滑鼠即通訊設備,串行接口是指數據一位一位的順序傳送,特點是通信線路簡單,只要一對傳輸線就可以實現雙向通訊。

linux 怎麼查看遠端伺服器連接埠是否開放

Mar 21, 2023 am 09:50 AM

linux 怎麼查看遠端伺服器連接埠是否開放

Mar 21, 2023 am 09:50 AM

linux查看遠端伺服器連接埠是否開放的方法:1、透過「nmap ip -p port」指令偵測連接埠是否打開,具體指令如「nmap 172.17.193.18 -p 5902」;2、透過「nc -v ip port」指令檢測連接埠是否打開,具體命令如“如nc -v 172.17.193.18 5902”。

Win11怎樣關閉445端口

Jul 04, 2023 pm 12:17 PM

Win11怎樣關閉445端口

Jul 04, 2023 pm 12:17 PM

Win11怎樣關閉445埠? 445號端口是一個TCP端口,是一個共用資料夾和印表機端口,在區域網路內提供檔案或印表機共用服務。近期有部分Win11用戶想要關閉445端口,那麼該如何操作呢?很多小夥伴不知道怎麼詳細操作,小編下面整理了Win11關閉445埠的詳細操作,如果你有興趣的話,跟著小編一起往下看看吧! Win11關閉445端口的詳細操作 1、首先,按Win+S組合鍵,或點擊底部任務欄上的搜尋圖標,打開的Windows搜尋窗口,頂部輸入Windows防火牆,然後點擊系統給出的最佳

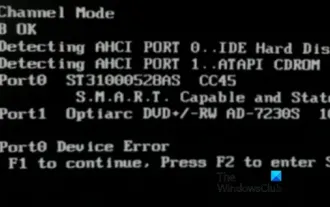

修復Windows電腦上的AHCI連接埠0裝置錯誤

Feb 19, 2024 pm 12:45 PM

修復Windows電腦上的AHCI連接埠0裝置錯誤

Feb 19, 2024 pm 12:45 PM

如果你每次啟動電腦時遇到AHCI連接埠0設備錯誤,需要按照本文提供的方法解決這個問題。什麼是AHCI埠0設備錯誤? AHCI設備錯誤是由BIOS報告的。 SMART已指示連接埠0上的硬碟存在故障,可能無法存取。硬碟有可能隨時出現問題。如果是桌上型電腦,建議嘗試更換硬碟連接埠。若問題仍然存在,則可能是硬碟本身的問題。您可以執行磁碟檢查工具,停用故障硬碟並檢查連接埠以解決此問題。修復Windows電腦上的AHCI連接埠0裝置錯誤通常情況下,AHCIPort0裝置錯誤並非源自作業系統問題,而是硬碟在連接埠0出

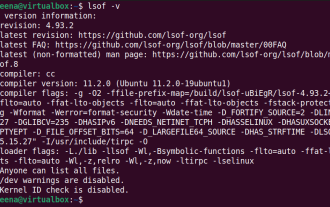

如何使用LSOF即時監控端口

Mar 20, 2024 pm 02:07 PM

如何使用LSOF即時監控端口

Mar 20, 2024 pm 02:07 PM

LSOF(ListOpenFiles)是一個命令列工具,主要用於監控類似Linux/Unix作業系統的系統資源。透過LSOF命令,使用者可以獲得有關係統中活動檔案以及正在存取這些檔案的進程的詳細資訊。 LSOF能夠幫助使用者識別目前佔用檔案資源的進程,從而更好地管理系統資源和排除可能的問題。 LSOF的功能強大且靈活,可以幫助系統管理員快速定位檔案相關的問題,例如檔案洩漏、未關閉的檔案描述符等。透過LSOF命令LSOF命令列工具允許系統管理員和開發人員:確定目前正在使用特定檔案或連接埠的進程,在連接埠衝突的情

iOS 17 更新後,您的 iPhone 無法充電?這是你可以做的

Sep 21, 2023 pm 11:41 PM

iOS 17 更新後,您的 iPhone 無法充電?這是你可以做的

Sep 21, 2023 pm 11:41 PM

iOS17充電問題的原因是什麼?更新到iOS17後,您的iPhone可能無法充電有幾個可能的原因。一種可能性是軟體更新中存在錯誤。 Apple通常會快速修復iOS更新中的錯誤,因此,如果您遇到充電問題,則值得檢查是否有新的更新。另一種可能性是充電電纜或適配器有問題。如果您使用的是第三方充電連接線或轉接器,請確保它已通過Apple認證。如何修復iPhone不充電問題以下是有關如何修復iOS17更新後iPhone無法充電問題的一些提示:重啟你的蘋果手機這通常可以解決可能是iOS17充電問題根本原因的小

偷車問題激增,加拿大計劃禁售駭客工具 Flipper Zero

Jul 17, 2024 am 03:06 AM

偷車問題激增,加拿大計劃禁售駭客工具 Flipper Zero

Jul 17, 2024 am 03:06 AM

本站2月12日消息,加拿大政府計劃禁售駭客工具FlipperZero和類似設備,因為它們被標記為竊賊可以用來偷車的工具。 FlipperZero是一款便攜式可程式測試工具,可協助透過多種協定(包括RFID、無線電、NFC、紅外線和藍牙)試驗和調試各種硬體和數位設備,獲得了許多極客和駭客的青睞。自產品發布以來,用戶紛紛在社群媒體上展示FlipperZero的功能,包括利用重播攻擊解鎖汽車、打開車庫門、啟動門鈴和克隆各種數位鑰匙。 ▲FlipperZero複製麥克拉倫鑰匙圈並解鎖汽車加拿大工業部長Franço