一、前言

2019年10月22日,在github上公開了一個關於PHP的遠端程式碼執行漏洞。

鬥象智慧安全CRS產品已全面支援此漏洞的偵測與驗證,使用者可直接登陸www.riskivy.com 進行驗證。

二、漏洞簡介

此漏洞由於不正確的Nginx php-fpm配置導致服務端存在在處理 時存在不正確解析方式,可能導致任意程式碼執行。

三、漏洞危害

經鬥象安全緊急應變團隊分析,攻擊者可以透過精心建構的請求包在錯誤配置的PHP伺服器上進行遠端程式碼執行。

相關推薦:《php入門教學》

四、影響範圍

產品

#PHP

版本

5.6-7.x

元件

PHP

五、漏洞復現

經鬥象安全緊急應變團隊確認,漏洞確實存在,5.6以上版本Crash, 7.X版本RCE

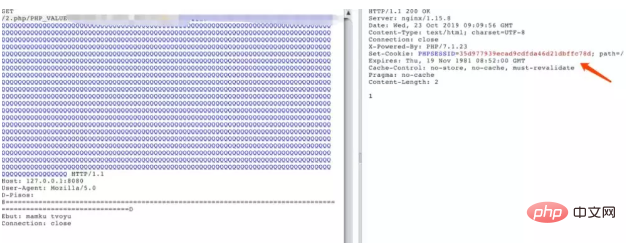

#透過請求包寫入日誌

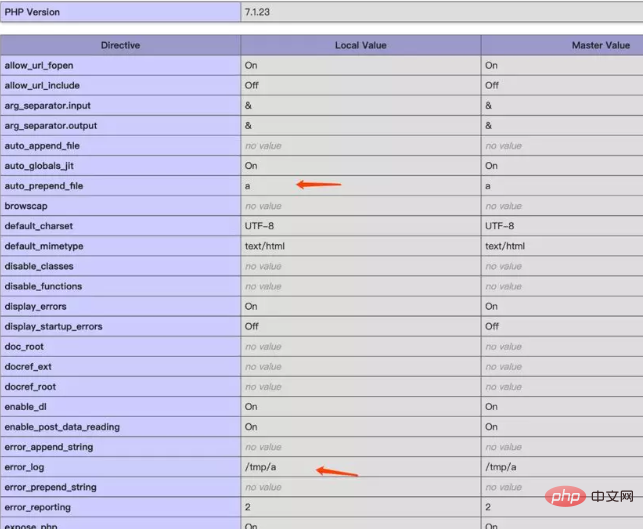

查看phpinfo可以發現

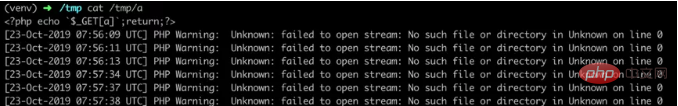

檢視/tmp/a

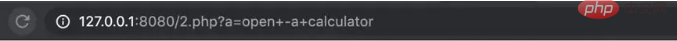

透過存取2.php可以實作遠端程式碼執行

#六、修復方案

1、請結合實際業務場景,在不影響正常業務的情況下,在Nginx 的設定檔中刪除以下設定:

fastcgi_split_path_info ^(.+?\.php)(/.*)$; fastcgi_param PATH_INFO $fastcgi_path_info;

#七、參考

https://github.com/neex/phuip-fpizdam

![PHP實戰開發極速入門: PHP快速創建[小型商業論壇]](https://img.php.cn/upload/course/000/000/035/5d27fb58823dc974.jpg)