這篇文章主要為大家詳細介紹了Java API安全與效能方面的簡單易用技巧,具有一定的參考價值,有興趣的小夥伴們可以參考一下

本文介紹了一些關於Java API安全和效能方面的簡單易用的技巧,其中包括保證API Key安全和開發Web Service方面中在框架方面選擇的一些建議。

程式設計師都喜歡使用API!例如為app應用程式建構API或作為微服務架構體系的一部分。當然,使用API的前提是能讓你的工作變得更輕鬆。為了簡化開發和提高工作效率所做的努力,有時也意味著需要尋找新的類別庫或流程(或減少流程)。對於許多開發團隊來說,對於其APP和API進行管理認證和存取控制要耗費很多的時間,因此我們需要想分享一些技巧,它們能節約你的時間,減少程式碼編寫量,並能讓你的應用更加安全和易於維護。

先介紹下本文提及的背景知識:Okta是一個基於REST、JSON API建構的Java應用,使用Spring框架建構。我們公司的應用,是保存用戶的身份憑證和其他公司的敏感數據,所以對我們來說,安全是最重要的。因此,我對這些技巧的第一個要求是,它們能幫助讓你的Java應用程式更安全。

這些建議應該是任何類型的Java應用程式都是通用的。它們會幫助你更快地編寫程式碼,但程式碼量更少了,同時又更安全:這真的是三贏的結果!

1. 不要自己去實作安全框架

#說真的,不要嘗試自己去實作安全方面的程式碼,這太難了。

幾乎每個人都知道避免去實作加密等演算法。同樣道理,你的應用的安全棧的其餘部分也是一樣,可能需要花費很大,得到的風險也很大。你很可能會犯一些錯誤。自1999年以來,已經有89373個CVE(公共漏洞和暴露)發布了。而其中公開的大部分的發現者都是那些非常聰明的人。

你可能認為處理一個簡單的用例(例如驗證使用者的密碼)是很簡單的事情——你所做的一切只是比較一對字串。這樣想就錯了。你需要驗證密碼的雜湊值,審核嘗試登入的次數,減少針對字典的攻擊,這只是冰山一角。你最好的選擇是使用現有的成熟的函式庫或框架,例如Apache的Shiro或SpringSecurity,讓這些框架去處理各類複雜的安全問題。

2. Use TLS, Always! 永遠使用TLS!

現在已經是2017年了,所有的網站都應該使用HTTPS了,甚至是公司的內部網路。 Let's encrypt讓HTTPS變得輕鬆簡單,這代表你能不再使用不安全的自簽金鑰了!你甚至可以在本地設定帶有憑證認證的Tomcat或Nginx實例。

能讓你的應用程式需要TLS(HTTPS/SSL)只需要簡單的一行程式碼,所有人都應該這麼做!如果使用Apache Shiro框架,只需要設定屬性:

[urls]/** = ssl

如果使用Spring Security,,只需要在設定HttpSecurity時,簡單呼叫一個方法即可。

http.requiresChannel() .anyRequest().requiresSecure();

在Spring Boot中,只需設定一些屬性,如下:

server.port=8443 server.ssl.key-store=classpath:keystore.jks server.ssl.key-store-password=secret server.ssl.key-password=another-secret

##3.使用Spring Boot創建Web Service

server.port = 8090

4. 監視應用程式和效能指標

<dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-actuator</artifactId> </dependency>`

#

{

"classes": 7704,

"classes.loaded": 7704,

"classes.unloaded": 0,

"counter.status.200.metrics": 1,

"gauge.response.metrics": 99.0,

"gc.ps_marksweep.count": 2,

"gc.ps_marksweep.time": 272,

"gc.ps_scavenge.count": 8,

"gc.ps_scavenge.time": 136,

"heap": 3728384,

"heap.committed": 470016,

"heap.init": 262144,

"heap.used": 207793,

"httpsessions.active": 0,

"httpsessions.max": -1,

"instance.uptime": 25020,

"mem": 529086,

"mem.free": 262222,

"nonheap": 0,

"nonheap.committed": 60608,

"nonheap.init": 2496,

"nonheap.used": 59067,

"processors": 8,

"systemload.average": 5.56103515625,

"threads": 24,

"threads.daemon": 22,

"threads.peak": 28,

"threads.totalStarted": 32,

"uptime": 37182}5. 保護敏感資訊

人们都认为API密钥是不安全的,这是事实。密钥通过电子邮件发送或源代码管理系统控制。也许这是它们看起来比密码更不安全的原因,但它们也一样敏感。如果需要将API密钥存储在文件中,请确保授予文件有限的访问权限。例如,我们建议在私人目录中存放Okta的YAML文件并且赋予文件所有者只读权限。

$ chmod u=r,go-rwx ~/.okta/okta.yaml

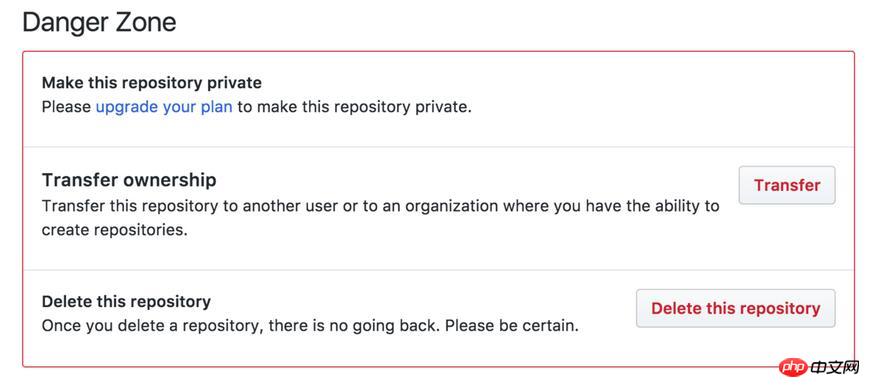

如果你正为使用你的APP的用户创建API,记得提醒他们,如果无设置好权限的话,.SSH的忽文件是放在你的~/.ssh目录下,如果无设置好权限的话。GitHub 把它们放在“危险区域”,以提醒用户,这是十分有用的。

以上是Java API使用五個技巧的詳細內容。更多資訊請關注PHP中文網其他相關文章!