Laman web ini melaporkan pada 27 Mac bahawa menurut penyelidikan terkini oleh penyelidik di Institut Teknologi Persekutuan Switzerland di Zurich, Pemproses seni bina Zen2 hingga Zen4 AMD juga akan terjejas oleh serangan memori Rowhammer. Pegawai AMD telah memberikan maklum balas dan langkah mitigasi dalam hal ini.

Nota dari laman web ini: Serangan Rowhammer memanfaatkan ciri fizikal memori DRAM moden Dengan membaca dan menulis memori berulang kali, ia mengubah keadaan pengecasan dalam sel memori bersebelahan dan mencapai pembalikan sedikit. Penyerang boleh mendapatkan akses kepada data sensitif atau meningkatkan keistimewaan dengan mendorong lilitan bit di lokasi tertentu.

Serangan Rowhammer sebelum ini biasa berlaku pada CPU Intel dan pemproses seni bina Arm. Dari segi AMD, serangan jenis ini sukar dilaksanakan kerana perbezaan reka bentuk sistem ingatan.

Walau bagaimanapun, kali ini para penyelidik berjaya membina varian serangan Rowhammer yang dipanggil ZenHammer untuk pemproses AMD melalui kejuruteraan terbalik fungsi pengalamatan memori kompleks AMD.

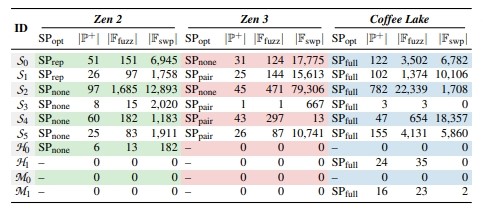

Penyelidik menjalankan ujian pada CPU Ryzen 5 3600X dengan seni bina Zen2 dan APU Ryzen 5 5600G dengan seni bina Zen3 Keputusan menunjukkan bahawa pada kedua-dua sistem ini menggunakan memori DDR4 DRAM, 7 daripada sepuluh percubaan dan 6 kali berjaya .

Selain itu, para penyelidik juga menguji platform seni bina AMD Zen4 menggunakan memori DDR5 Hasilnya hanya berjaya pada sistem berdasarkan pemproses Ryzen 7 7700X dalam sepuluh percubaan.

Ini menunjukkan bahawa platform baharu kurang terdedah kepada ZenHammer disebabkan sokongan memori untuk ECC pada cip, kadar penyegaran memori yang tinggi dan pengurangan serangan Rowhammer yang lebih baik.

Mengenai penyelidikan terbaharu ini, AMD mengeluarkan pengumuman, mengesyorkan pengguna untuk menghubungi pengeluar perkakasan untuk menentukan sama ada mereka sensitif terhadap serangan ZenHammer, dan memberikan cadangan pengurangan berikut:

Gunakan memori DRAM yang menyokong ECC

Guna lebih tinggi daripada 1x memori kadar segar semula

Lumpuhkan pecah memori/segar semula tertunda

Untuk platform EPYC menggunakan memori DDR4, gunakan pengawal memori yang menyokong kiraan pengaktifan maksimum (MAC)

Untuk platform EPYC menggunakan Platform memori DDR5, gunakan pengawal memori yang menyokong Pengurusan Segar Semula .

Atas ialah kandungan terperinci Penyelidikan menunjukkan bahawa pemproses AMD juga dipengaruhi oleh serangan memori Rowhammer, dan pegawai menyediakan langkah mitigasi. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

konfigurasi pembolehubah persekitaran python

konfigurasi pembolehubah persekitaran python

Disyorkan apl perisian spekulasi mata wang yang mudah digunakan dan formal pada tahun 2024

Disyorkan apl perisian spekulasi mata wang yang mudah digunakan dan formal pada tahun 2024

Bagaimana untuk membuka fail rar

Bagaimana untuk membuka fail rar

MySQL memadam prosedur tersimpan

MySQL memadam prosedur tersimpan

Padamkan maklumat exif

Padamkan maklumat exif

Bagaimana untuk menyambung semula penggunaan gas selepas pembayaran

Bagaimana untuk menyambung semula penggunaan gas selepas pembayaran

SVN mengabaikan tetapan fail

SVN mengabaikan tetapan fail

Bagaimana untuk menukar susun atur cad daripada putih kepada hitam

Bagaimana untuk menukar susun atur cad daripada putih kepada hitam