SSH ialah protokol yang digunakan secara meluas untuk akses jauh selamat ke pelayan Linux. Kebanyakan pengguna menggunakan sambungan SSH dengan tetapan lalai untuk menyambung ke pelayan jauh. Walau bagaimanapun, konfigurasi lalai memberikan risiko keselamatan dan memerlukan berhati-hati.

Untuk melindungi pelayan dengan akses SSH terbuka, terutamanya jika menggunakan alamat IP awam, melumpuhkan log masuk akaun root adalah perlu. Memecahkan kata laluan akar akan menjadi lebih mudah, jadi kita perlu mengukuhkan keselamatan SSH.

Berikut ialah cara untuk menjamin sambungan pelayan SSH anda di Linux:

Untuk mencapai matlamat ini, anda perlu melumpuhkan akses SSH untuk pengguna root dan mencipta pengguna baharu dengan keistimewaan root. Mematikan akses pelayan untuk pengguna akar ialah strategi pertahanan yang menghalang penyerang daripada menceroboh sistem anda. Sebagai contoh, anda boleh mencipta pengguna bernama "exampleroot" seperti berikut:

useradd -m exampleroot passwd exampleroot usermod -aG sudo exampleroot

Berikut ialah penerangan ringkas tentang arahan di atas:

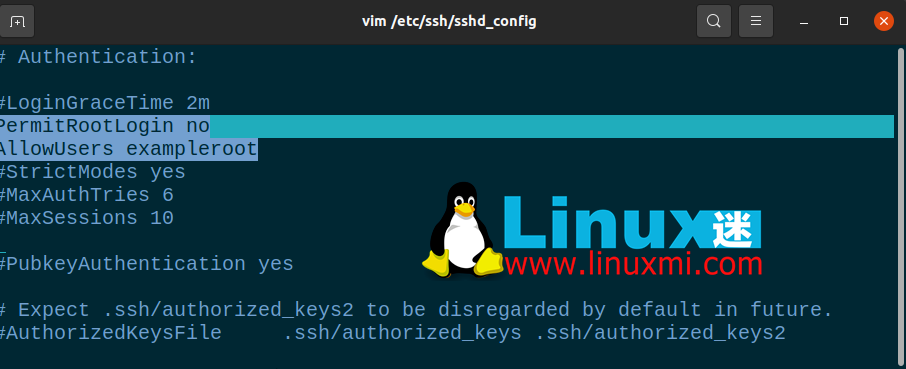

Selepas proses penciptaan pengguna, beberapa perubahan perlu dibuat pada failsshd_config.Anda boleh mencari fail ini di /etc/ssh/sshd_config. Buka fail menggunakan mana-mana editor teks dan buat perubahan berikut padanya:

# Authentication: #LoginGraceTime 2m PermitRootLogin no AllowUsers exampleroot

PermitRootLoginakan menghalang pengguna root daripada mendapat akses jauh menggunakan SSH. Termasukexamplerootdalam senaraiAllowUsersakan memberikan kebenaran yang diperlukan kepada pengguna.

Akhir sekali, mulakan semula perkhidmatan SSH menggunakan arahan berikut:

linuxmi@linuxmi /home/linuxmi/www.linuxmi.com ⚡ sudo systemctl restart ssh

Jika gagal dan anda mendapat mesej ralat, cuba arahan berikut. Ini mungkin berbeza bergantung pada pengedaran Linux yang anda gunakan.

linuxmi@linuxmi /home/linuxmi/www.linuxmi.com sudo systemctl restart sshd

Port sambungan SSH lalai ialah 22. Sudah tentu, semua penyerang mengetahui perkara ini dan oleh itu perlu menukar nombor port lalai untuk memastikan keselamatan SSH. Walaupun penyerang boleh mencari nombor port baharu dengan mudah melalui imbasan Nmap, matlamat di sini adalah untuk menjadikan tugas penyerang lebih sukar.

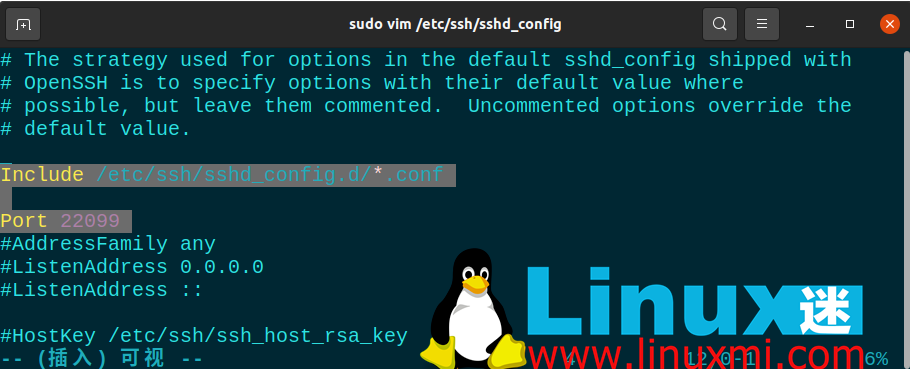

Untuk menukar nombor port, buka **/etc/ssh/sshd_config** dan buat perubahan berikut pada fail:

Include /etc/ssh/sshd_config.d/*.confPort 22099

Selepas langkah ini, gunakansudo systemctl restart sshuntuk memulakan semula perkhidmatan SSH sekali lagi. Kini anda boleh mengakses pelayan anda menggunakan port yang baru anda tentukan. Jika anda menggunakan tembok api, anda juga mesti membuat perubahan peraturan yang diperlukan di sini. Apabila menjalankan perintahnetstat -tlpn, anda dapat melihat bahawa nombor port SSH anda telah berubah.

Mungkin terdapat pengguna pada sistem anda yang anda cipta secara tidak sengaja tanpa kata laluan. Untuk menghalang pengguna tersebut daripada mengakses pelayan, anda boleh menetapkan nilai barisPermitEmptyPasswordsdalam failsshd_configkepadano.

PermitEmptyPasswords no

Secara lalai, anda boleh mencuba kata laluan anda seberapa banyak yang diperlukan untuk mengakses pelayan. Walau bagaimanapun, penyerang boleh mengeksploitasi kelemahan ini untuk memaksa pelayan secara kasar. Anda boleh menamatkan sambungan SSH secara automatik selepas beberapa percubaan dengan menyatakan bilangan percubaan kata laluan yang dibenarkan.

Untuk melakukan ini, tukar nilaiMaxAuthTriesdalam failsshd_config.

MaxAuthTries 3

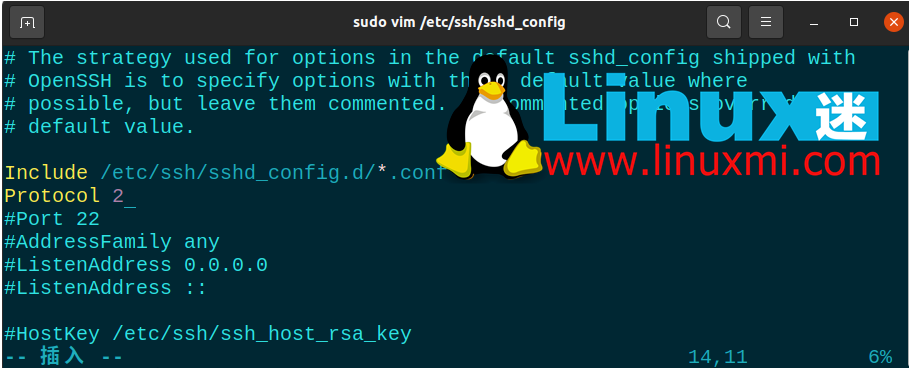

SSH 的第二个版本发布是因为第一个版本中存在许多漏洞。默认情况下,您可以通过将Protocol参数添加到sshd_config文件来启用服务器使用第二个版本。这样,您未来的所有连接都将使用第二个版本的 SSH。

Include /etc/ssh/sshd_config.d/*.conf Protocol 2

攻击者可以尝试通过 SSH 连接的端口转发来访问您的其他系统。为了防止这种情况,您可以在sshd_config文件中关闭AllowTcpForwarding和X11Forwarding功能。

X11Forwarding no AllowTcpForwarding no

连接到服务器的最安全方法之一是使用 SSH 密钥。使用 SSH 密钥时,无需密码即可访问服务器。另外,您可以通过更改sshd_config文件中与密码相关的参数来完全关闭对服务器的密码访问。

创建 SSH 密钥时,有两个密钥:Public和Private。公钥将上传到您要连接的服务器,而私钥则存储在您将用来建立连接的计算机上。

在您的计算机上使用ssh-keygen命令创建 SSH 密钥。不要将密码短语字段留空并记住您在此处输入的密码。如果将其留空,您将只能使用 SSH 密钥文件访问它。但是,如果您设置了密码,则可以防止拥有密钥文件的攻击者访问它。例如,您可以使用以下命令创建 SSH 密钥:

ssh-keygen

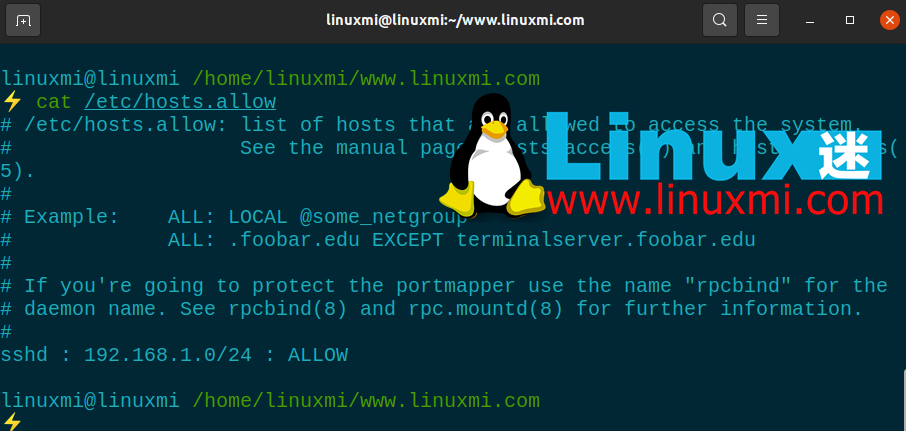

大多数情况下,防火墙使用自己的标准框架阻止访问,旨在保护服务器。但是,这并不总是足够的,您需要增加这种安全潜力。

为此,请打开**/etc/hosts.allow**文件。通过对该文件进行的添加,您可以限制 SSH 权限,允许特定 IP 块,或输入单个 IP 并使用拒绝命令阻止所有剩余的 IP 地址。

下面您将看到一些示例设置。完成这些之后,像往常一样重新启动 SSH 服务以保存更改。

所有服务器管理员都应该考虑数据和数据安全问题。服务器安全是一个非常敏感的问题,因为攻击的主要焦点是 Web 服务器,它们几乎包含有关系统的所有信息。由于大多数服务器都在 Linux 基础架构上运行,因此熟悉 Linux 系统和服务器管理非常重要。

SSH 安全只是保护服务器的方法之一。可以通过停止、阻挡或减缓攻击来最大程度地减少您受到的伤害。除了提供 SSH 安全性之外,您还可以实施许多不同的方法来保护您的 Linux 服务器。

Atas ialah kandungan terperinci 8 Cara untuk Melindungi Sambungan Pelayan SSH pada Linux. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!