Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Nginx

Nginx

Bagaimana untuk mengkonfigurasi https untuk nginx dalam docker

Bagaimana untuk mengkonfigurasi https untuk nginx dalam docker

Bagaimana untuk mengkonfigurasi https untuk nginx dalam docker

准备环境

在 azure 上创建 ubuntu 类型的虚机事件非常容易的事情,安装 docker 也无须赘言。比较容易忽略的是配置合适的网络安全组规则,比如打开 80 和 443 端口:

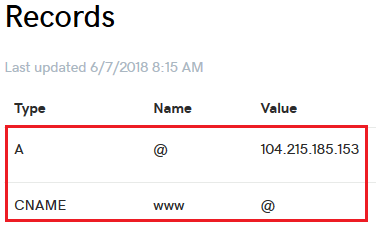

还有就是配置 dns:

创建一个普通的 http 站点

简单起见,直接使用一个镜像中的 nodejs 应用作为 web 站点:

$ docker pull ljfpower/nodedemo $ docker network create -d bridge webnet $ docker run -d --restart=always --expose=3000 \ --network=webnet --name=myweb \ ljfpower/nodedemo

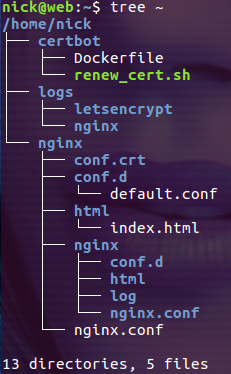

在用户的家目录下创建 nginx 目录及其子目录 conf.d、conf.crt 和 html,创建 logs 目录及其子目录 nginx 和 letsencrypt:

$ mkdir -p nginx/{conf.d,conf.crt,html}

$ mkdir -p logs/{nginx,letsencrypt}说明,本文演示的示例中需要我们手动创建的文件和目录结构如下:

创建 nginx/nginx.conf 文件,内容如下:

user nginx;

worker_processes auto;

error_log /var/log/nginx/error.log warn;

pid /var/run/nginx.pid;

events {

worker_connections 2048;

}

http {

include /etc/nginx/mime.types;

default_type application/octet-stream;

sendfile on;

keepalive_timeout 65;

client_max_body_size 10m;

include /etc/nginx/conf.d/*.conf;

}然后创建 nginx/conf.d/default.conf 文件,内容如下:

upstream web{

server myweb:3000;

}

server {

listen 80;

listen [::]:80;

server_name filterinto.com www.filterinto.com;

location ^~ /.well-known/acme-challenge/ {

default_type "text/plain";

root /usr/share/nginx/html;

}

location = /.well-known/acme-challenge/ {

return 404;

}

location / {

proxy_pass http://web;

}

}其中 /.well-known/acme-challenge/ 目录是 certbot 工具在生成证书时创建的。接下来创建文件 nginx/html/index.html 文件,内容如下:

<!doctype html> <html> <head> <meta charset="utf-8" /> <title>let's encrypt first time cert issue site</title> </head> <body> <h1>hello https!</h1> <p> just used for the very first time ssl certificates are issued by let's encrypt's certbot. </p> </body> </html>

这个页面也是 certbot 在生成证书时需要用到的。最后让我们启动容器(在用户的家目录下执行下面的命令):

$ docker run -d \ -p 80:80 \ -v $(pwd)/nginx/conf.d:/etc/nginx/conf.d:ro \ -v $(pwd)/nginx/nginx.conf:/etc/nginx/nginx.conf:ro \ -v $(pwd)/logs/nginx:/var/log/nginx \ -v $(pwd)/nginx/html:/usr/share/nginx/html \ --restart=always \ --name=gateway \ --network=webnet \ nginx:1.14

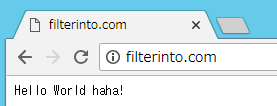

注意:这时没有映射 443 端口,也没有挂载存放证书的目录。只能以 http 协议访问访问我们的站点:

为站点生成 ssl/tls 证书

let's encrypt 是一个提供免费 ssl/tls 证书的网站,它为用户提供了 certbot 工具用来生成 ssl/tls 证书。方便起见,我们把 certbot 简单的封装到容器中。在用户的家目录下创建 certbot 目录,进入 certbot 目录并把下面的内容保存到 dockerfile 文件中:

from alpine:3.4 run apk add --update bash certbot volume ["/etc/letsencrypt"]

然后执行下面的命令创建 certbot 镜像:

$ docker build -t certbot:1.0 .

然后在 certbot 目录下创建自动更新证书的脚本 renew_cert.sh,内容如下:

#!/bin/bash

webdir="$1"

list=('filterinto.com' 'www.filterinto.com')

led_list=()

www_root=/usr/share/nginx/html

for domain in ${list[@]};do

docker run \

--rm \

-v ${webdir}/nginx/conf.crt:/etc/letsencrypt \

-v ${webdir}/logs/letsencrypt:/var/log/letsencrypt \

-v ${webdir}/nginx/html:${www_root} \

certbot:1.0 \

certbot certonly --verbose --noninteractive --quiet --agree-tos \

--webroot -w ${www_root} \

--email="nick.li@grapecity.com" \

-d "$domain"

code=$?

if [ $code -ne 0 ]; then

failed_list+=($domain)

fi

done

# output failed domains

if [ ${#failed_list[@]} -ne 0 ];then

echo 'failed domain:'

for (( i=0; i<${#failed_list[@]}; i++ ));

do

echo ${failed_list[$i]}

done

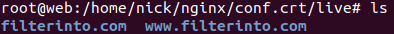

fi在用户的家目录中执行 ./renew_cert.sh /home/nick 命令就可以生成新的证书(/home/nick 为当前用户的家目录)。生成的证书被保存在 /home/nick/nginx/conf.crt/live 目录下,以域名命名的目录下保存着该域名的证书:

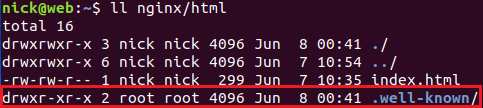

然后去检查下 nginx/html 目录,发现多了一个隐藏的 .well-known 目录,这个目录就是在生成证书时创建的:

有了 ssl/tls 证书,接下来我们就可以配置 https 站点了。

为站点配置 ssl/tls 证书

有了 ssl/tls 证书,接下来更新 nginx 的配置文件就可以了,更新 nginx/conf.d/default.conf 的内容如下:

upstream web{

server myweb:3000;

}

server {

listen 80;

listen [::]:80;

server_name filterinto.com www.filterinto.com;

location ^~ /.well-known/acme-challenge/ {

default_type "text/plain";

root /usr/share/nginx/html;

}

location = /.well-known/acme-challenge/ {

return 404;

}

return 301 https://$server_name$request_uri;

}

server {

listen 443;

listen [::]:443;

server_name filterinto.com;

# enable ssl

ssl on;

ssl_protocols tlsv1 tlsv1.1 tlsv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers "eecdh+ecdsa+aesgcm eecdh+arsa+aesgcm eecdh+ecdsa+sha384 eecdh+ecdsa+sha256 eecdh+arsa+sha384 eecdh+arsa+sha256 eecdh edh+arsa !anull !enull !low !3des !md5 !exp !psk !srp !dss !rc4";

# config ssl certificate

ssl_certificate conf.crt/live/filterinto.com/fullchain.pem;

ssl_certificate_key conf.crt/live/filterinto.com/privkey.pem;

location ^~ /.well-known/acme-challenge/ {

default_type "text/plain";

root /usr/share/nginx/html;

}

location = /.well-known/acme-challenge/ {

return 404;

}

location / {

proxy_pass http://web;

}

}

server {

listen 443;

listen [::]:443;

server_name www.filterinto.com;

# enable ssl

ssl on;

ssl_protocols tlsv1 tlsv1.1 tlsv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers "eecdh+ecdsa+aesgcm eecdh+arsa+aesgcm eecdh+ecdsa+sha384 eecdh+ecdsa+sha256 eecdh+arsa+sha384 eecdh+arsa+sha256 eecdh edh+arsa !anull !enull !low !3des !md5 !exp !psk !srp !dss !rc4";

# config ssl certificate

ssl_certificate conf.crt/live/www.filterinto.com/fullchain.pem;

ssl_certificate_key conf.crt/live/www.filterinto.com/privkey.pem;

location ^~ /.well-known/acme-challenge/ {

default_type "text/plain";

root /usr/share/nginx/html;

}

location = /.well-known/acme-challenge/ {

return 404;

}

location / {

proxy_pass http://web;

}

}然后删除容器 gateway 并用下面的脚本重新创建:

$ docker run -d \ -p 80:80 \ -p 443:443 \ -v $(pwd)/nginx/conf.d:/etc/nginx/conf.d:ro \ -v $(pwd)/nginx/conf.crt:/etc/nginx/conf.crt:ro \ -v $(pwd)/nginx/nginx.conf:/etc/nginx/nginx.conf:ro \ -v $(pwd)/logs/nginx:/var/log/nginx \ -v $(pwd)/nginx/html:/usr/share/nginx/html \ --restart=always \ --name=gateway \ --network=webnet \ nginx:1.14

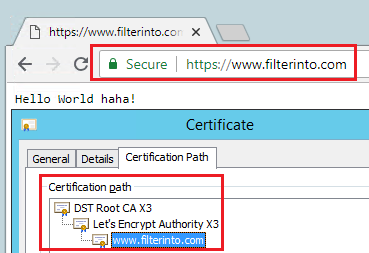

现在就只能通过 https 来访问站点了:

自动更新证书

let's encrypt 提供的 ssl/tls 证书期限只有三个月,每过三个月要手动更新一次证书也够呛的,下面我们介绍自动更新证书的方法。

其实我们的配置已经为自动化更新证书提供了最大的便利(其实是使用 docker 带来的便利),在定时任务中添加下面两条记录就可以了:

0 0 1 * * /home/nick/certbot/renew_cert.sh /home/nick >> /home/nick/logs/cert.log 2>> /home/nick/logs/cert.error.log 0 1 1 * * docker exec gateway nginx -s reload

每月 1 号的 0 点更新证书,一个小时后 reload nginx 的配置。

Atas ialah kandungan terperinci Bagaimana untuk mengkonfigurasi https untuk nginx dalam docker. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undress AI Tool

Gambar buka pakaian secara percuma

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

Cara Menyelesaikan Masalah Docker

Jul 07, 2025 am 12:29 AM

Cara Menyelesaikan Masalah Docker

Jul 07, 2025 am 12:29 AM

Apabila menghadapi masalah Docker, anda harus terlebih dahulu mencari masalah, iaitu masalah seperti pembinaan imej, operasi kontena atau konfigurasi rangkaian, dan kemudian ikuti langkah -langkah untuk diperiksa. 1. Semak log kontena (dockerlogs atau docker-composelogs) untuk mendapatkan maklumat ralat; 2. Semak status kontena (dockerps) dan penggunaan sumber (dockerstats) untuk menentukan sama ada terdapat pengecualian kerana memori atau masalah pelabuhan yang tidak mencukupi; 3. Masukkan bahagian dalam bekas (DockerExec) untuk mengesahkan laluan, keizinan dan kebergantungan; 4. Kaji semula sama ada terdapat kesilapan konfigurasi dalam fail dockerfile dan menyusun fail, seperti ejaan pembolehubah persekitaran atau masalah jalur jilid, dan mengesyorkan agar Cleanbuild mengelakkan kekeringan cache

Bagaimana anda menentukan pembolehubah persekitaran dalam bekas Docker?

Jun 28, 2025 am 12:22 AM

Bagaimana anda menentukan pembolehubah persekitaran dalam bekas Docker?

Jun 28, 2025 am 12:22 AM

Terdapat tiga cara biasa untuk menetapkan pembolehubah persekitaran dalam bekas Docker: Gunakan bendera -e, tentukan arahan ENV dalam fail docker, atau menguruskannya melalui dockercompose. 1. Menambah bendera -E apabila menggunakan Dockerrun boleh secara langsung lulus pembolehubah, yang sesuai untuk ujian sementara atau integrasi CI/CD; 2. Menggunakan Env dalam Dockerfile untuk menetapkan nilai lalai, yang sesuai untuk pembolehubah tetap yang tidak sering diubah, tetapi tidak sesuai untuk membezakan konfigurasi persekitaran yang berbeza; 3. Pilih kaedah yang betul mengikut keperluan projek atau gunakan pelbagai kaedah dalam kombinasi

Bagaimana anda membuat jumlah docker?

Jun 28, 2025 am 12:51 AM

Bagaimana anda membuat jumlah docker?

Jun 28, 2025 am 12:51 AM

Cara yang sama untuk membuat jumlah Docker adalah menggunakan perintah dockervolumecreate dan menentukan nama kelantangan. Langkah-langkah termasuk: 1. Buat jumlah yang dinamakan menggunakan dockervolume-createmy-volume; 2. Pasang kelantangan ke bekas melalui Dockerrun-Vmy-Volume:/Path/In/Container; 3. Sahkan kelantangan menggunakan dockervolumels dan jumlah yang tidak berguna dengan dockervolumePrune. Di samping itu, jumlah tanpa nama atau gunung mengikat boleh dipilih. Bekas secara automatik menjana ID oleh Docker, dan yang terakhir memaparkan direktori tuan rumah terus ke bekas. Perhatikan bahawa jumlah hanya sah di dalam negara, dan penyelesaian storan luaran diperlukan di seluruh nod.

Bagaimana cara menjalankan PHP di Docker?

Jun 27, 2025 am 12:09 AM

Bagaimana cara menjalankan PHP di Docker?

Jun 27, 2025 am 12:09 AM

Apabila menjalankan PHP, anda perlu memberi perhatian kepada konfigurasi persekitaran dan kestabilan kontena semasa menjalankan Docker. Pertama, sediakan projek PHP dengan struktur yang jelas, pastikan terdapat fail bergantung seperti Composer.json, dan letakkan kod dalam direktori berasingan untuk pemasangan; Kedua, gunakan imej PHP rasmi untuk memulakan ujian kontena dengan cepat, seperti menggunakan imej CLI untuk melaksanakan skrip mudah; Kemudian tulis imej Dockerfile tersuai, salin kod, pasang sambungan, dan aktifkan modul yang diperlukan; Akhirnya mengendalikan debugging dan masalah biasa, termasuk keizinan, kebergantungan yang hilang, operasi Apache dan tontonan log. Adalah disyorkan untuk membina imej tersuai dan mengoptimumkan konfigurasi apabila menggunakan dan melancarkannya dalam talian.

Bagaimanakah Docker berbeza dari virtualisasi tradisional?

Jul 08, 2025 am 12:03 AM

Bagaimanakah Docker berbeza dari virtualisasi tradisional?

Jul 08, 2025 am 12:03 AM

Perbezaan utama antara Docker dan virtualisasi tradisional terletak pada pemprosesan dan penggunaan sumber lapisan sistem operasi. 1. Bekas Docker berkongsi kernel OS host, yang lebih ringan, permulaan yang lebih cepat, dan lebih banyak kecekapan sumber; 2. Setiap contoh VM tradisional menjalankan OS penuh, menduduki lebih banyak ruang dan sumber; 3. Bekas biasanya bermula dalam beberapa saat, dan VM mungkin mengambil masa beberapa minit; 4. Bekas bergantung kepada ruang nama dan cgroup untuk mencapai pengasingan, manakala VM memperoleh pengasingan yang lebih kuat melalui perkakasan simulasi hypervisor; 5. Docker mempunyai mudah alih yang lebih baik, memastikan aplikasi berjalan secara konsisten dalam persekitaran yang berbeza, sesuai untuk microservices dan penyebaran persekitaran awan.

Bagaimana untuk memperbaiki amaran 'kandungan campuran' selepas beralih ke HTTPS?

Jul 02, 2025 am 12:43 AM

Bagaimana untuk memperbaiki amaran 'kandungan campuran' selepas beralih ke HTTPS?

Jul 02, 2025 am 12:43 AM

Penyemak imbas menggesa amaran "kandungan campuran" kerana sumber HTTP dirujuk dalam halaman HTTPS. Penyelesaiannya ialah: 1. Periksa sumber kandungan campuran di laman web, lihat maklumat konsol melalui alat pemaju atau gunakan pengesanan alat dalam talian; 2. Gantikan pautan sumber ke https atau laluan relatif, tukar http: // ke https: // atau gunakan format //example.com/path/to/resource.js; 3. Kemas kini kandungan dalam CMS atau pangkalan data, gantikan pautan HTTP dalam artikel dan halaman satu demi satu, atau gantikannya dalam kelompok dengan pernyataan SQL; 4. Tetapkan pelayan untuk menulis semula permintaan sumber secara automatik, dan tambahkan peraturan ke konfigurasi pelayan untuk memaksa HTTPS untuk melompat.

Apa yang menyebabkan kesilapan 'Terlalu Banyak Fail Terbuka' di Nginx?

Jul 05, 2025 am 12:14 AM

Apa yang menyebabkan kesilapan 'Terlalu Banyak Fail Terbuka' di Nginx?

Jul 05, 2025 am 12:14 AM

Apabila Nginx mengalami kesilapan "toomyopenfiles", biasanya kerana sistem atau proses telah mencapai had deskriptor fail. Penyelesaian termasuk: 1. Meningkatkan had lembut dan keras sistem Linux, tetapkan parameter yang relevan Nginx atau menjalankan pengguna di /etc/security/limits.conf; 2. Laraskan nilai worker_connections nginx untuk menyesuaikan diri dengan trafik yang dijangkakan dan memastikan konfigurasi yang terlalu banyak; 3. Meningkatkan had atas deskriptor fail peringkat sistem fs.file-max, edit /etc/sysctl.conf dan gunakan perubahan; 4. Mengoptimumkan penggunaan log dan sumber, dan mengurangkan penggunaan pemegang fail yang tidak perlu, seperti menggunakan Open_L

Bagaimana anda mendedahkan pelabuhan dari bekas docker ke mesin tuan rumah?

Jul 12, 2025 am 01:33 AM

Bagaimana anda mendedahkan pelabuhan dari bekas docker ke mesin tuan rumah?

Jul 12, 2025 am 01:33 AM

Untuk mendedahkan pelabuhan kontena Docker, tuan rumah perlu mengakses perkhidmatan kontena melalui pemetaan port. 1. Gunakan dockerrun-p [host_port]: [container_port] perintah untuk menjalankan bekas, seperti dockerrun-p8080: 3000my-web-app; 2. Gunakan arahan pendedahan untuk menandakan tujuan dalam Dockerfile, seperti Expose3000, tetapi pelabuhan tidak akan diterbitkan secara automatik; 3. Konfigurasi segmen pelabuhan fail YML dalam DockerCompose, seperti pelabuhan:-"8080: 3000"; 4. Gunakan dockerps untuk memeriksa sama ada peta pelabuhan dijana selepas berjalan.