Java

Java

javaTutorial

javaTutorial

Cara menggunakan SpringBoot+SpringSecurity+jwt untuk melaksanakan pengesahan

Cara menggunakan SpringBoot+SpringSecurity+jwt untuk melaksanakan pengesahan

Cara menggunakan SpringBoot+SpringSecurity+jwt untuk melaksanakan pengesahan

Persekitaran

springBoot 2.3.3

springSecurity 5.0

-

9

1 jwt >

Maklumat utama fail Pox.xml

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.1</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>Maklumat struktur direktori

Sila abaikan penamaan fail

jwtAccessDeniedHandler dan JwtAuthenticationEntryPoint

Fungsi kedua-dua kelas ini adalah untuk pengguna mengakses sumber yang tidak dibenarkan dan kelas maklumat pemprosesan pengembalian ralat yang membawa token ralat ini hanya perlu Konfigurasikan sahaja dalam fail konfigurasi keselamatan dan hanya gunakan

/**

* @author Bxsheng

* @blogAddress www.kdream.cn

* @createTIme 2020/9/17

* since JDK 1.8

* 当用户在没有授权的时候,返回的指定信息

*/

@Component

public class jwtAccessDeniedHandler implements AccessDeniedHandler {

@Override

public void handle(HttpServletRequest httpServletRequest, HttpServletResponse httpServletResponse, AccessDeniedException e) throws IOException, ServletException {

System.out.println("用户访问没有授权资源");

System.out.println(e.getMessage());

httpServletResponse.sendError(HttpServletResponse.SC_UNAUTHORIZED, e==null?"用户访问没有授权资源":e.getMessage());

}

}/**

* @author Bxsheng

* @blogAddress www.kdream.cn

* @createTIme 2020/9/17

* since JDK 1.8

*/

@Component

public class JwtAuthenticationEntryPoint implements AuthenticationEntryPoint {

@Override

public void commence(HttpServletRequest httpServletRequest, HttpServletResponse httpServletResponse, AuthenticationException e) throws IOException, ServletException {

System.out.println("用户访问资源没有携带正确的token");

System.out.println(e.getMessage());

httpServletResponse.sendError(HttpServletResponse.SC_UNAUTHORIZED, e==null?"用户访问资源没有携带正确的token":e.getMessage());

}

}UserDetailsServiceImpl untuk pengesahan maklumat log masuk

Kelas ini secara langsung mewarisi UserDetailsService untuk pengesahan maklumat log masuk dan masukkan kata laluan akaun Apabila log masuk, kelas ini akan dimasukkan untuk mengesahkan maklumat.

Sudah tentu, saya terus menggunakan kata laluan berkod keras di sini Biasanya, maklumat pengguna dan maklumat kebenaran harus diperolehi daripada pangkalan data

@Service

public class UserDetailsServiceImpl implements UserDetailsService {

@Override

public UserDetails loadUserByUsername(String s) throws UsernameNotFoundException {

//直接写死数据信息,可以在这里获取数据库的信息并进行验证

UserDetails userDetails = User.withUsername(s).password(new BCryptPasswordEncoder().encode("123456"))

.authorities("bxsheng").build();

return userDetails;

}

}kelas pembungkusan JwtTokenUtils

.Kelas ini secara langsung menggunakan kelas dalam artikel slyh [SpringBoot+JWT untuk melaksanakan kawalan kebenaran log masuk (kod))]((https://www.yisu.com/article/257119.htm).

package cn.kdream.securityjwt.utlis;

import io.jsonwebtoken.*;

import java.util.Date;

import java.util.HashMap;

import java.util.Map;

/**

* @author Bxsheng

* @blogAddress www.kdream.cn

* @createTIme 2020/9/16

* since JDK 1.8

*/

public class JwtTokenUtils {

public static final String TOKEN_HEADER = "Authorization";

public static final String TOKEN_PREFIX = "Bearer ";

public static final String SECRET = "jwtsecret";

public static final String ISS = "echisan";

private static final Long EXPIRATION = 60 * 60 * 3L; //过期时间3小时

private static final String ROLE = "role";

//创建token

public static String createToken(String username, String role, boolean isRememberMe){

Map map = new HashMap();

map.put(ROLE, role);

return Jwts.builder()

.signWith(SignatureAlgorithm.HS512, SECRET)

.setClaims(map)

.setIssuer(ISS)

.setSubject(username)

.setIssuedAt(new Date())

.setExpiration(new Date(System.currentTimeMillis() + EXPIRATION * 1000))

.compact();

}

//从token中获取用户名(此处的token是指去掉前缀之后的)

public static String getUserName(String token){

String username;

try {

username = getTokenBody(token).getSubject();

} catch ( Exception e){

username = null;

}

return username;

}

public static String getUserRole(String token){

return (String) getTokenBody(token).get(ROLE);

}

private static Claims getTokenBody(String token){

Claims claims = null;

try{

claims = Jwts.parser().setSigningKey(SECRET).parseClaimsJws(token).getBody();

} catch(ExpiredJwtException e){

e.printStackTrace();

} catch(UnsupportedJwtException e){

e.printStackTrace();

} catch(MalformedJwtException e){

e.printStackTrace();

} catch(SignatureException e){

e.printStackTrace();

} catch(IllegalArgumentException e){

e.printStackTrace();

}

return claims;

}

//是否已过期

public static boolean isExpiration(String token){

try{

return getTokenBody(token).getExpiration().before(new Date());

} catch(Exception e){

System.out.println(e.getMessage());

}

return true;

}

}JwtAuthenticationFilter Pengesahan tersuai jwt

Kelas ini secara langsung menggunakan slyh [SpringBoot+JWT untuk melaksanakan kawalan kebenaran log masuk (kod))](( https://www. yisu.com /article/257119.htm))) kelas dalam artikel.

Fungsi utama kelas ini adalah untuk mengesahkan maklumat jwt terutamanya membawa permintaan token, menghuraikan jwt dan menetapkannya dalam konteks keselamatan. Menyimpan maklumat kebenaran yang terkandung dalam token kepada konteks adalah salah satu tujuan pendekatan ini. Anda boleh mengesahkan pengguna

/**

* @author Bxsheng

* @blogAddress www.kdream.cn

* @createTIme 2020/9/16

* since JDK 1.8

*/

public class JwtAuthenticationFilter extends BasicAuthenticationFilter {

public JwtAuthenticationFilter(AuthenticationManager authenticationManager) {

super(authenticationManager);

}

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain chain) throws IOException, ServletException {

String tokenHeader = request.getHeader(JwtTokenUtils.TOKEN_HEADER);

//如果请求头中没有Authorization信息则直接放行了

if(tokenHeader == null || !tokenHeader.startsWith(JwtTokenUtils.TOKEN_PREFIX)){

chain.doFilter(request, response);

return;

}

//如果请求头中有token,则进行解析,并且设置认证信息

if(!JwtTokenUtils.isExpiration(tokenHeader.replace(JwtTokenUtils.TOKEN_PREFIX,""))){

//设置上下文

UsernamePasswordAuthenticationToken authentication = getAuthentication(tokenHeader);

SecurityContextHolder.getContext().setAuthentication(authentication);

}

super.doFilterInternal(request, response, chain);

}

//获取用户信息

private UsernamePasswordAuthenticationToken getAuthentication(String tokenHeader){

String token = tokenHeader.replace(JwtTokenUtils.TOKEN_PREFIX, "");

String username = JwtTokenUtils.getUserName(token);

// 获得权限 添加到权限上去

String role = JwtTokenUtils.getUserRole(token);

List<GrantedAuthority> roles = new ArrayList<GrantedAuthority>();

roles.add(new GrantedAuthority() {

@Override

public String getAuthority() {

return role;

}

});

if(username != null){

return new UsernamePasswordAuthenticationToken(username, null,roles);

}

return null;

}

}maklumat konfigurasi keselamatan

kelas r 🎜>@EnableGlobalMethodSecurity(prePostEnabled = true) Dayakan kebenaran anotasi prePostEnabled

Saya mengkonfigurasi tiga kaedah dalam kelas permulaan, satu digunakan untuk memberikan maklumat log masuk dan dua lagi ditetapkan untuk memerlukan akses kebenaran

@Configuration

@EnableWebSecurity

@EnableGlobalMethodSecurity(prePostEnabled = true)

public class SecurityJwtConfig extends WebSecurityConfigurerAdapter {

@Autowired

private jwtAccessDeniedHandler jwtAccessDeniedHandler;

@Autowired

private JwtAuthenticationEntryPoint jwtAuthenticationEntryPoint;

@Override

protected void configure(HttpSecurity http) throws Exception {

http.cors().and().csrf().disable().authorizeRequests()

.antMatchers(HttpMethod.OPTIONS,"/**")

.permitAll()

.antMatchers("/").permitAll()

//login 不拦截

.antMatchers("/login").permitAll()

.anyRequest().authenticated()

//授权

.and()

// 禁用session

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS);

// 使用自己定义的拦截机制,拦截jwt

http.addFilterBefore(new JwtAuthenticationFilter(authenticationManager()), UsernamePasswordAuthenticationFilter.class)

//授权错误信息处理

.exceptionHandling()

//用户访问资源没有携带正确的token

.authenticationEntryPoint(jwtAuthenticationEntryPoint)

//用户访问没有授权资源

.accessDeniedHandler(jwtAccessDeniedHandler);

}

@Bean

public PasswordEncoder passwordEncoder(){

//使用的密码比较方式

return new BCryptPasswordEncoder();

}

} Kesan

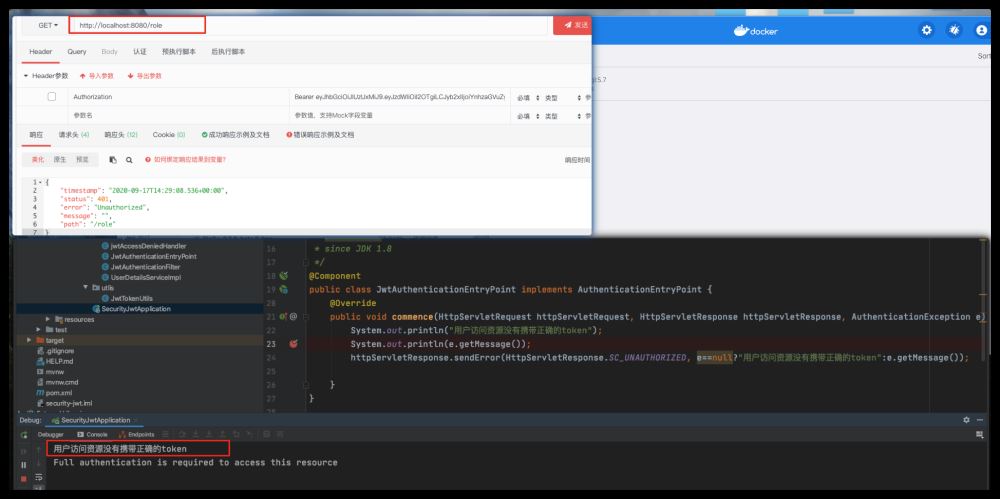

Akses terus kepada maklumat pengguna yang memerlukan kebenaran

Akses terus kepada maklumat sumber yang hanya memerlukan kebenaran tanpa menggunakan token akan memasuki kelas JwtAuthenticationEntryPoint

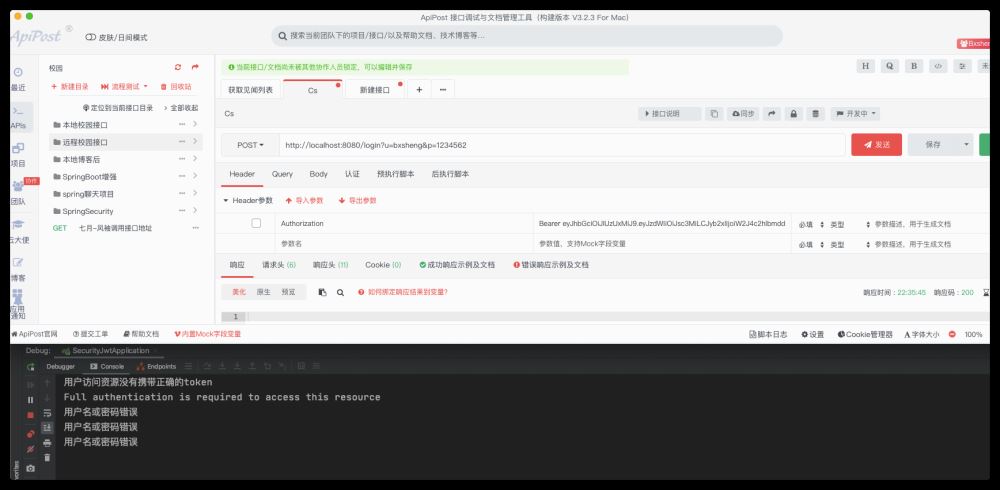

Dapatkan token

Akses kaedah log masuk dalam kelas permulaan dan dapatkan maklumat token

Oleh kerana saya menggunakan kata laluan tetap, saya gunakan Apabila mengakses dengan kata laluan yang salah , anda boleh menangkap maklumat pengecualian dalam pengendalian pengecualian global springboot

@SpringBootApplication

@RestController

public class SecurityJwtApplication {

private final AuthenticationManagerBuilder authenticationManagerBuilder;

public SecurityJwtApplication(AuthenticationManagerBuilder authenticationManagerBuilder) {

this.authenticationManagerBuilder = authenticationManagerBuilder;

}

public static void main(String[] args) {

SpringApplication.run(SecurityJwtApplication.class, args);

}

@GetMapping("/")

public String index(){

return "security jwt";

}

@PostMapping("/login")

public String login(@RequestParam String u,@RequestParam String p){

// 登陆验证

UsernamePasswordAuthenticationToken token =

new UsernamePasswordAuthenticationToken(u, p);

Authentication authentication = authenticationManagerBuilder.getObject().authenticate(token);

SecurityContextHolder.getContext().setAuthentication(authentication);

//创建jwt信息

String token1 = JwtTokenUtils.createToken(u,"bxsheng", true);

return token1;

}

@GetMapping("/role")

@PreAuthorize("hasAnyAuthority('bxsheng')")

public String roleInfo(){

return "需要获得bxsheng权限,才可以访问";

}

@GetMapping("/roles")

@PreAuthorize("hasAnyAuthority('kdream')")

public String rolekdream(){

return "需要获得kdream权限,才可以访问";

}

}

Dapatkan token dengan betul dan akses sumber yang dilindungi

mengandungi hard -berkod maklumat kebenaran bxsheng, jadi anda biasanya boleh mendapatkan maklumat sumber yang dikenal pasti oleh bxsheng.

Berjaya memperoleh maklumat

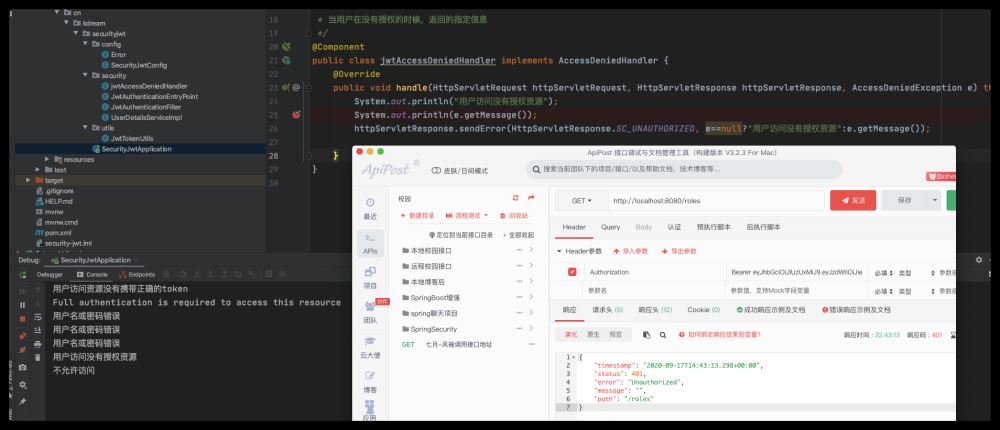

Mencuba mendapatkan maklumat sumber yang tidak dibenarkan

Menggunakan token untuk mengakses terus maklumat sumber yang tidak dibenarkan akan memasuki kelas jwtAccessDeniedHandler

Atas ialah kandungan terperinci Cara menggunakan SpringBoot+SpringSecurity+jwt untuk melaksanakan pengesahan. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undress AI Tool

Gambar buka pakaian secara percuma

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Stock Market GPT

Penyelidikan pelaburan dikuasakan AI untuk keputusan yang lebih bijak

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Cara menggunakan Redis untuk melaksanakan kunci teragih dalam SpringBoot

Jun 03, 2023 am 08:16 AM

Cara menggunakan Redis untuk melaksanakan kunci teragih dalam SpringBoot

Jun 03, 2023 am 08:16 AM

1. Redis melaksanakan prinsip kunci teragih dan mengapa kunci teragih diperlukan Sebelum bercakap tentang kunci teragih, adalah perlu untuk menjelaskan mengapa kunci teragih diperlukan. Lawan daripada kunci yang diedarkan ialah kunci yang berdiri sendiri Apabila kami menulis program berbilang benang, kami mengelakkan masalah data yang disebabkan oleh mengendalikan pembolehubah yang dikongsi pada masa yang sama Kami biasanya menggunakan kunci untuk mengecualikan pembolehubah yang dikongsi bersama untuk memastikan ketepatannya pembolehubah yang dikongsi skop penggunaannya adalah dalam proses yang sama. Jika terdapat berbilang proses yang perlu mengendalikan sumber yang dikongsi pada masa yang sama, bagaimanakah ia boleh saling eksklusif? Aplikasi perniagaan hari ini biasanya merupakan seni bina perkhidmatan mikro, yang juga bermakna bahawa satu aplikasi akan menggunakan berbilang proses Jika berbilang proses perlu mengubah suai baris rekod yang sama dalam MySQL, untuk mengelakkan data kotor yang disebabkan oleh operasi yang tidak teratur, keperluan pengedaran. untuk diperkenalkan pada masa ini. Gaya dikunci. Ingin mencapai mata

Bagaimana SpringBoot menyesuaikan Redis untuk melaksanakan penyirian cache

Jun 03, 2023 am 11:32 AM

Bagaimana SpringBoot menyesuaikan Redis untuk melaksanakan penyirian cache

Jun 03, 2023 am 11:32 AM

1. Sesuaikan RedisTemplate1.1, mekanisme siri lalai RedisAPI Pelaksanaan cache Redis berasaskan API menggunakan templat RedisTemplate untuk operasi cache data Di sini, buka kelas RedisTemplate dan lihat maklumat kod sumber kelas tersebut. Isytihar kunci, Pelbagai kaedah pesirilan nilai, nilai awal kosong @NullableprivateRedisSe

Bagaimana untuk menyelesaikan masalah bahawa springboot tidak boleh mengakses fail selepas membacanya ke dalam pakej balang

Jun 03, 2023 pm 04:38 PM

Bagaimana untuk menyelesaikan masalah bahawa springboot tidak boleh mengakses fail selepas membacanya ke dalam pakej balang

Jun 03, 2023 pm 04:38 PM

Springboot membaca fail, tetapi tidak boleh mengakses perkembangan terkini selepas membungkusnya ke dalam pakej balang Terdapat situasi di mana springboot tidak boleh membaca fail selepas membungkusnya ke dalam pakej balang adalah tidak sah dan hanya boleh diakses melalui strim. Fail berada di bawah resources publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input

Bagaimana untuk melaksanakan Springboot+Mybatis-plus tanpa menggunakan pernyataan SQL untuk menambah berbilang jadual

Jun 02, 2023 am 11:07 AM

Bagaimana untuk melaksanakan Springboot+Mybatis-plus tanpa menggunakan pernyataan SQL untuk menambah berbilang jadual

Jun 02, 2023 am 11:07 AM

Apabila Springboot+Mybatis-plus tidak menggunakan pernyataan SQL untuk melaksanakan operasi penambahan berbilang jadual, masalah yang saya hadapi akan terurai dengan mensimulasikan pemikiran dalam persekitaran ujian: Cipta objek BrandDTO dengan parameter untuk mensimulasikan parameter yang dihantar ke latar belakang bahawa adalah amat sukar untuk melaksanakan operasi berbilang jadual dalam Mybatis-plus Jika anda tidak menggunakan alatan seperti Mybatis-plus-join, anda hanya boleh mengkonfigurasi fail Mapper.xml yang sepadan dan mengkonfigurasi ResultMap yang berbau dan kemudian. tulis pernyataan sql yang sepadan Walaupun kaedah ini kelihatan menyusahkan, ia sangat fleksibel dan membolehkan kita

Analisis perbandingan dan perbezaan antara SpringBoot dan SpringMVC

Dec 29, 2023 am 11:02 AM

Analisis perbandingan dan perbezaan antara SpringBoot dan SpringMVC

Dec 29, 2023 am 11:02 AM

SpringBoot dan SpringMVC adalah kedua-dua rangka kerja yang biasa digunakan dalam pembangunan Java, tetapi terdapat beberapa perbezaan yang jelas antara mereka. Artikel ini akan meneroka ciri dan penggunaan kedua-dua rangka kerja ini dan membandingkan perbezaannya. Mula-mula, mari belajar tentang SpringBoot. SpringBoot telah dibangunkan oleh pasukan Pivotal untuk memudahkan penciptaan dan penggunaan aplikasi berdasarkan rangka kerja Spring. Ia menyediakan cara yang pantas dan ringan untuk membina bersendirian, boleh dilaksanakan

Analisis penjanaan token JWT selamat dan teknologi pengesahan dalam PHP

Jul 01, 2023 pm 06:06 PM

Analisis penjanaan token JWT selamat dan teknologi pengesahan dalam PHP

Jul 01, 2023 pm 06:06 PM

Analisis Teknologi Penjanaan dan Pengesahan Token JWT Selamat dalam PHP Dengan pembangunan aplikasi rangkaian, pengesahan dan kebenaran pengguna menjadi semakin penting. JsonWebToken (JWT) ialah standard terbuka (RFC7519) untuk menghantar maklumat dengan selamat dalam aplikasi web. Dalam pembangunan PHP, ia telah menjadi amalan biasa untuk menggunakan token JWT untuk pengesahan dan kebenaran pengguna. Artikel ini akan memperkenalkan penjanaan token JWT selamat dan teknologi pengesahan dalam PHP. 1. Pengetahuan asas JWT dalam memahami cara menjana dan

Bagaimana untuk menggunakan ThinkPHP6 untuk pengesahan JWT?

Jun 12, 2023 pm 12:18 PM

Bagaimana untuk menggunakan ThinkPHP6 untuk pengesahan JWT?

Jun 12, 2023 pm 12:18 PM

JWT (JSONWebToken) ialah mekanisme pengesahan dan kebenaran ringan yang menggunakan objek JSON sebagai token keselamatan untuk menghantar maklumat identiti pengguna dengan selamat antara berbilang sistem. ThinkPHP6 ialah rangka kerja MVC yang cekap dan fleksibel berdasarkan bahasa PHP Ia menyediakan banyak alat dan fungsi yang berguna, termasuk mekanisme pengesahan JWT. Dalam artikel ini, kami akan memperkenalkan cara menggunakan ThinkPHP6 untuk pengesahan JWT untuk memastikan keselamatan dan kebolehpercayaan aplikasi web

Cara menggunakan JWT dan JWE untuk pengesahan dan penyulitan API dalam PHP

Jun 17, 2023 pm 02:42 PM

Cara menggunakan JWT dan JWE untuk pengesahan dan penyulitan API dalam PHP

Jun 17, 2023 pm 02:42 PM

Dengan pembangunan Internet, semakin banyak laman web dan aplikasi perlu menyediakan antara muka API untuk interaksi data. Dalam kes ini, pengesahan dan penyulitan API menjadi isu yang sangat penting. Sebagai mekanisme pengesahan dan penyulitan yang popular, JWT dan JWE semakin banyak digunakan dalam PHP. Nah, artikel ini akan menerangkan cara menggunakan JWT dan JWE untuk pengesahan dan penyulitan API dalam PHP. Konsep asas JWT JWT adalah singkatan kepada JSONWe