Pada 13 April 2021, Antiy CERT mendapati bahawa penyelidik keselamatan asing mengeluarkan PoC kerentanan 0Hari pelaksanaan kod jauh dalam penyemak imbas Google Chrome, yang boleh diserang oleh penyerang. exploit Kerentanan membina halaman yang dibuat khas Akses pengguna ke halaman ini akan menyebabkan pelaksanaan kod jauh Kerentanan mempengaruhi versi rasmi Chrome (89.0.4389.114) dan semua versi terdahulu. Antiy CERT membuat susulan dan mendapati bahawa disebabkan kadar penggunaan penyemak imbas Google Chrome yang tinggi di China, kerentanan ini mempunyai risiko dieksploitasi oleh kod hasad dan tersebar secara meluas, dan tahap ancaman adalah tinggi. Pada masa yang sama, ujian CERT Antiy mendapati bahawa beberapa penyemak imbas domestik lain yang menggunakan kernel Google Chrome turut terjejas. Pada masa ini, penyemak imbas seperti Microsoft Edge sudah berjalan dalam mod kotak pasir secara lalaiAntiy CERT menguji bahawa kerentanan ini tidak boleh menembusi mod kotak pasir Chrome jika digunakan secara bersendirian, tetapi ini tidak bermakna ini bukan masalah yang serius, kerana dalam serangan sebenar, pelbagai kelemahan boleh digunakan secara gabungan Jika kerentanan ini digunakan dalam kombinasi dengan kelemahan lain yang menembusi kotak pasir, ia mungkin menimbulkan ancaman keselamatan yang besar.

Memandangkan penyemak imbas berasaskan Chrome digunakan secara meluas di China, termasuk 360 Secure Browser, Aoyou Browser, Sogou Browser, Speed Browser, dsb., adalah disyorkan agar pengeluar yang berkaitan dengan cepat menjalankan pengesahan dan penyiasatan. Kami telah melaporkannya dengan segera kepada jabatan negara yang berkaitan dan mengesyorkan agar pelanggan menggunakanpenyelesaian sementarasecepat mungkin untuk mengelak daripada terjejas oleh kelemahan ini.

Anty CERT mendapati bahawa penyelidik keselamatan asing mengeluarkan butiran PoC tentang kerentanan pelaksanaan kod jauh 0Hari dalam Google Chrome[1]. Google Chrome ialah pelayar web percuma yang dibangunkan oleh Google. Kerentanan ini menjejaskan versi rasmi terkini Chrome (89.0.4389.114) dan semua versi terdahulu Penyerang boleh membina halaman web khas dan mendorong mangsa untuk mengaksesnya, dengan itu mencapai pelaksanaan kod jauh.

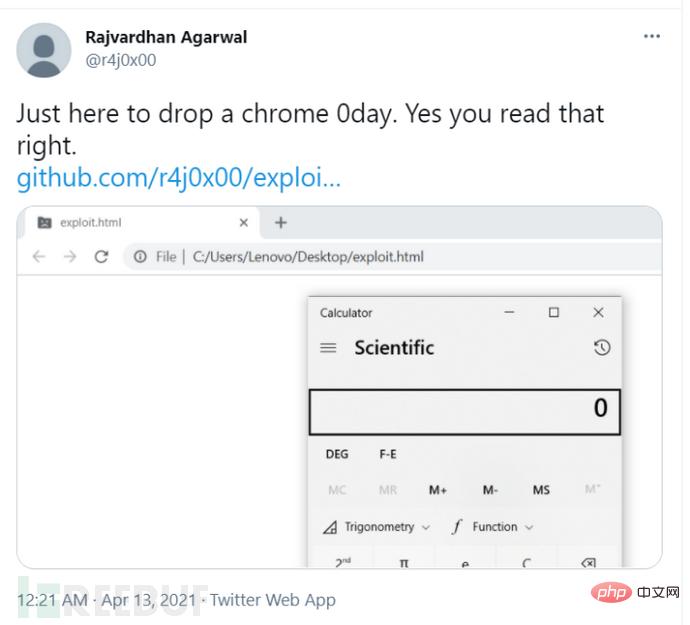

Rajah 2-1 Tangkapan skrin pengesahan PoC oleh penyelidik keselamatan asing

Anty CERT membuat susulan dan menghasilkan semula kerentanan ini adalah seperti berikut:

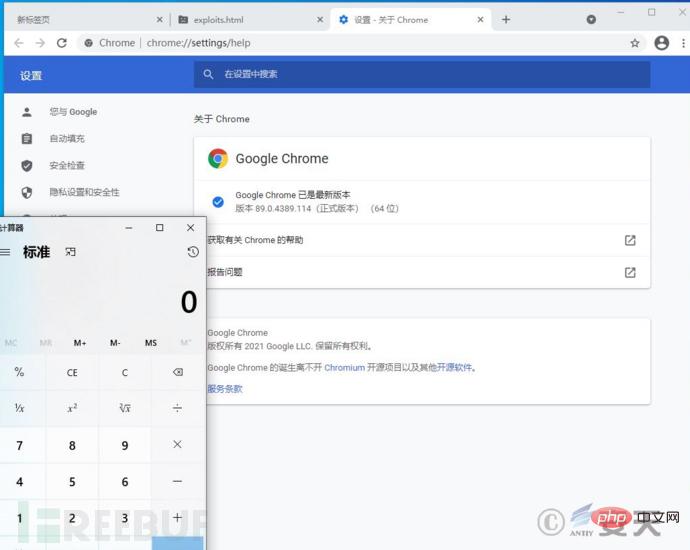

Rajah 2-2 Tangkapan skrin pengesahan Antiy CERT untuk PoC

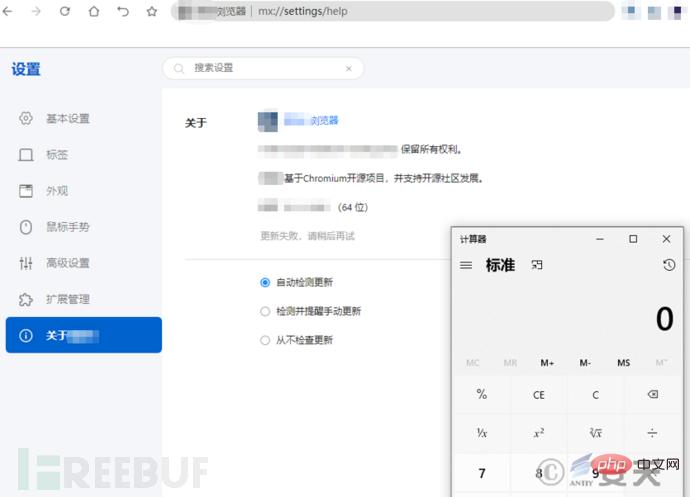

Ujian Antiy CERT mendapati sebahagian daripada penggunaan Lain-lain pelayar yang menggunakan kernel Google Chrome juga dipengaruhi oleh kerentanan ini, tetapi penyemak imbas yang menggunakan kernel Chrome tidak terjejas oleh kerentanan ini jika mereka menggunakan mod kotak pasir.

Rajah 2-3 Carta ujian penyemak imbas

● Adalah disyorkan agar pengguna menjalankan penyemak imbas Google Chrome dalam mesin maya

Atas ialah kandungan terperinci Cara menganalisis pemberitahuan kerentanan 0Hari pelaksanaan kod jauh Google Chrome. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Penyelesaian kepada kegagalan kemas kini WIN10

Penyelesaian kepada kegagalan kemas kini WIN10 Cara menghidupkan dan mematikan Douyin Xiaohuoren

Cara menghidupkan dan mematikan Douyin Xiaohuoren Koleksi lengkap tag HTML

Koleksi lengkap tag HTML Penjelasan terperinci tentang acara onbeforeunload

Penjelasan terperinci tentang acara onbeforeunload Akar telefon mudah alih

Akar telefon mudah alih Pengenalan kepada penunjuk prestasi cakera keras

Pengenalan kepada penunjuk prestasi cakera keras Bagaimana untuk menetapkan bahasa Cina dalam gerhana

Bagaimana untuk menetapkan bahasa Cina dalam gerhana Mengapa saya tidak boleh membuka pinterest?

Mengapa saya tidak boleh membuka pinterest?