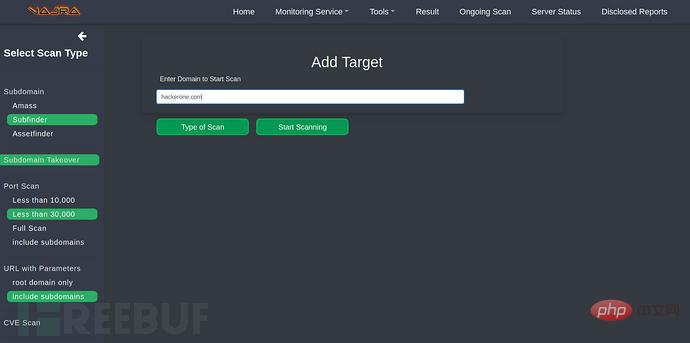

Vajra ialah rangka kerja ujian penembusan web automatik yang membantu penyelidik keselamatan mengautomasikan tugas peninjauan yang membosankan dan imbasan yang sama terhadap berbilang sasaran semasa ujian penembusan aplikasi web. Vajra sangat boleh disesuaikan, membolehkan penyelidik menyesuaikan skop pengimbasan Kami tidak perlu melakukan semua imbasan pada sasaran. keputusan kepada CouchDB.

Vajra menggunakan alatan sumber terbuka yang paling biasa, iaitu alatan yang digunakan oleh ramai penyelidik keselamatan semasa menjalankan ujian keselamatan. Vajra menyelesaikan semua tugas melalui pelayar web dan menyediakan antara muka pengguna yang mudah digunakan dan rangka kerja berfungsi yang mesra pemula.

Seperti yang kita semua tahu, menganalisis data daripada hasil imbasan adalah sangat penting dalam proses ujian penembusan, hanya jika anda dapat menggambarkan data anda dengan cara yang betul kami Akan cuba untuk cari maklumat berharga sebanyak mungkin.

Pada masa ini, pembangun Vajra telah menambah 27 ciri program bounty pepijat yang unik, dengan lebih banyak sokongan akan ditambah kemudian.

Pengimbasan subdomain menggunakan IP, kod status dan pengepala;Boleh melakukan imbasan yang sangat disasarkan; Tugasan;

UI web mesra pemula sepenuhnya;

Pengimbasan pantas (pengimbasan tak segerak);

Eksport hasil dalam format CSV atau salin terus ke papan keratan

Sokongan pemberitahuan Telegram;

Apa yang boleh dilakukan oleh Vajra?

pemantauan subdomain 7x24 jam; Fuzz titik akhir untuk menemui nod tersembunyi atau fail kritikal (mis. .env); Ekstrak JavaScript; dan JavaScript tersembunyi; Kesan pautan mati; Pengimbasan CORS; Pengimbasan CRLF; Ekstrak nod tersembunyi daripada JavaScript; Buat senarai perkataan tersuai berdasarkan sasaran Pengimbasan kerentanan; arahan berikut untuk mengklon kod sumber projek secara setempat:Seterusnya, ubah suai fail konfigurasi, tambah token API, dsb. Kemudian jalankan arahan berikut:$ git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.git # sudo su (root access is required) # cd vajra/tools/ && chmod +x * # cd ../ # nano .env (Update username, password, and JWT Secret) # cd ./install # chmod +x ./install.sh # ./install.shSalin selepas log masukJika anda ingin mengubah suai dan mengemas kini fail, anda perlu menjalankan arahan berikut sekali lagi:git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.gitSalin selepas log masukContoh penggunaan alatdocker-compose upSalin selepas log masukImbasan Lengkap:

Hasil imbasan:Subdomain imbasan :

Pemantauan subdomain:

Atas ialah kandungan terperinci Bagaimana untuk menganalisis aplikasi rangka kerja ujian penembusan web automatik. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!