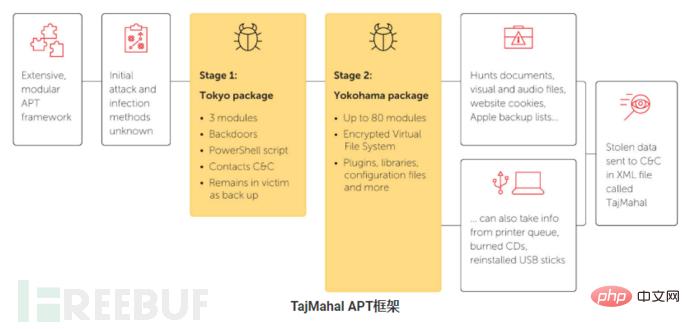

'TajMahal' ialah rangka kerja APT yang tidak diketahui dan kompleks dari segi teknikal yang ditemui oleh Kaspersky Lab pada musim luruh 2018. Rangka kerja pengintip lengkap ini terdiri daripada dua pakej bernama "Tokyo" dan "Yokohama". Ia termasuk pintu belakang, pemuat, orkestra, komunikator C2, perakam suara, keylogger, penyamun skrin dan kamera web, pencuri kunci dokumen dan penyulitan, dan juga pengindeks fail mesin mangsa sendiri. Kami menemui sehingga 80 modul berniat jahat yang disimpan dalam sistem fail mayanya yang disulitkan, yang merupakan salah satu jumlah pemalam tertinggi yang pernah kami lihat dalam set alat APT.

Untuk menyerlahkan keupayaannya, TajMahal mampu mencuri data daripada mangsa dan juga daripada CD yang dibakar dalam baris gilir pencetak. Ia juga boleh meminta untuk mencuri fail tertentu daripada batang USB yang dilihat sebelum ini apabila USB disambungkan ke komputer, fail tersebut akan dicuri.

TajMahal telah dibangunkan dan digunakan sekurang-kurangnya dalam tempoh lima tahun yang lalu. Cap waktu sampel "sah" pertama yang diketahui ialah dari Ogos 2013 dan yang terakhir adalah dari April 2018. Tarikh pertama disahkan melihat sampel TajMahal pada mesin mangsa ialah Ogos 2014.

Kaspersky menemui dua jenis pakej TajMahal yang berbeza, mendakwa sebagai Tokyo dan Yokohama. Kaspersky Lab mendapati bahawa sistem mangsa telah dijangkiti oleh dua pakej perisian. Ini menunjukkan bahawa Tokyo telah digunakan sebagai jangkitan peringkat pertama, dengan Tokyo menggunakan Yokohama yang berfungsi sepenuhnya pada sistem mangsa, dengan rangka kerja ditunjukkan di bawah:

Menurut mangsa ini Modul pada mesin penyerang mengenal pasti keupayaan menarik berikut:

Keupayaan untuk mencuri dokumen yang dihantar ke baris gilir pencetak.

Data yang dikumpul untuk peninjauan mangsa termasuk senarai sandaran peranti mudah alih Apple.

Ambil tangkapan skrin semasa merakam audio aplikasi VoiceIP.

Imej CD yang dicuri dan ditulis.

Keupayaan untuk mencuri fail yang sebelum ini dilihat pada pemacu boleh tanggal apabila ia tersedia semula.

Curi Internet Explorer, Netscape Navigator, FireFox dan kuki RealNetworks.

Jika dialih keluar daripada fail bahagian hadapan atau nilai pendaftaran yang berkaitan, ia akan muncul semula selepas but semula dengan nama baharu dan jenis pelancaran.

Teka 1: Rusia

Kaspersky hanya mendedahkan seorang mangsa setakat ini, sebuah jabatan diplomatik di Asia Tengah , dalam laporan sebelum ini, APT28 juga mula melakukan serangan di Asia Tengah.

Rangkaian 2: Amerika Syarikat:

Seperti yang dapat dilihat dari peta, Asia Tengah bersebelahan dengan Rusia dan China sentiasa menjadi sasaran usaha Amerika Syarikat untuk memenangi

Dan rangka kerja Kabbah ini dipanggil rangka kerja modular yang kompleks Menurut cap waktu, ia telah disusun seawal 13 tahun yang lalu, Kabbah pertama kali ditemui dalam 18 tahun, dan Serangan APT Amerika biasanya tersembunyi dan bermodul, menjadikannya sukar untuk dikesan

Atas ialah kandungan terperinci Cara menggunakan rangka kerja APT TajMahal. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!