Dengan jangkaan Rangkaian 5G Dengan perkembangan transformasi digital, era komunikasi 6G membayangkan bagaimana manusia akan berinteraksi dengan dunia maya digital selepas 2030 untuk menghadapi cabaran komunikasi dan rangkaian selepas 2030. Walaupun aplikasi tradisional (seperti penstriman multimedia) masih wujud, artikel itu membayangkan kawasan aplikasi baharu untuk sistem 6G, seperti aplikasi realiti lanjutan (XR) berbilang sensor, robot bersambung dan sistem autonomi (CRAS), dan interaksi komputer otak tanpa wayar. (BCI) [1]. Telepresence holografik, eHealth (termasuk rangkaian in-vivo) ialah kes penggunaan 6G lain yang memerlukan kadar data yang sangat tinggi, kependaman ultra-rendah dan ultra-kebolehpercayaan [2].

6G merevolusikan rangkaian wayarles daripada perkara yang disambungkan kepada “kepintaran tersambung” [1], [2]. Oleh itu, kecerdasan buatan menjadi sebahagian daripada rangkaian. Rangkaian heterogen yang diedarkan memerlukan perkhidmatan AI di mana-mana untuk memastikan matlamat 6G dicapai. Komunikasi tanpa wayar pintar, pengoptimuman gelung tertutup rangkaian dan analisis data besar 6G menekankan penggunaan kecerdasan buatan dalam semua aspek rangkaian 6G.

Selepas 2030, aplikasi wayarles akan memerlukan kadar data yang lebih tinggi (sehingga 1 Tb/s), kependaman hujung ke hujung yang sangat rendah (

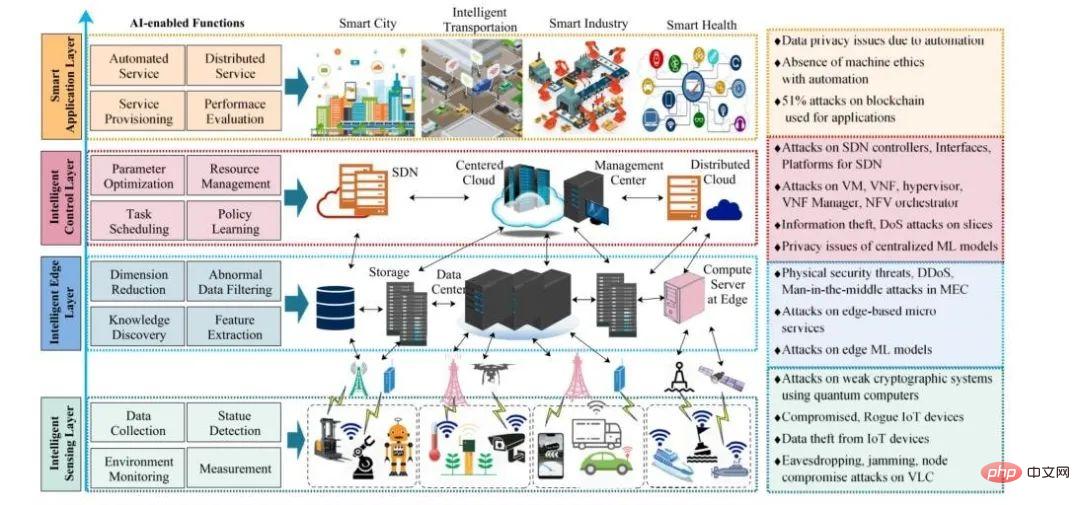

Bahagian ini juga membincangkan isu Keselamatan yang timbul daripada seni bina perubahan dan teknologi baharu. Rajah 1 menggambarkan kemungkinan serangan pada lapisan berbeza seni bina 6G, menggariskan cara kertas ini memaparkan gambar ancaman keselamatan untuk 6G.

Rajah 1 Seni bina 6G Pintar [6] dan isu keselamatan dan privasi 6G

Dalam Rangkaian 5G teknologi perisian seperti rangkaian takrifan perisian (SDN), virtualisasi fungsi rangkaian (NFV), pengkomputeran tepi berbilang akses (MEC), dan penghirisan rangkaian masih boleh digunakan untuk sistem 6G oleh itu, isu keselamatan mereka masih wujud dalam 6G. Isu keselamatan utama yang berkaitan dengan SDN ialah serangan ke atas pengawal SDN, serangan ke atas antara muka arah utara dan selatan, kelemahan yang wujud dalam platform yang digunakan untuk menggunakan pengawal/aplikasi SDN [7]. Isu keselamatan berkaitan NFV ialah serangan ke atas mesin maya (VM), fungsi rangkaian maya (VNF), hipervisor, pengurus VNF dan penyelaras NFV [8]. Disebabkan sifat sistem 6G yang diedarkan secara besar-besaran, MEC dalam 6G tertakluk kepada ancaman keselamatan fizikal, penafian perkhidmatan teragih (DDoS) dan serangan man-in-the-middle. Serangan yang berpotensi pada penghirisan rangkaian ialah serangan DoS, di mana maklumat dicuri melalui kepingan yang terjejas. Serangan ke atas teknologi pemperisian rangkaian menghalang rangkaian 6G daripada mencapai kedinamikan yang dijanjikan dan automasi penuh.

6G membayangkan Internet of Everything (IOE), koleksi berbilion peranti heterogen. Model keselamatan peranti asas yang bergantung pada kad SIM bukanlah penggunaan realistik IOE dalam 6G, terutamanya untuk peranti faktor bentuk kecil seperti penderia dalam badan. Dalam rangkaian yang begitu besar, fungsi pengedaran dan pengurusan utama adalah tidak cekap. Peranti IoT yang dikekang oleh sumber tidak dapat menyediakan kata laluan yang kompleks untuk mengekalkan keselamatan yang kukuh, menjadikannya sasaran utama penyerang. Peranti ini boleh dikompromi dan digunakan untuk melancarkan serangan. IOE bersambung hiper menimbulkan kebimbangan privasi untuk pengumpulan data untuk aplikasi 6G. Mengeksploitasi peranti IoT yang dikekang oleh sumber untuk kecurian data akan memberi kesan kepada privasi data, privasi lokasi dan privasi identiti.

Penyerahan rangkaian 5G sedia ada lazimnya memberi perkhidmatan kepada industri menegak seperti industri, penjagaan kesihatan dan pendidikan. 6G meluaskan lagi konsep ini dengan membenarkan rangkaian yang lebih kecil seperti rangkaian dalam badan, kumpulan dron, rangkaian penderia alam sekitar dengan hayat bateri yang lebih lama [4]. Rangkaian tempatan ini beroperasi sebagai rangkaian bebas dan saling beroperasi dengan sambungan kawasan luas apabila diperlukan. Tidak seperti rangkaian 5G asli yang ditakrifkan dengan baik, banyak pihak berkepentingan melaksanakan rangkaian 6G asli dengan pelbagai tahap keselamatan terbenam. Rangkaian 6G di premis dengan keselamatan minimum memberi peluang kepada penceroboh untuk melancarkan serangan. Kemudian menyusup ke dalam rangkaian rangkaian yang dikompromi dengan kepercayaan.

Penempatan selular yang padat, rangkaian mesh, berbilang sambungan dan komunikasi peranti ke peranti (D2D) akan menjadi kebiasaan dalam 6G. Pihak berniat jahat lebih berkemungkinan mengeksploitasi rangkaian teragih dengan peranti yang lebih terdedah, masing-masing dengan ketersambungan jaringan, meningkatkan permukaan ancaman. Takrif subrangkaian memerlukan perubahan pada dasar keselamatan. Adalah jauh daripada praktikal untuk WAN menyediakan keselamatan untuk sejumlah besar peranti dalam setiap subnet. Dalam 6G, mekanisme keselamatan hierarki yang membezakan keselamatan komunikasi peringkat subnet dan keselamatan subnet-ke-WAN akan menjadi pendekatan yang lebih baik. Rangkaian 6G akan wujud bersama rangka kerja seperti rangkaian sifar sentuhan dan seni bina pengurusan perkhidmatan (ZSM) untuk memendekkan masa perkhidmatan ke pasaran, mengurangkan kos operasi dan mengurangkan ralat manusia. Automasi penuh dengan keupayaan pembelajaran kendiri membolehkan serangan disebarkan dalam gelung tertutup dan perlindungan privasi data amat mencabar kerana dalam rangkaian sifar sentuhan, automasi dan kurang campur tangan manusia diperlukan.

6G bergantung pada kecerdasan buatan untuk mencapai autonomi sepenuhnya rangkaian. Oleh itu, serangan terhadap sistem AI, terutamanya sistem pembelajaran mesin (ML), akan memberi kesan kepada 6G. Serangan keracunan, suntikan data, manipulasi data, pemusnahan logik, pengelakan model, penyongsangan model, pengekstrakan model dan serangan inferens keahlian adalah potensi ancaman keselamatan terhadap sistem ML. Set ciri yang lebih besar menjadikan sistem AI berprestasi lebih baik. Serangan ke atas data yang dikumpul, serta penggunaan data peribadi secara tidak sengaja, boleh membawa kepada kebimbangan privasi kerana pemprosesan data selalunya tidak dapat dilihat oleh pengguna. Blockchain juga merupakan teknologi utama untuk membuka kunci potensi sistem 6G. Blockchain sesuai untuk pengurusan sumber terpencar, perkongsian spektrum dan pengurusan perkhidmatan dalam rangkaian 6G teragih berskala besar. Serangan 51% boleh dilaksanakan pada komputer kuantum untuk menjejaskan kestabilan rantaian blok. Memandangkan rangkaian blockchain menyimpan data secara terbuka, perlindungan privasi adalah mencabar. Piawaian 5G semasa tidak menangani isu keselamatan yang ditimbulkan oleh pengkomputeran kuantum sebaliknya, ia bergantung pada kriptografi tradisional seperti kriptografi lengkung eliptik (ECC). Memandangkan era 6G menandakan kemunculan komputer kuantum, mekanisme keselamatan semasa berdasarkan penyulitan kunci asimetri terdedah kepada serangan berasaskan komputer kuantum. Oleh itu, komunikasi 5G selamat yang menggunakan kriptografi kunci asimetri mungkin tidak lagi sesuai untuk keselamatan pasca-kuantum tanpa reka bentuk algoritma kriptografi selamat kuantum.

Berbanding dengan sistem AI berasaskan awan terpusat semasa, 6G akan bergantung terutamanya pada perisikan tepi. Sifat teragih membolehkan pembelajaran bersekutu berasaskan tepi dilakukan merentasi peranti berskala besar dan sistem data untuk mencapai keselamatan rangkaian dan memastikan kecekapan komunikasi. Seni bina 6G membayangkan kecerdasan bersambung dan menggunakan AI pada tahap hierarki rangkaian yang berbeza. AI peringkat sel kecil berpotensi untuk menggagalkan serangan DoS pada pelayan awan pada tahap paling rendah. Kesambungan berbilang peranti dalam rangkaian mesh membolehkan berbilang stesen pangkalan menilai kelakuan peranti menggunakan algoritma pengelasan AI dan bersama-sama menentukan ketulenan menggunakan skema purata wajaran. Pendekatan berasaskan tingkah laku mengurangkan overhed pertukaran kunci yang kerap disebabkan oleh penyerahan yang kerap disebabkan oleh mikrosel dan teknologi berbilang akses. Berdasarkan pembelajaran bersekutu, mungkin terdapat tahap kebenaran yang berbeza pada peringkat subnet dan tahap WAN. Markah kepercayaan yang diperoleh dalam tahap subrangkaian boleh dikongsi secara luaran hanya apabila komunikasi luaran diperlukan. Kaedah pengesanan pencerobohan berasaskan pembelajaran mungkin merupakan calon yang baik untuk mencegah serangan CPMS dan UPMS kerana edge sudah mempunyai data yang disediakan oleh perkhidmatan pintar. Rangka kerja seperti ZSM dilengkapi dengan analisis domain dan perkhidmatan perisikan domain untuk pengurusan rangkaian sifar sentuhan, terutamanya berdasarkan kecerdasan buatan. Penilaian model AI, keselamatan API Enjin AI ialah komponen fungsi keselamatan utama yang meningkatkan keselamatan seni bina rujukan ZSM.

Analisis ramalan menggunakan AI boleh Ramalkan serangan sebelum ia berlaku, seperti 51% serangan blockchain.

Komputer kuantum boleh mengancam penyulitan kunci asimetri. Walau bagaimanapun, mereka juga boleh memberikan kelajuan eksponen kepada algoritma AI/ML untuk melaksanakan tugas dengan lebih pantas dan mencapai tugas yang mustahil sebelum ini. Oleh itu, pembelajaran mesin kuantum untuk keselamatan siber ialah teknologi pertahanan yang berpotensi terhadap serangan berasaskan komputer kuantum. Teknologi pembentukan pancaran pintar berasaskan pembelajaran tetulang (RL) menyediakan strategi pembentukan pancaran yang optimum terhadap serangan penyadap dalam sistem VLC. Jamming adalah serupa dengan serangan DoS. Oleh itu, sistem pengesanan berasaskan anomali yang dilengkapi dengan AI adalah penyelesaian yang mungkin untuk mengesan serangan jamming. Sistem pengesahan dan kebenaran berasaskan AI juga sesuai untuk mencegah serangan pendedahan nod.

Rangkaian jejaring berbilang sambungan dengan mikrosel dalam 6G membolehkan peranti berkomunikasi secara serentak melalui berbilang stesen pangkalan. Model ML berasaskan tepi boleh digunakan untuk pengesanan dinamik penghalaan memelihara privasi, peranti kedudukan dan membenarkan peranti menghantar data melalui penghalaan memelihara privasi berdasarkan kedudukan. Berbanding dengan pembelajaran berpusat berasaskan awan, pembelajaran bersekutu memastikan data dekat dengan pengguna untuk meningkatkan privasi data dan privasi lokasi. AI peringkat subrangkaian 6G membolehkan privasi dipelihara dalam subrangkaian dan hanya berkongsi maklumat yang dipelajari secara luaran untuk meminimumkan risiko privasi. Mengehadkan data dalam rangkaian sesuai untuk aplikasi seperti rangkaian dalam vivo. Dengan bilangan aplikasi yang banyak dalam 6G dan pengumpulan data yang besar untuk membekalkan model pintar, pengguna akan memilih tahap privasi yang berbeza pada aplikasi yang berbeza. Kemas kini dasar perlindungan privasi berorientasikan perkhidmatan berasaskan AI ialah penyelesaian yang berpotensi untuk menyokong rangkaian 6G automatik sepenuhnya.

[1] W.Saad, M.Bennis dan M.Chen, “A Vision of 6G Wireless Systems: Applications , Trend, Teknologi dan Masalah Penyelidikan Terbuka, ” IEEE Network, vol 34, no. 3, ms 134–142, 2019

[2] C. de Alwis, A. Kalla, Q. V. Pham , P. Kumar, K. Dev, W. J. Hwang, dan M. Liyanage, "Tinjauan tentang Sempadan 6G: Trend, Aplikasi, Keperluan, Teknologi dan Penyelidikan Masa Depan," Jurnal Terbuka IEEE bagi Masyarakat Komunikasi, ms 1–1, 2021.

[3]J. Lin , W. Yu , N. Zhang , X. Yang , H. Zhang , W. Zhao , Tinjauan tentang perkara di internet: seni bina, teknologi yang membolehkan, keselamatan dan privasi, dan aplikasi, IEEE Internet Things J. 4 (5) (2017) 1 125–1 142 .

[4]T Shinzaki , I. Morikawa , Y. Yamaoka , Y. Sakemi , keselamatan IoT untuk penggunaan data besar: Teknologi pengesahan bersama dan teknologi anonimasi untuk data kedudukan, Fujitsu Sci, A. Gurtov, L. Mucchi, I. Oppermann, Z. Yan, T. H. Nguyen, F. Liu, T. Hewa, M. Liyanage et al., "Kertas Putih 6G: Cabaran Penyelidikan untuk Kepercayaan, Keselamatan dan Privasi," arXiv pracetak arXiv :2004.11665, 2020.

[6]K. B. Letaief, W. Chen, Y. Shi, J. Zhang, dan Y.-J. A. Zhang, “The Roadmap to 6G: AI Empowered Wireless Networks,” IEEE Communi Majalah kation, jld. 57, no. 8, hlm. 84–90, 2019.

[7]I Ahmad, T. Kumar, M. Liyanage, J. Okwuibe, M. Ylianttila, dan A . Gurtov, "Tinjauan Keseluruhan Cabaran dan Penyelesaian Keselamatan 5G," Majalah Piawaian Komunikasi IEEE, jilid 1, ms. 36–43, 2018.

[8] R. Khan, P. Kumar. , D. N. K. Jayakody, dan M. Liyanage, "Tinjauan tentang keselamatan dan privasi teknologi 5g: Penyelesaian yang berpotensi, kemajuan terkini dan hala tuju masa hadapan," Tinjauan & Tutorial Komunikasi IEEE, vol 22, ms.196–248 , 2019.

Atas ialah kandungan terperinci AI memenuhi 6G—peluang dan cabaran. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!