Selepas menyediakan pengesahan tanpa kewarganegaraan JWT (tersedia di sini), saya ingin memahami perkara yang berlaku di bawah abstraksi Spring Security dengan mengenal pasti komponen utama dan interaksinya. Untuk menjadikan penerokaan ini lebih menarik, saya melaksanakan semula versi minimum dalam Go menggunakan perpustakaan HTTP standard. Dengan memecahkan tiga aliran teras - pendaftaran, penjanaan token dan akses sumber yang dilindungi - dan membinanya semula dalam Go, saya menetapkan untuk memetakan corak pengesahan Spring Security kepada komponen yang lebih mudah.

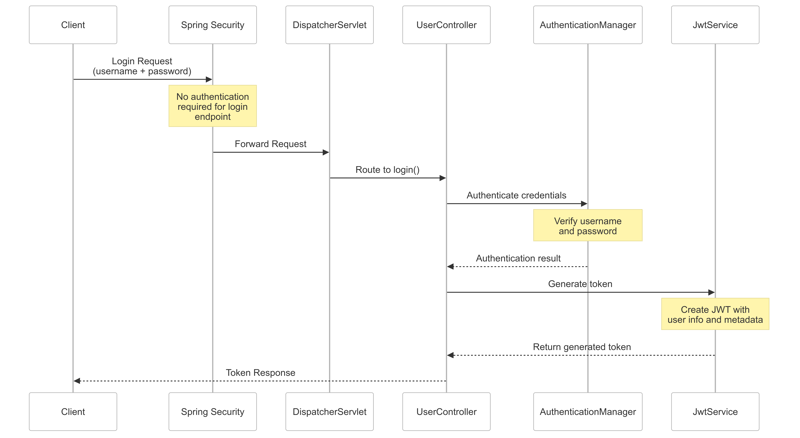

Siaran ini memberi tumpuan khusus pada aliran pengesahan - cara sistem mengesahkan identiti pengguna - bukannya kebenaran. Kami akan meneroka aliran dengan rajah jujukan yang mengesan permintaan melalui komponen berbeza dalam seni bina Spring Security.

Sistem ini menyediakan tiga titik akhir:

Dalam bahagian berikut, saya menerangkan komponen teras yang terlibat dalam setiap aliran, dengan rajah jujukan untuk setiap aliran.

Permintaan pendaftaran yang mengandungi nama pengguna dan kata laluan melalui rantaian penapis Keselamatan Musim Bunga, di mana pemprosesan minimum berlaku sejak titik akhir pendaftaran dikonfigurasikan untuk tidak memerlukan pengesahan dalam SecurityConfiguration. Permintaan itu kemudian bergerak melalui DispatcherServlet Spring, yang mengarahkannya ke kaedah yang sesuai dalam UserController berdasarkan corak URL. Permintaan mencapai titik akhir daftar UserController, di mana maklumat pengguna disimpan bersama dengan kata laluan dicincang.

Permintaan log masuk yang mengandungi nama pengguna dan kata laluan melalui rantaian penapis Keselamatan Musim Bunga, di mana pemprosesan minimum berlaku kerana titik akhir ini juga dikonfigurasikan untuk tidak memerlukan pengesahan dalam SecurityConfiguration. Permintaan bergerak melalui DispatcherServlet Spring ke titik akhir log masuk UserController, yang mewakilkan kepada AuthenticationManager. Menggunakan kacang yang dikonfigurasikan yang ditakrifkan dalam ApplicationConfiguration, AuthenticationManager mengesahkan kelayakan yang diberikan terhadap yang disimpan. Selepas pengesahan berjaya, UserController menggunakan JwtService untuk menjana token JWT yang mengandungi maklumat pengguna dan metadata seperti masa penciptaan, yang dikembalikan kepada klien untuk permintaan disahkan seterusnya.

Apabila permintaan yang mengandungi token JWT dalam pengepala Kebenarannya tiba, ia akan melalui JwtAuthenticationFilter - OncePerRequestFilter tersuai yang ditakrifkan - yang memproses token menggunakan JwtService. Jika sah, penapis mendapatkan semula pengguna melalui UserDetailsService yang dikonfigurasikan dalam ApplicationConfiguration dan menetapkan pengesahan dalam SecurityContextHolder. Jika token tiada atau tidak sah, penapis membenarkan permintaan diteruskan tanpa menetapkan pengesahan.

Kemudian dalam rantaian, AuthorizationFilter menyemak sama ada permintaan itu disahkan dengan betul melalui SecurityContextHolder. Apabila ia mengesan kehilangan pengesahan, ia membuang AccessDeniedException. Pengecualian ini ditangkap oleh ExceptionTranslationFilter, yang menyemak sama ada pengguna tanpa nama dan mewakilkan kepada JwtAuthenticationEntryPoint yang dikonfigurasikan dalam SecurityConfiguration untuk mengembalikan respons 401 Tanpa Kebenaran.

Jika semua penapis lulus, permintaan akan sampai ke Spring's DispatcherServlet yang mengarahkannya ke titik akhir getAuthenticatedUser dalam UserController. Titik akhir ini mendapatkan semula maklumat pengguna yang disahkan daripada SecurityContextHolder yang telah diisi semasa proses rantaian penapis.

Nota: Spring Security menggunakan ekosistem penapis yang kaya dan komponen khusus untuk mengendalikan pelbagai kebimbangan keselamatan. Untuk memahami aliran pengesahan teras, saya hanya menumpukan pada pemain utama dalam pengesahan token JWT dan pengesahan pengguna.

Pelaksanaan Go menyediakan kefungsian yang serupa melalui seni bina yang dipermudahkan yang dipetakan kepada komponen Spring Security utama:

Rantai Penapis

Penghantar

Konteks Pengesahan

JwtFilter

Penapis Pengesahan

JwtService

Kedua-dua pelaksanaan termasuk ujian integrasi (auth_test.go dan AuthTest.java) mengesahkan senario pengesahan utama:

Aliran Pendaftaran

Aliran Log Masuk

Akses Sumber Dilindungi

Pelaksanaan Java termasuk ulasan terperinci yang menerangkan aliran setiap senario ujian melalui rantai penapis Spring Security. Aliran yang sama ini direplikasi dalam pelaksanaan Go menggunakan komponen yang setara.

Saya melihat pengesahan JWT Spring Security dengan membahagikannya kepada aliran dan kes ujian. Kemudian saya memetakan corak ini kepada komponen Go. Ujian integrasi menunjukkan kepada saya cara permintaan mengalir melalui rantaian penapis dan komponen Spring Security. Membina versi mudah corak ini membantu saya memahami reka bentuk Spring Security. Ujian membuktikan kedua-dua pelaksanaan mengendalikan pengesahan dengan cara yang sama. Melalui menganalisis, menguji dan membina semula, saya mendapat pemahaman yang lebih mendalam tentang cara pengesahan Spring Security berfungsi.

Atas ialah kandungan terperinci Memahami Pengesahan JWT: Senibina Keselamatan Musim Bunga dan Pelaksanaan Go. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Bagaimana untuk melihat proses dalam linux

Bagaimana untuk melihat proses dalam linux

Platform dagangan mata wang digital

Platform dagangan mata wang digital

Bagaimana untuk Bermula dengan Membeli Mata Wang Kripto

Bagaimana untuk Bermula dengan Membeli Mata Wang Kripto

Bolehkah pagefile.sys dipadamkan?

Bolehkah pagefile.sys dipadamkan?

Apakah kekunci pintasan yang biasa digunakan dalam WPS?

Apakah kekunci pintasan yang biasa digunakan dalam WPS?

Apakah peralatan terminal?

Apakah peralatan terminal?

preventdefault() penggunaan

preventdefault() penggunaan

Senarai lengkap kekunci pintasan idea

Senarai lengkap kekunci pintasan idea