SINE Security에서는 고객의 웹사이트에 대한 웹사이트 취약점 탐지 및 복구 작업을 수행하던 중 해당 웹사이트에 심각한 SQL 인젝션 취약점이 있음을 발견했으며 웹셸 웹사이트에 트로이 목마 파일 취약점을 업로드했습니다. 해당 웹사이트는 CMS 시스템을 사용하고 PHP 언어로 개발되었으며 mysql 데이터베이스 아키텍처를 가지고 있었습니다. . 이 웹사이트의 소스 코드는 현재 오픈 소스입니다.

어떤 CMS는 유료 지식 제공에 중점을 둔 소셜 CMS 시스템입니다. 현재 인터넷에서는 유료 지식에 대한 수요가 높습니다. 이 시스템은 문서를 공유하고 유료로 다운로드하며 지식 콘텐츠를 게시할 수 있습니다. 사용자가 숨길 수 있으며, 유료 고객이 읽을 수 있습니다. 코드가 비교적 간소화되어 웹마스터들 사이에서 인기가 높습니다. 이 웹사이트의 취약점은 주로 압축 패키지가 업로드될 때 발생합니다. zip 패키지에 있는 웹셸을 지정된 디렉터리에 압축을 풀기 위해 악성 압축해제 코드가 구성되어 취약점이 발생합니다. 이 CMS에도 SQL 주입 취약점이 있습니다. 취약점을 하나씩 자세히 분석해 보겠습니다.

SQL 주입 취약점 세부정보 및 복구 계획

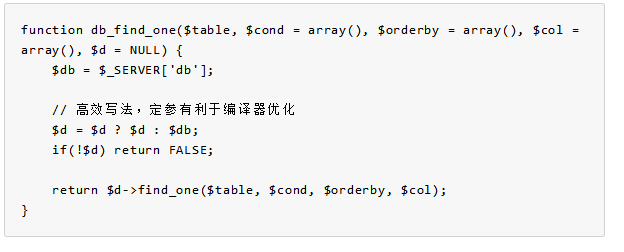

웹사이트의 코드 데이터베이스 구성 파일을 보고 데이터베이스 연결 기능이 pdo 모드를 사용하는 것을 확인하세요. 코드를 주의 깊게 추적하면 일부 특수 기호도 탈출 작업에 사용되는 것을 알 수 있습니다. . , 일부 SQL 주입 코드는 포괄적인 보안 필터링에 적합하지 않아 SQL 주입 공격이 발생합니다.

위 코드에서는 cond 함수를 중점적으로 살펴보겠습니다. 코드를 검토하면 이 함수가 프런트엔드 사용자가 작성한 값을 연결하는 데 사용되는 것으로 확인됩니다. 프런트엔드 사용자가 악성 코드를 제출하면 SQL 문을 연결하고 해당 값을 변수로 전달합니다. IN 등의 SQL문과 함께 덮어쓰기 작업을 수행하여 데이터베이스를 공격하고, 데이터베이스의 계정 비밀번호를 확인하고, 데이터베이스를 수정하는 등의 작업을 수행할 수 있습니다.

SQL 주입 취약점을 해결하려면 GET 요청 및 POST 요청에서 잘못된 문자 입력을 필터링해야 합니다. '세미콜론 필터링 --%20 특수 문자 필터링, 작은따옴표 필터링, % 퍼센트 기호 및 필터링, 탭 키 값 등 보안 필터링을 필터링합니다. 일부 불법 매개변수가 전송 및 구성되는 것을 방지하려면 PHP 매직을 활성화하세요.

웹사이트 업로드 시 Webshell 취약점

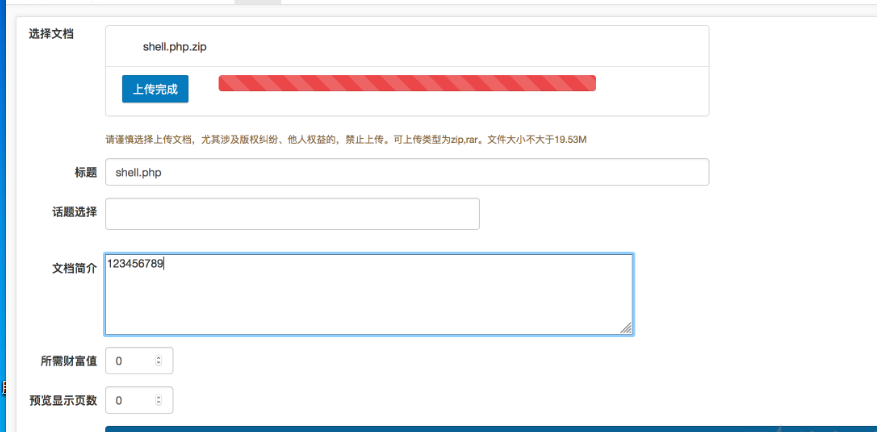

웹사이트는 일반 사용자이기도 한 무료 등록 사용자에게 공개되어 있습니다. 업로드 기능에 대한 종합적인 보안 점검 중 zip 압축 패키지 업로드 시 취약점이 발견되었습니다. 및 기타 파일은 검토가 필요하지만 zip이 데이터베이스에 직접 기록되어 있습니다. 위에서 발견한 sql 주입 취약점을 통해 데이터베이스를 확인하면 zip의 파일 주소를 알 수 있습니다.

웹셸 업로드 방법은 SQL 인젝션 취약점을 통해 웹사이트 백엔드의 관리자 계정과 비밀번호를 쿼리하고, 웹사이트 백엔드에 로그인하면 백엔드의 모든 기능에 허점은 없지만, 소스코드를 보면 , zip 파일을 편집할 수 있는 섹션을 찾았습니다. 압축 해제된 함수 코드는 사용자 권한을 사용하지 않고도 압축을 풀 수 있습니다. 그런 다음 압축 해제된 코드 파일에 직접 액세스하기 위한 매개변수를 구성하고 zip 파일을 현재 파일로 직접 압축 해제할 수 있습니다. 그런 다음 zip 파일을 현재 파일에 넣습니다. webshell Trojan을 업로드하세요.

웹사이트 업로드 취약점 복구에 대해서는 관리자가 압축해제 기능을 끄거나, 압축해제된 파일에 대한 권한을 관리자 사용자에게 있는지, 아니면 일반 회원에게 압축해제 권한이 있는지 확인하는 것이 좋습니다. 문서를 수정하고 권한 할당을 합리적으로 조정한 다음 업로드된 디렉터리에 스크립트 없는 권한을 설정하여 웹셸 트로이 목마 백도어가 실행되지 않도록 합니다. 웹사이트 취약점 복구에 익숙하지 않다면 웹사이트 취약점 복구에 도움을 줄 수 있는 전문 웹사이트 보안업체를 찾는 것이 좋습니다. 중국에서는 Sinesafe, Green Alliance, Venus Star 및 기타 보안업체가 더 전문적입니다.

위 내용은 웹사이트 취약점 복구: 웹쉘 취약점 패치 업로드 분석 예시의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!