오픈소스 소프트웨어를 인용하는 일반적인 방식은 오픈소스 소프트웨어의 동적 라이브러리나 jar 패키지를 도입하는 것입니다. 따라서 취약점을 탐지할 때 취약점에 대한 잘못된 경고 비율은 매우 낮습니다. 그러나 Linux 커널에서는 다릅니다. 커널 기능 모듈은 매우 풍부하며 Pangda는 실제 사용 중에 비즈니스 요구에 따라 적절하게 조정될 것입니다. 따라서 이 시나리오에서 정확한 취약점 탐지를 달성하고 허위 탐지 비율을 줄이는 방법이 특히 중요합니다.

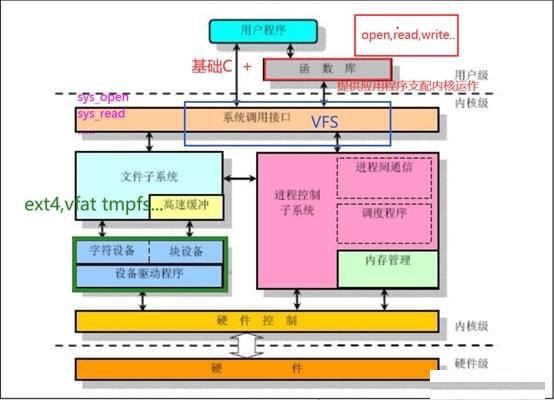

Linux 커널 구조:

리눅스 커널은 7개의 부분으로 구성되어 있으며, 각 부분은 여러 커널 모듈로 구성되어 있습니다. 구조 블록 다이어그램은 다음과 같습니다.

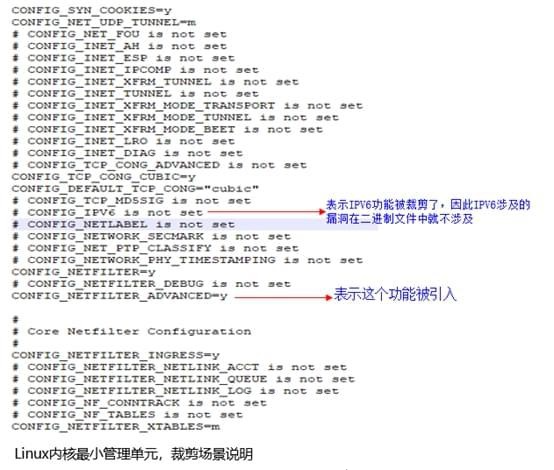

Linux 자르기 장면 분석:

리눅스 커널 소스 코드를 분석하면 서로 다른 모듈의 구현 코드가 서로 다른 디렉터리에 저장되어 있음을 알 수 있습니다. 동시에 컴파일 중에 config에 구성된 정보를 사용하여 어떤 모듈이 최종 바이너리로 컴파일되는지 제어할 수 있습니다. 예를 들어, IPV6 모듈을 예로 들면, 이 모듈을 제어하는 구성 이름은 CONFIG_IPV6입니다. 구성 항목이 y로 설정되어 있으면 해당 기능 모듈이 최종 바이너리로 컴파일되지 않았음을 의미합니다. 파일은 아래와 같습니다:

기능 모듈이 잘리면 패치로 취약점이 수정되지 않더라도 바이너리에서는 기능 모듈에 존재하는 취약점이 영향을 받지 않으므로 취약점 탐지 시 IPV6 관련 취약점을 명확하게 표시해야 합니다. CVE-2013-0343(Linux 커널 3.8 이전 버전의 net/ipv6/addrconf.c에 있는 ipv6_create_tempaddr 함수는 IPv6 임시 주소 생성 문제를 올바르게 처리하지 못하여 ICMPv6 라우터 광고를 통한 원격 공격을 허용함)와 같은 이 취약점의 영향을 받지 않습니다. (RA) 메시지로 인해 서비스 거부가 발생하고 민감한 정보를 획득하게 됩니다.

기능 모듈이 잘리면 패치로 취약점이 수정되지 않더라도 바이너리에서는 기능 모듈에 존재하는 취약점이 영향을 받지 않으므로 취약점 탐지 시 IPV6 관련 취약점을 명확하게 표시해야 합니다. CVE-2013-0343(Linux 커널 3.8 이전 버전의 net/ipv6/addrconf.c에 있는 ipv6_create_tempaddr 함수는 IPv6 임시 주소 생성 문제를 올바르게 처리하지 못하여 ICMPv6 라우터 광고를 통한 원격 공격을 허용함)와 같은 이 취약점의 영향을 받지 않습니다. (RA) 메시지로 인해 서비스 거부가 발생하고 민감한 정보를 획득하게 됩니다.

업계 바이너리 SCA 도구가 감지할 수 없는 이유 분석:

현재 업계의 바이너리 SCA 도구가 정확한 탐지를 달성하지 못하는 이유는 업계의 바이너리 SCA 도구가 탐지된 오픈 소스 소프트웨어의 이름과 버전 번호를 기반으로 알려진 취약점 목록과 이러한 취약점을 연관시키기 때문입니다. 기능 모듈을 잘라내어 분석하는 경우 Linux 커널을 사용하려면 오픈 소스 소프트웨어의 이름과 버전 번호가 변경되지 않으므로 도구가 이를 정확하게 감지할 수 없습니다.

바이너리 SCA 도구가 이 기능을 구현하는 방법:

Linux 커널 조정 시나리오에서 알려진 취약점을 정확하게 감지하려면 바이너리 SCA 도구가 소스 코드 파일 세분성 및 기능을 기반으로 하는 오픈 소스 소프트웨어 이름 및 버전 번호의 원래 감지를 기반으로 업데이트된 세분화된 감지 기술을 구현해야 합니다. 기능을 사용하면 조정 시나리오에서 알려진 취약점을 정확하게 감지할 수 있습니다. 즉, 어떤 코드가 최종 바이너리 파일로 컴파일되고 어떤 코드가 컴파일에 포함되지 않는지 알 수 있습니다. 동시에 취약점 라이브러리는 세분화된 차원도 지원해야 합니다. 즉, 취약점 정보는 파일과 기능이 도입된 코드 조각을 정확하게 찾아야 합니다.

CVE-2013-0343을 예로 들면, 취약점 설명 정보와 Linux 커널 소스 코드를 분석하여 취약점과 관련된 포지셔닝 정보와 다음 위치 코드를 얻을 수 있습니다.

으아악

요약

취약성을 유발하는 소스 코드가 바이너리 컴파일에 참여하지 않으면 컴파일된 바이너리에는 취약점이 없다는 원칙에 따라 바이너리 SCA 도구가 위의 소스 코드를 감지할 수 있습니다. location이 최종 vmlinux 바이너리 파일 컴파일에 참여하지 않으면 이 vmlinux 파일은 CVE-2013-0343 취약점의 영향을 받지 않습니다.보안 감사 구현 시 보안 담당자를 더 효과적으로 지원하고 취약성 탐지 오탐률을 줄이기 위해 바이너리 SCA 도구는 오픈 소스 소프트웨어 수준뿐만 아니라 취약점 라이브러리 요구 사항에는 세밀하고 정확한 정보가 필요합니다.

위 내용은 Linux 커널 취약점을 정확하게 감지하는 방법 소개의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!