8월 13일 이 웹 사이트의 뉴스에 따르면 Phoronix는 AMD가 Linux 커널에 대한 새로운 취약점 수정 사항을 통합했음을 발견했습니다. 이는 주로 1세대 AMD Zen 프로세서가 0으로 나눈 후 데이터가 유출될 수 있기 때문입니다.

이 발행 시점을 기준으로 Linux 6.4.10 안정 커널과 Linux 6.1.45 / 5.15.126 / 5.10.190 LTS 커널에서는 이 취약점이 모두 해결되었습니다.

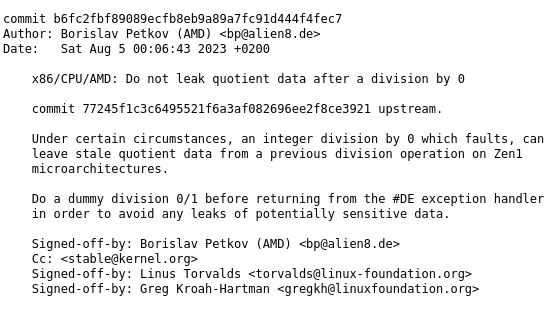

AMD Linux 개발자 Borislav Petkov는 Ryzen 1000 시리즈 및 EPYC 7001 시리즈 프로세서의 버그를 해결하기 위해 커널 패치를 작성했습니다. 그는 다음과 같이 설명했습니다.

어떤 경우에는 정수를 0으로 나눌 때 오류가 발생합니다. 이는 오래된 몫을 남길 수 있습니다. Zen1 아키텍처에 대한 이전 사업부 운영의 데이터.

잠재적인 민감한 데이터 유출 문제를 방지하기 위해 #DE 예외 처리기에서 반환하기 전에 더미 0/1 나누기를 수행합니다.

코드에서는 이 문제를 간단히 "AMD DIV0 Speculation Bug"라고 합니다.

물론 가상 분할 0/1은 AMD Zen 1 프로세서에서만 작동합니다. 이 패치에 의해 추가된 커널 메시지에는 SMT 기술을 비활성화하면 0으로 나누기 문제에 대한 "포괄적인" 보호가 제공된다는 내용도 나와 있습니다.

AMD Zen 1 수정 사항 외에도 이번 주에는 Linux 안정 및 LTS 커널에서 다양한 기타 버그가 수정되었습니다.

광고문: 기사에 포함된 외부 점프 링크(하이퍼링크, QR 코드, 비밀번호 등을 포함하되 이에 국한되지 않음)는 더 많은 정보를 전달하고 선택 시간을 절약하기 위해 사용됩니다. 이 사이트의 모든 기사에는 이 내용이 포함되어 있습니다.

위 내용은 AMD는 Zen 1 아키텍처를 0으로 나눈 후 데이터가 유출되는 취약점을 수정하기 위해 Linux 업데이트를 제출했습니다.의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!