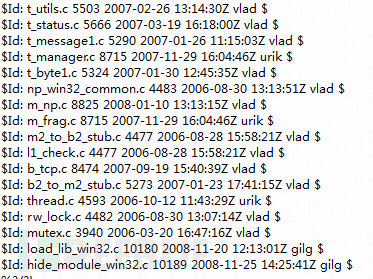

Turla는 Snake, Uroburos, Waterbug 및 WhiteBear라고도 알려져 있습니다. 2014년 GData에 공개된 이후 Kaspersky, Symantec, ESET는 계속해서 조직을 추적하고 분석했습니다. 해당 그룹이 사용하는 악성 파일의 컴파일 시점은 이르면 2011년으로 미뤄질 수 있다. 2006년부터 악성 파일인 Agent.BTZ가 이 조직과 연관되어 있는 것으로 밝혀졌습니다. 이러한 결론은 코드와 기능을 비교한 결과입니다. 따라서 해당 조직은 이르면 2006년부터 공격을 시작했다고 유추할 수 있다.

Turla 팀은 루트킷 기술을 사용하여 컴퓨터를 모니터링하여 데이터를 도난당합니다. 이 방법은 초기 Windows 버전에서 매우 실용적이며 컴퓨터에 효과적으로 숨기고 더 높은 권한을 가질 수 있습니다. Windows Vista부터 Microsoft는 타사 드라이버의 로딩 프로세스에 대한 제어를 강화하여 정상적으로 설치하려면 인증서와 사용자 동의를 요구합니다. 따라서 Turla 조직은 정보를 수집하기 위해 보다 복잡한 침입 프로세스로 전환하고 루트킷 키트가 없는 원격 제어 소프트웨어를 이식했지만 이로 인해 발견 가능성이 높아졌습니다.

Turla의 공격 대상은 정부 기관, 대사관, 군사 기관, 교육 연구 기관 및 제약 회사에 걸쳐 있습니다. 원래는 미국 정보 기관에 대한 공격 이후에 공개되었습니다. 최근 몇 년간 이 조직은 독일 외무부와 프랑스군 관련 기업의 서버를 표적으로 삼아 대량의 정보를 훔쳐왔다.

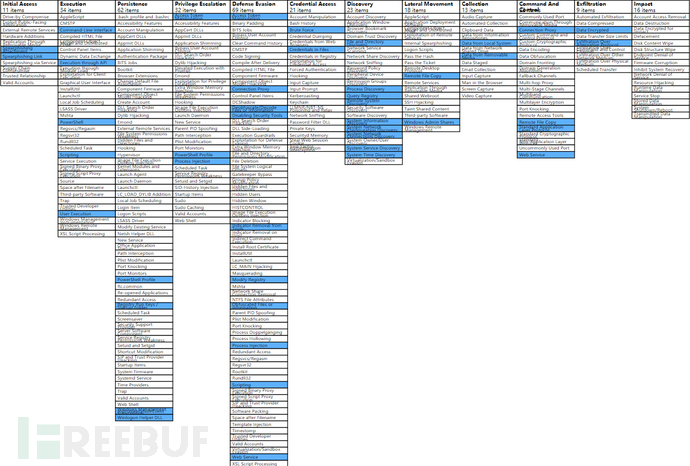

Turla 조직에서 사용하는 악성코드를 분석한 결과 다음과 같은 정보가 요약되었습니다.

1. 공격자가 악성 코드 작성 시 출력한 디버그 정보는 영어로 되어 있지만 모국어는 아닙니다.

2. 공격자의 인프라; source in Russia

3. 공격자가 사용하는 기본 언어는 러시아어입니다. 4. Agent.BTZ에서도 비슷한 흔적이 나타났습니다.

따라서 러시아발 위협 공격 조직으로 지정되었습니다.

Turla 조직의 침입 방법

2.1 소셜 엔지니어링 공격

일반 PDF 파일 사진

일반 PDF 파일 사진

이와 유사한 공격 방법은 지난 4월 푸잉 연구소에서 발표한 전염병 공격 관련 기사에서도 자세히 분석되었습니다.

2.2 워터링 홀 공격

정렬 후 공격을 받은 모든 웹사이트와 이름을 얻었습니다:

정렬 후 공격을 받은 모든 웹사이트와 이름을 얻었습니다:

위 웹사이트는 2014년부터 2017년까지 워터링홀 공격 사이트로 사용되었으며, 해당 사이트에는 JavaScript가 내장되어 있었습니다. 사용자가 방문하면 코드가 실행됩니다. 대부분의 기능은 브라우저의 플러그인 목록, 화면 해상도 및 기타 정보를 얻는 것입니다. 동시에 Turla는 공격을 수행할 때 관심 있는 사용자를 적극적으로 선택하고 악성 파일을 전달합니다. 가장 중요한 형태는 가짜 Adobe Flash 설치 패키지를 사용하여 백도어를 설치하는 것입니다.

위 웹사이트는 2014년부터 2017년까지 워터링홀 공격 사이트로 사용되었으며, 해당 사이트에는 JavaScript가 내장되어 있었습니다. 사용자가 방문하면 코드가 실행됩니다. 대부분의 기능은 브라우저의 플러그인 목록, 화면 해상도 및 기타 정보를 얻는 것입니다. 동시에 Turla는 공격을 수행할 때 관심 있는 사용자를 적극적으로 선택하고 악성 파일을 전달합니다. 가장 중요한 형태는 가짜 Adobe Flash 설치 패키지를 사용하여 백도어를 설치하는 것입니다.

Turla의 더 독특한 공격 방법은 공격기만을 위해 Adobe를 사용하는 것입니다. 이 결과는 상당수의 정부 웹 사이트가 구축된 후에는 거의 반복 및 업데이트되지 않으며 더 발전된 아키텍처를 사용합니다. 그리고 많은 취약점을 지닌 플러그인인 Adobe Flash가 이러한 웹사이트에 깊이 통합되어 있습니다. 따라서 관련 위협을 포착할 때 Adobe Flash 관련 공격이 절대 빠질 수 없습니다.

2.3 MITM 트래픽 하이재킹 및 수정

Turla 조직은 공격을 수행할 때 MITM(man-in-the-middle 공격)을 통해 Adobe의 네트워크를 하이재킹하여 사용자가 최신 다운로드를 요청할 때 사용자의 다운로드 콘텐츠를 교체할 수 있도록 했습니다. 소프트웨어 업데이트 패키지. 감염되면 악성 코드를 다운로드하고 대상 호스트를 완벽하게 제어합니다. 그러나 이 접근 방식을 사용하려면 핵심 라우팅에 대한 액세스 권한이 필요하며 기업이나 정부의 중요한 노드를 해킹해야 할 수도 있습니다.

그러나 사용자 측에서 관찰되는 공격 프로세스는 매우 간단합니다. 예를 들어 사용자는 Adobe에 속하고 Adobe의 하위 도메인 이름인 http://admdownload.adobe.com/bin/에 액세스합니다. live/flashplayer27_xa_install .exe, 이 링크를 통해 Turla 악성 파일을 다운로드하지만 요청의 http 헤더에 있는 참조 필드가 다음으로 변경됩니다.

http://get.adobe.com/flashplayer/download/?installer=Flash_Player,这个地址与正常下载Adobe的域名相同,协议不同。分析认为,这里是为了绕过Adobe检测机制而插入的referer信息,以便于能够正常访问到admdownload.adobe.com。

Turla组织常用RAT简析

在侵入内部网络后,Turla组织会对目标进行筛选,挑选出感兴趣的,具有高价值信息的目标,并在感染设备上投放恶意软件。从2011年起至今,Turla被发现针对Windows、Linux、MacOS平台均开发了对应的恶意软件,持续窃取机密信息。

该后门会对环境进行检测和处理,通过识别一些网络监测工具来判断是否可以执行,包括:tcpdump.exe、windump.exe、ethereal.exe、wireshark.exe、dsniff.exe。在与C2进行通信则采用了HTTP协议,通过对

백도어는 ID를 사용하여 처음 통신할 때 컴퓨터 정보가 포함된 데이터 패킷을 C2로 전송하고 암호화 알고리즘을 사용하여 전송된 콘텐츠를 암호화하지만 공격자도 키를 사용하여 트래픽을 복호화하고 분석할 수 있도록 이러한 방식으로 전송됩니다.

Turla 조직이 반환 정보를 기반으로 대상이 추가 공격을 받을 가치가 있다고 판단하면 공격자는 대상 장치에 2단계 백도어를 배포합니다. 1단계 백도어는 Turla 조직의 공격 테스트로 이해될 수 있습니다. 이 방법을 사용하면 관련 없는 장치에 Uroburos를 다운로드하는 것을 효과적으로 방지하고 노출 위험을 줄일 수 있습니다.

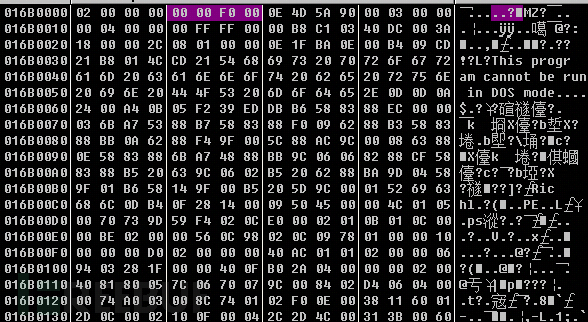

Uroburos는 가장 유명한 백도어입니다. Turla가 처음 발견되었을 때는 손상된 장치에서 추출된 루트킷 백도어였습니다. 공격의 은밀성과 효율성을 보장하기 위해 공격자는 백도어를 사용하는 동안 암호화된 가상 파일 시스템도 사용했습니다.

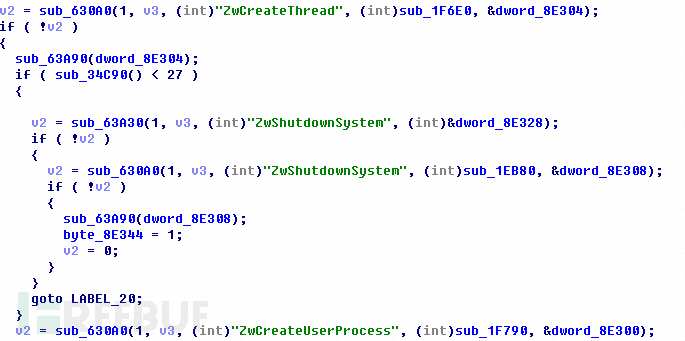

Uroburos는 서비스를 생성하여 시스템에 계속 상주할 수 있도록 보장합니다. 레지스트리에서 다음 키 값 정보를 확인할 수 있습니다.

HKLMSystemCurrentControlSetServicesUltra3

Uroburos의 주요 기능은 다음과 같습니다.

l 키 기능 후크

l 가상 파일 시스템 암호 해독

l Ring3 레이어 삽입

l C&C 통신

l 패킷 캡처

인라인 후크

Uroburos는 인라인 후크를 사용하여 다음과 같은 주요 기능을 수정합니다.

ZwQueryKey(), ZwEnumerateKey() , ZwCreateKey() 및 ZwSaveKey() 함수 후크는 레지스트리에 추가된 지속성 키를 숨기는 데 사용됩니다.

ZwReadFile() 함수 후크는 자체 파일을 숨기는 것입니다.

ZwQuerySystemInformation() 함수 후크는 드라이버 개체를 숨기는 것입니다.

ZwTerminateProcess() 함수 후크는 작동이 중지될 때 환경을 정리하고 블루 스크린과 같은 문제를 방지하는 것입니다.

ObOpenObjectByName() 함수를 후크하여 가상 파일 시스템을 숨깁니다.

후크 기능의 일부 목록

Uroburos는 다양한 상황의 장치에 적응할 수 있도록 두 개의 가상 파일 시스템인 NTFS와 FAT32를 제공합니다. 이 가상 파일 시스템을 통해 공격자는 훔친 데이터를 시스템에 저장할 수 있습니다. , 출력이 필요한 해킹툴이나 실행 로그 정보를 해킹하고, 커널 기능을 후킹하여 백신 소프트웨어가 가상 파일 시스템을 찾지 못하도록 함과 동시에 점유하지 않기 때문에 은폐성을 향상시킵니다. 시스템 디스크는 사용자 측에 있다는 인식이 거의 0입니다.

가상 파일 시스템은 CAST-128을 사용하여 암호화됩니다. 키는 드라이버 파일에 하드 코딩되어 있으며 드라이버가 마운트되어 실행될 때 암호가 해독되면 .bat 스크립트가 파일 시스템에 저장됩니다. net 명령을 사용하여 실행됩니다. 인트라넷 기계 검색, 측면 이동에 사용하기 위해 근거리 통신망에 있는 기계의 기본 정보를 얻습니다.

파일 시스템에도 큐 파일이 있습니다. 각 큐 파일에는 uid, 유형, 타임스탬프 및 페이로드도 포함되어 있습니다. 다른 파일 캡처 기록을 분석하면 구성 파일과 다른 유형의 파일도 포함될 수 있음이 드러납니다.

Uroburos는 트래픽 캡처, 데이터 패킷 수정 및 차단을 지원합니다. HTTP, ICMP 및 SMTP 프로토콜 트래픽을 처리할 수 있으며 명명된 파이프를 통해 애플리케이션 계층 전송 정보를 얻을 수 있습니다.

동시에 공격자는 트래픽을 처리하기 위한 새로운 프로토콜과 새로운 방법을 추가하기 위해 인터페이스를 예약했습니다. 공격자는 가상 파일 시스템에 포함된 파일을 업데이트하여 지속적인 공격의 목적을 달성합니다.

Uroburos는 tcp, enc, np, Reliable, frag, udp, m2d, doms, t2m, domc 통신 방법을 제공합니다. np, Reliable, frag, enc, m2b, m2d가 NamedPipe를 통해 통신하는 코드를 볼 수 있습니다. tcp와 udp는 모두 통신을 위해 드라이버 계층에서 데이터 패킷을 구성합니다.

침입 초기 단계에서 공격자는 공격 대상의 가치를 판단하여 공격자의 관심을 불러일으킨 후 Carbon 백도어를 장치에 이식합니다. Carbon은 다양한 플러그인을 교체하여 해당 기능을 구현하는 모듈식 도구입니다.

초기 캡처된 Carbon 샘플에서 플러그인 모듈은 리소스 섹션에 배치되었습니다. 가장 중요한 모듈은 ModuleStart 및 ModuleStop이라는 두 가지 내보낸 기능이 있는 carbon_system.dll이라는 모듈입니다. ModuleStart 함수에서는 서로 다른 모듈 단위를 구별하기 위해 여러 개의 뮤텍스가 생성되고, 실행 중에 생성된 디버그 정보를 기록하기 위해 System\ 디렉터리에 로그 파일이 생성됩니다.

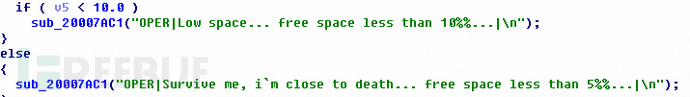

carbon_system.dll은 주요 기능 모듈로서 다른 모듈 간의 통신을 위해 파이프라는 창을 생성하고, 다른 기능 모듈에서 얻은 정보를 받아 파일에 작성하여 업로드를 기다립니다. carbon_system.dll은 디스크 사용량을 모니터링하기 위해 GetDiskFreeSpaceExA를 통해 디스크 정보를 얻습니다. 디스크가 가득 차면 업로드할 로그 파일에 "도움말 정보"를 기록하여 공격자에게 알립니다.

carbon_system.dll은 LoadLibrary를 통해 다른 모듈을 호출하고 시작 함수를 호출하여 시작하며 시작 시간, 모듈 이름 및 기타 정보를 로그에 기록합니다.

또한 현재 장치에서 실행 중인 프로세스 정보를 수집하고, 프로세스 변경 사항을 모니터링하고, 프로세스 정보를 로그 파일에 기록합니다. 마찬가지로 파이프는 여전히 데이터 전송에 사용됩니다.

Carbon은 작업을 실행할 때 구성 파일에서 특정 작업 정보를 읽습니다.

task_filepath | task_result_filepath | [execution_mode | 사용자 이름 | 비밀번호]

각 작업에는 실행 중인 ID가 있습니다. 추가 매개변수를 통한 모드 및 방법.

carbon_system.dll은 마치 제어 터미널과 같습니다. 체계적으로 개발된 공격 키트입니다. 모듈을 원하는 대로 추가하거나 삭제할 수 있으며, 이를 호출하려면 해당 내보내기 기능만 제공하면 됩니다. 다양한 모듈에서 생성된 로그 정보는 명령이 성공적으로 실행되었는지 확인하는 데 사용되며, 이를 통해 공격자의 활동도 어느 정도 숨겨집니다.

또한 Turla는 x64 환경에서 사용할 수 있는 carbon_system.dll의 64비트 버전도 제공합니다. Cobra는 Turla가 64비트 버전에서 제거하지 않은 PDB 정보에서 볼 수 있는 프로젝트 이름입니다.

f: WorkshopProjectscobracarbon_systemx64Releasecarbon_system.pdb

그러나 x86 버전에서는 PDB 정보를 찾을 수 없었고, 컴파일이 완료된 후 공격자는 x64 버전에서 동작하지 않고 이를 carbon_system의 로더 파일에 직접 패키징했습니다.

Carbon v3.51과 4.3절에 언급된 초기 버전의 차이점은 v3.51에서는 http 요청을 통해 C2와 상호 작용하고 무작위로 채우는 부분에 있습니다. 예를 들어 www.yahoo.com, www.bbc.com, www.google.com 및 기타 도메인 이름은 자체 트래픽을 숨기는 데 사용됩니다. 다운로드하고 얻은 정보 중 일부는 \\.\IdeDrive1에 저장됩니다. \\Results\result.txt 파일 중간. 여기에 언급된 \\.\IdeDrive1\\ 디렉터리는 가상 파일 시스템의 디렉터리입니다.

이 버전에서 공격자는 정보 전송 중 데이터 양을 줄이기 위해 디스크 파일의 모니터링 기능을 제거하고 감염된 장치의 저장 상태를 더 이상 보고하지 않습니다. 실행 중인 프로세스 획득은 tcpdump.exe, windump.exe, windump.exe, Wireshark.exe, Wireshark.exe 및 snoop.exe에 집중되어 있습니다. 이러한 프로세스가 발견되면 로그가 기록되고 반환됩니다.

일부 디버그 정보는 v3.61 버전의 카본 모듈에서 찾을 수 있으며, 이번에는 디버그 정보가 유지됩니다. x86 아키텍처의 악성 파일 중에서는 치료되지 않았습니다.

백도어의 로더 부분은 먼저 코드를 얻기 위해 자체 암호 해독됩니다. 복호화된 코드를 예로 들어 함수명의 해시값을 계산하여 호출할 함수의 주소를 찾아보세요. 이 두 함수는 암호화되어 저장되지 않으며 IDA 등의 도구를 통해 해당 코드를 직접 확인할 수 있습니다. 자체 복호화 기능은 sub_5711E0, 해시 계산 기능은 sub_570E10입니다. 함수 가져오기를 완료한 후 자체 파일에서 데이터를 읽어서 복호화합니다. 복호화 기능은 sub_56D480입니다. 복호화 후 PE 파일이 두 개 있고 디스크에 기록됩니다.

로그 내용은 %APPDATA%Roamingkb6867.bin 파일에 기록됩니다.

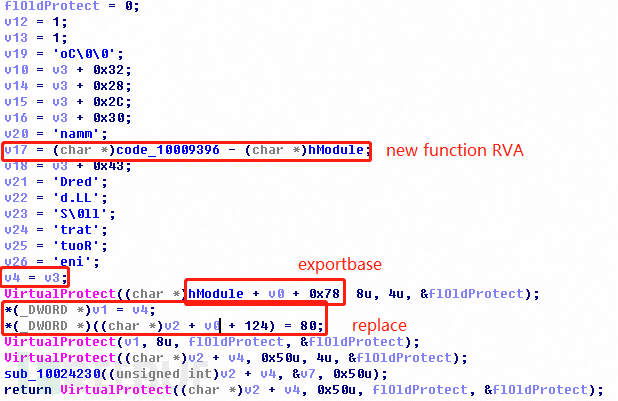

공개된 파일에는 로더를 통해 로드되는 주요 백도어 프로그램이 포함되어 있습니다. 실행 중에 EAT 테이블을 수정하여 내보내기 기능을 추가하고, 원본 내보내기 테이블을 수정합니다.

대체된 함수는 먼저 암호화된 라이브러리 파일명과 함수명을 복호화하고 동적 로딩을 통해 함수 주소를 얻은 후 \.pipems32loc라는 명명된 파이프를 생성한 다음 스레드를 생성하고 다른 프로세스 연결을 기다립니다. 이 백도어는 레지스트리 키를 설정하여 몇 가지 기본 구성 정보를 작성합니다. 레지스트리에 정보를 기록할 때 다음 경로를 이용하세요: HKCUSoftwareMicrosoft[dllname], 해당 정보를 입력하세요

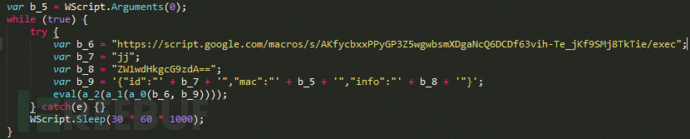

4.6 2단계 백도어 - Javascript 백도어

첫 번째 JavaScript는 Mosquito 백도어를 대체하는 데 사용됩니다. 가짜 Adobe Flash Player 설치 패키지를 설치하세요.

반환된 데이터를 가져와서 base64로 디코딩하여 실행합니다.

두 번째 JavaScript 파일은 %programdata%1.txt를 읽고 eval 함수를 사용하여 해당 내용을 실행합니다. 부팅 시 시작하려면 HKLM 소프트웨어 Microsoft Windows CurrentVersion Run에 local_update_check를 추가하세요.

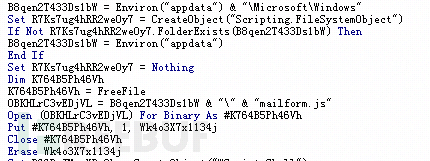

이 백도어는 문서를 통해 확산되며 매크로를 사용해 공격한다. 매크로 코드에서 디버깅을 하면 초기 코드가 xor 알고리즘을 통해 데이터를 복호화하고, 복호화된 데이터가 메일폼에 기록되는 것을 알 수 있다. .js 파일의 경우 릴리스 파일은 %APPDATA%MicrosoftWindows 경로

mailform.js 파일을 실행하고 NPEfpRZ4aqnh2YuGwQd0 매개변수를 전달합니다. 이 매개변수는 암호 해독을 담당하는 R** 키입니다. 내장 데이터. 디코딩 후에도 여전히 KopiLuwak 백도어인 JavaScript 파일입니다.

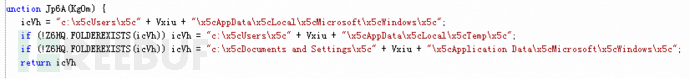

다른 시스템 버전에 따라 자신의 파일을 다른 폴더로 이동하세요.

c:Users

c:Users

c:Users

c:문서 및 설정

지속성은 레지스트리 HKEY_CURRENT_USERsoftwaremicrosoftwindowsccurrentversionrun을 설정하여 완료되며 키 값은 wscript.exe mailform.js "NPEFpRZ4aqnh2YuGwQd0"입니다.

cmd.exe를 통해 다음 명령을 실행하고 결과를 mailform.js와 동일한 디렉터리의 ~dat.tmp 파일에 쓰고 R** 알고리즘을 사용하여 결과를 암호화합니다. 암호화 후 원본 파일 삭제: ySysterminfo

net View

Net View /Domain

tasklist /v

gpresult /Z

netat -Nao

IPCONFIG /All

Arp -A

Net Share

net

net user

net useradministrator

net user /domain

net user Administrator /domain

set

dir %systemdrive%Users*.*

dir %userprofile%AppDataRoamingMicrosoftWindowsRecent*.*

dir %를 사용하세요. userprofile %Desktop*.*

tasklist /fi "modules eq wow64.dll"

tasklist /fi "modules ne wow64.dll"

dir "%programfiles(x86)%"

dir "%programfiles%"

dir %appdata%

이 백도어에는 두 개의 내장 주소가 있습니다: http://soligro.com/wp-includes/pomo/db.php, http://belcollegium.org/wp-admin/includes/class- wp-upload-plugins-list-table.php는 통신에 사용됩니다. 두 번째 웹사이트는 WordPress를 사용하고 C2 호스팅을 위해 공격자에 의해 손상되었다는 경로에서 유추할 수 있습니다.

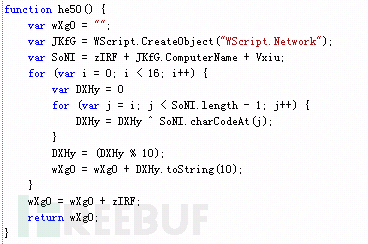

POST 메서드를 사용하여 앞서 언급한 암호화된 데이터를 두 웹사이트 중 하나로 보내세요. User-Agent 필드에 "Mozilla/5.0(Windows NT 6.1; Win64; x64);"를 입력하는 것 외에도 다음 위치에 추가됩니다. end. 현재 컴퓨터 이름으로 생성된 UID는 다음과 같습니다. 여기서 zIRF는 "KRMLT0G3PHdYjnEm" 문자열을 나타내고 Vxiu는 현재 컴퓨터 사용자 이름을 나타냅니다.

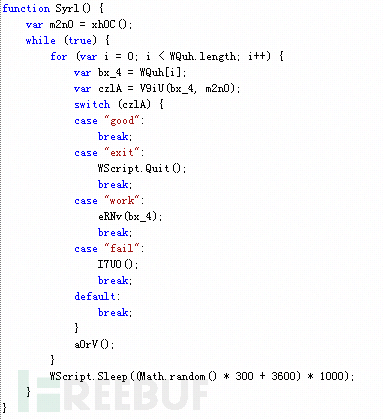

C2는 데이터를 수신한 후 4가지 명령에 응답합니다. 작업 수신 시 명령이 실행되면 수집된 모든 정보가 실패 명령이 수신되면 레지스트리 HKEY_CURRENT_USERsoftwaremicrosoftwindowsccurrentversionrun의 데이터가 정리됩니다.

C2는 데이터를 수신한 후 4가지 명령에 응답합니다. 작업 수신 시 명령이 실행되면 수집된 모든 정보가 실패 명령이 수신되면 레지스트리 HKEY_CURRENT_USERsoftwaremicrosoftwindowsccurrentversionrun의 데이터가 정리됩니다.

Summary

Turla 조직은 현재 다음 중 하나입니다. APT 그룹 중 가장 복잡한 공격 도구를 사용하는 조직은 유럽 국가의 외교부, 군대, 유럽, 미국 및 기타 국가의 정보 기관을 대상으로 초기 공격에서 자체 개발한 무기를 사용했습니다. 이러한 무기는 최근 몇 년간 분명한 특징을 갖고 있으며, 조직은 MSF가 구축한 백도어, 침입 공격, 측면 이동 도구, 코발트 공격 등과 같은 오픈 소스 플랫폼을 대규모로 사용하기로 전환했습니다. 더 많은 정보를 얻기 위해 다수의 공격 활동에서 자신의 행동을 은폐하고 발견 및 탐지 시간을 지연시킵니다.

위 내용은 Turla 조직은 무엇입니까?의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!