이 글에서는 또 다른 버퍼 오버플로우 상황, 즉 버퍼 언더플로우에 대해 설명하겠습니다. 버퍼 오버플로는 이전 항목에서 분석되었습니다(문제 7 참조). 버퍼 언더플로에도 동일한 이유가 적용되므로 이 문서에서는 버퍼 오버플로로 이어지는 요인을 반복하지 않습니다. 간단히 말하면, 버퍼 언더플로우는 채우는 데이터가 오버플로될 때 다음 레벨 버퍼를 덮어쓰는 상황을 말합니다. 이 문서에서는 버퍼 언더플로의 위험성, 소스 코드의 부호 및 문제 해결 방법에 대해 설명합니다.

C/C++ 프로그램에서 버퍼 언더플로우는 프로그램 충돌이나 악성 코드 실행을 유발할 수 있는 심각한 유형의 취약점입니다. 2018년 1월부터 10월까지 총 494건의 CVE 취약점 정보가 관련되었습니다. 취약점 중 일부는 다음과 같습니다.

| CVE | 취약점 개요 |

|---|---|

| CVE-2018-1000001 | Libc Realpath 버퍼 언더플로 취약점이 발생합니다. GNU C 라이브러리에 의해 getcwd() 시스템 호출에 의해 반환된 상대 경로를 올바르게 처리하지 않으므로 다른 라이브러리도 이로 인해 영향을 받을 수 있습니다. 영향을 받는 시스템에서는 SUID 바이너리를 통해 루트 권한을 얻을 수 있습니다. |

| CVE-2018-1000637 | zutils는 압축 파일 처리 유틸리티 패키지입니다. 이 프로그램은 압축/압축 풀기, 압축 파일 비교, 압축 파일 무결성 확인을 지원합니다. zcat은 압축해제 유틸리티 중 하나입니다. zutils 1.8-pre2 이전 버전의 zcat에는 버퍼 오버플로 취약점이 존재합니다. 공격자는 이 취약점을 악용하여 서비스 거부를 유발하거나 특수 제작된 압축 파일을 사용하여 임의 코드를 실행할 수 있습니다. |

| CVE-2018-5388 | strongSwan 5.6.3 및 이전 버전에는 구현 시 버퍼 언더플로우 취약점이 있습니다. 공격자는 이 취약점을 악용하여 리소스를 고갈시키고 서비스 거부를 일으킬 수 있습니다. |

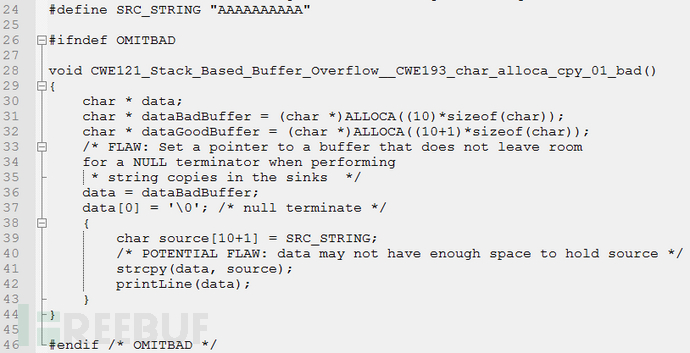

예제는 C/C++ v1.3용 Samate Juliet Test Suite(https://samate.nist.gov/SARD/testsuite.php)에서 가져온 것입니다. 소스 파일 이름은 다음과 같습니다. CWE121_Stack_Based_Buffer_Overflow__CWE193_char_alloca_cpy_01 .c.

위의 예제 코드에서 포인터 data에는 36행의 값이 할당됩니다. 할당을 통해 data 포인터가 dataBadBuffer를 가리키는 것을 볼 수 있습니다. 41번째 줄에서 strcpy()를 사용하는 경우 메모리 복사를 수행할 때 원본 버퍼의 길이가 대상 버퍼의 길이보다 길어서 오버플로가 발생합니다. 오버플로 부분이 dataBadBuffer의 하한을 초과하여 버퍼 언더플로 문제가 발생합니다. data 进行赋值,通过赋值操作可以看出指针 data 指向 dataBadBuffer,当第41行使用 strcpy() 进行内存拷贝时,源缓冲区长度大于目的缓冲区长度从而产生溢出,溢出部分超出了 dataBadBuffer 的下边界,导致缓冲区下溢问题。

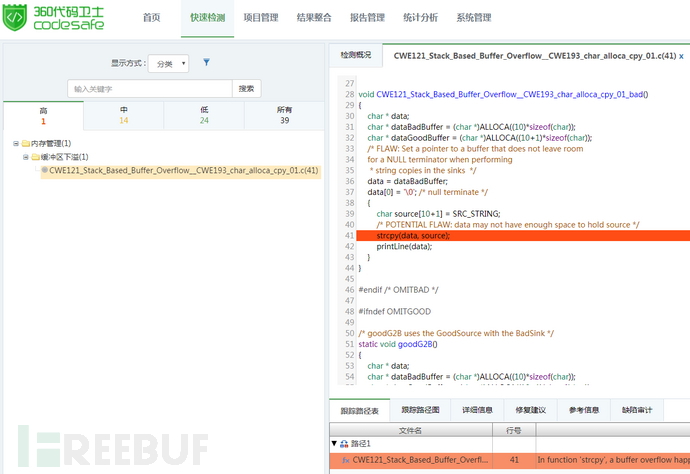

使用360代码卫士对上述示例代码进行检测,可以检出“缓冲区下溢”缺陷,显示等级为高。如图1所示:

图1:缓冲区下溢检测示例

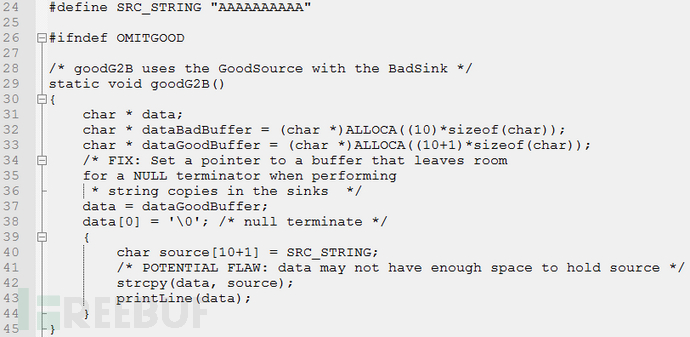

在上述修复代码中,Samate 给出的修复方式为:在第37行对指针 data 进行赋值,将 data指向 dataGoodBuffer,此时 data 的长度与 source 一致,当第42行使用 strcpy()

그림 1: 버퍼 언더플로 감지 예

그림 1: 버퍼 언더플로 감지 예

위 복구 코드에서 Samate가 제공한 복구 방법은 포인터의 37번째 라인에 있습니다.data 할당을 위해

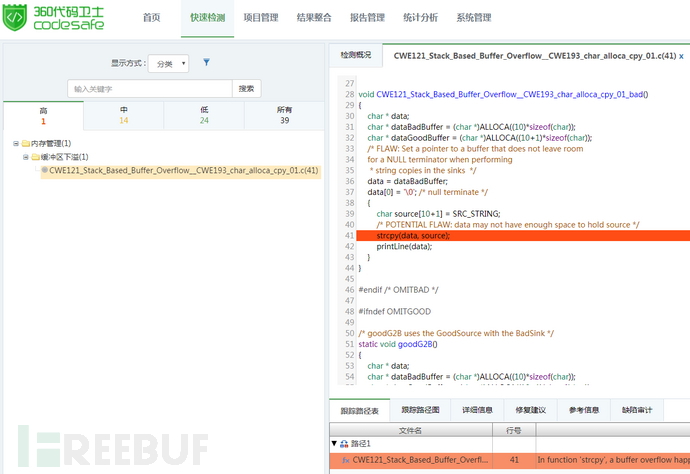

위 복구 코드에서 Samate가 제공한 복구 방법은 포인터의 37번째 라인에 있습니다.data 할당을 위해 data를 dataGoodBuffer, 이때 <code class="prettyprint code-in-text Prettyprinted">data의 길이는 소스와 같습니다. code>는 일관성을 유지합니다. 42행에서 strcpy()를 사용하여 복사 작업을 수행하면 원본 버퍼와 대상 버퍼의 길이가 동일하므로 방지됩니다. 버퍼 언더플로우 문제가 해결되었습니다. 이 문제는 경계 검사와 같은 다른 방법으로도 피할 수 있습니다. 🎜4. 버퍼 언더플로우를 방지하는 방법🎜🎜🎜버퍼 언더플로우를 방지하려면 다음 사항에 주의해야 합니다. 🎜🎜🎜 ( 1) 안전하지 않은 메모리 조작 기능을 사용하지 마십시오. 🎜🎜🎜 (2) 반환 값에 대한 명확한 표시가 있는 메모리 작업 함수의 경우 함수 반환 값을 효과적으로 판단하여 작업의 성공 여부를 판단해야 합니다. 🎜🎜(3) 버퍼에 데이터를 채울 때 경계 검사를 수행해야 합니다. 🎜🎜360 코드 가드를 사용하여 복구된 코드를 감지하면 "버퍼 언더플로우" 결함이 더 이상 존재하지 않는 것을 확인할 수 있습니다. 그림 2와 같이:

그림 2: 수리 후 감지 결과

위 내용은 C/C++ 프로그램에서 버퍼 언더플로우는 무엇을 의미합니까?의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!