하나. NAT 분류

NAT No-pat: Cisco의 동적 변환과 유사하게 소스 IP 주소와 네트워크 주소만 변환하고 포트는 변환하지 않으며 공용 IP 주소를 저장할 수 없습니다. 거의 사용되지 않습니다

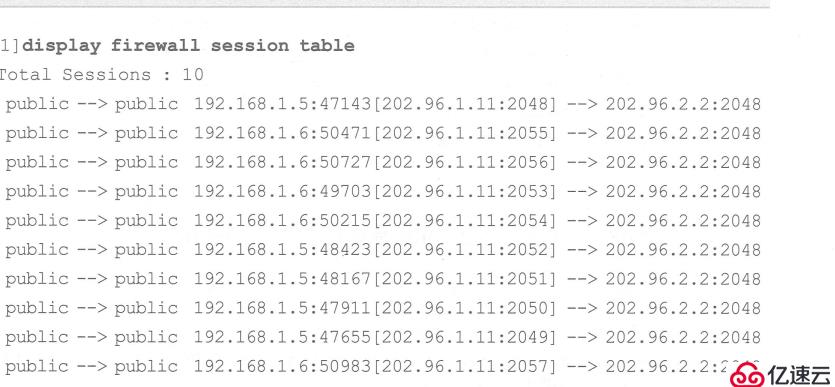

NAPT: (네트워크 주소 및 포트 변환)은 Cisco의 PAT 변환과 유사합니다. NAPT는 메시지의 소스 주소를 변환하고 소스 포트를 변환합니다.

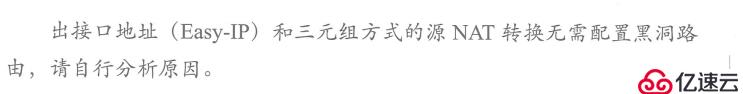

출력 인터페이스 주소: (Easy-IP) 변환 방법은 간단합니다. NAPT와 동일합니다. 즉, 소스 주소와 소스 포트를 다대일 변환에 속합니다.

스마트 NAT(지능형 변환): 공용 네트워크 주소를 예약하여 NAPT 변환

Triple NAT: 원본 IP 주소, 원본 du 포트 및 프로토콜 유형과 관련된 변환

두 번째, 블랙홀 라우팅

원본 주소 변환 시나리오의 루프 및 잘못된 ARP 문제

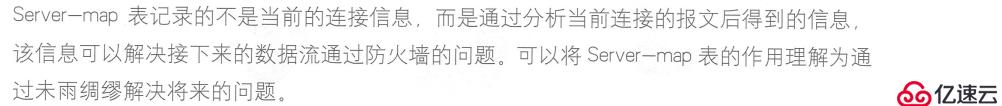

3, 서버 맵 테이블

FTP 데이터 해결 서버 맵 테이블을 통한 전송 문제

세션 테이블은 연결 상태를 포함한 연결 정보를 기록합니다

NAT에서 서버 맵 적용

포워드 항목은 외부 사용자를 활성화하는 데 사용되는 포트 정보를 전달합니다. 202.96.1.10 접속 시 Server-map 테이블을 통해 대상 주소 변환을 직접 수행하려면

역방향 항목은 포트 정보를 전달하지 않으며 대상 주소는 임의적입니다. 서버가 인터넷에 액세스할 수 있도록 하기 위해 사용되는 전제는 TCP 프로토콜이어야 합니다.

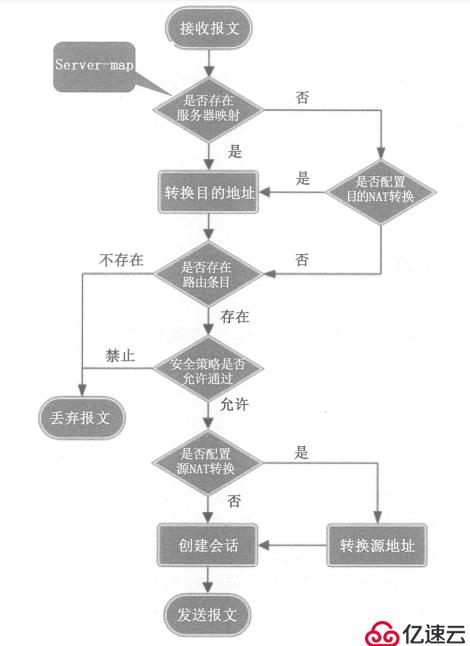

넷째, 메시지의 NAT 처리 흐름

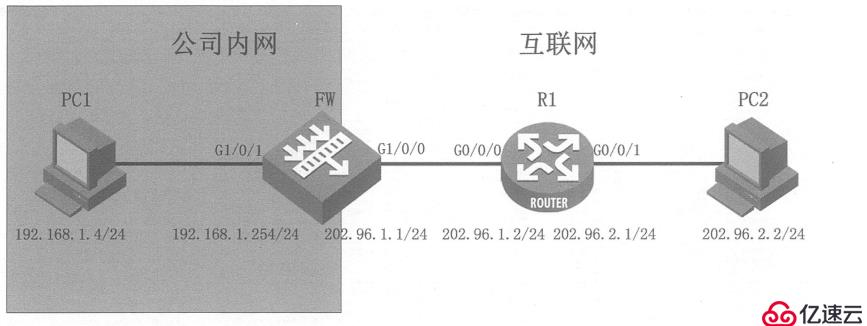

NAT 구성(3가지 방법)

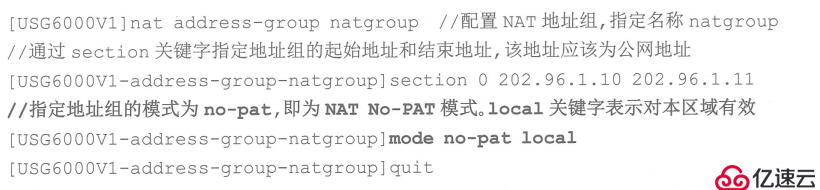

(1)NAT No-pat

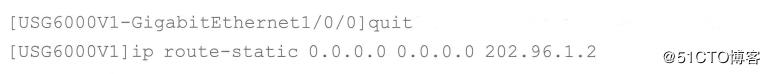

기본 경로 사용

보안 정책 구성

NAT 주소 그룹을 구성합니다. 주소 그룹, 주소는 공용 IP에 해당합니다

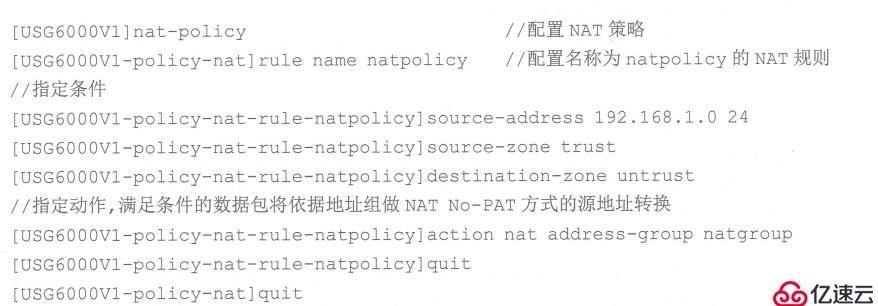

NAT 정책 구성

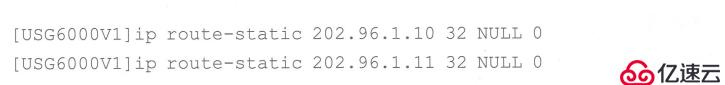

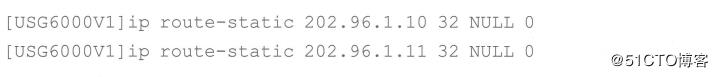

변환된 전역 주소에 대한 블랙홀 라우팅 구성(NAT 주소 그룹의 주소)

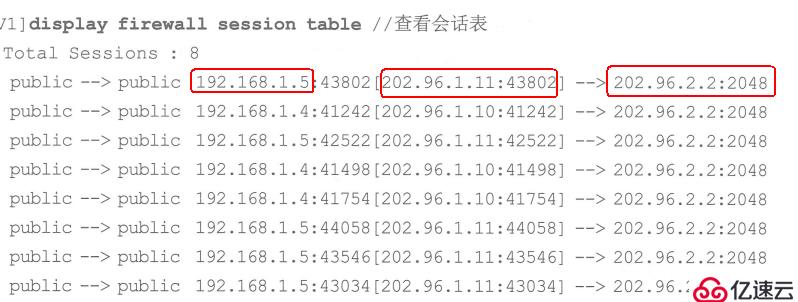

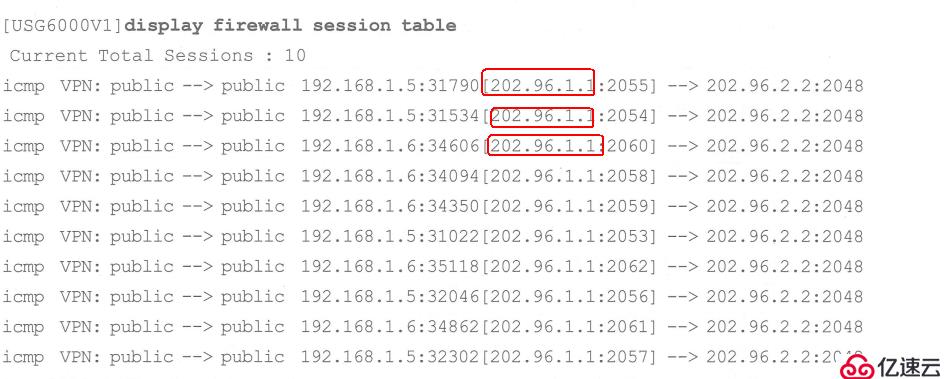

PC1을 사용하여 PC2를 ping합니다. []

3개의 빨간색 상자는 소스 주소, 변환된 주소, 액세스된 주소를 나타냅니다

서버 맵 테이블도 볼 수 있습니다

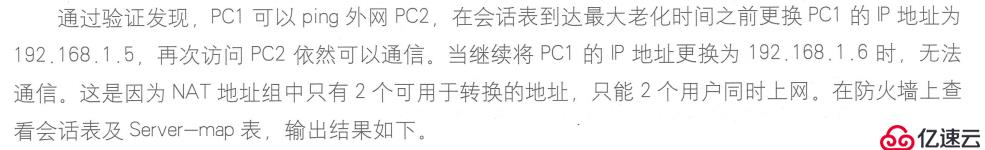

(2) NAPT 구성

여전히 위 그림에서 NAPT를 다시 실행하세요.

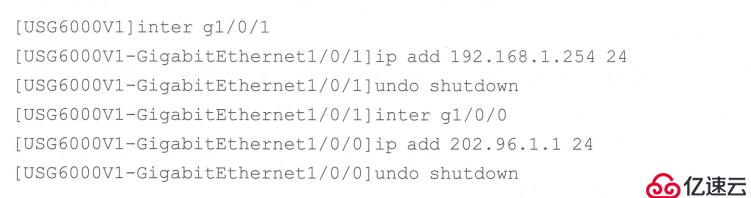

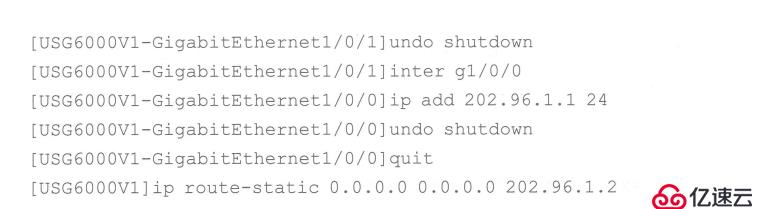

IP 구성

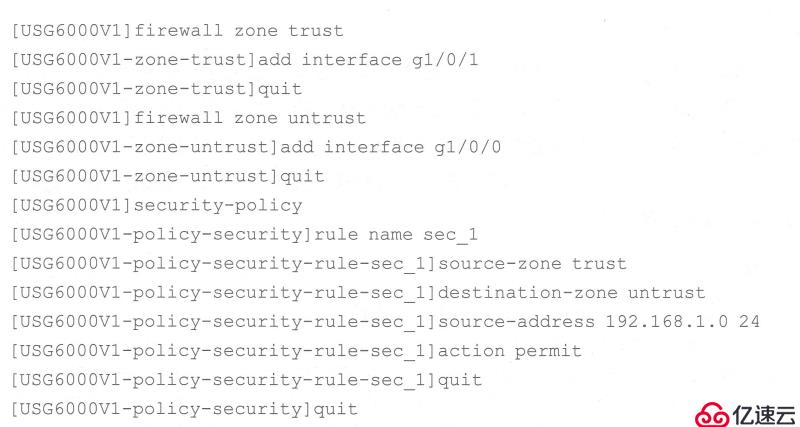

보안 정책 구성

NAT 주소 그룹 구성, 주소 그룹은 공용 IP에 해당합니다

NAT 정책 구성

라우팅 블랙홀 구성

PC1을 이용하여 외부 네트워크 PC2에 ping을 하여 결과 확인

(3) 아웃바운드 인터페이스 주소(Easy-IP)는 R1 라우터의 g0/0/1 인터페이스를 사용함 PC2 접속(재구성)

IP 구성

보안 정책 구성

NAT 정책 구성

변환된 R1 라우터 g0/0/1 인터페이스 IP에 접속된 것을 확인할 수 있음

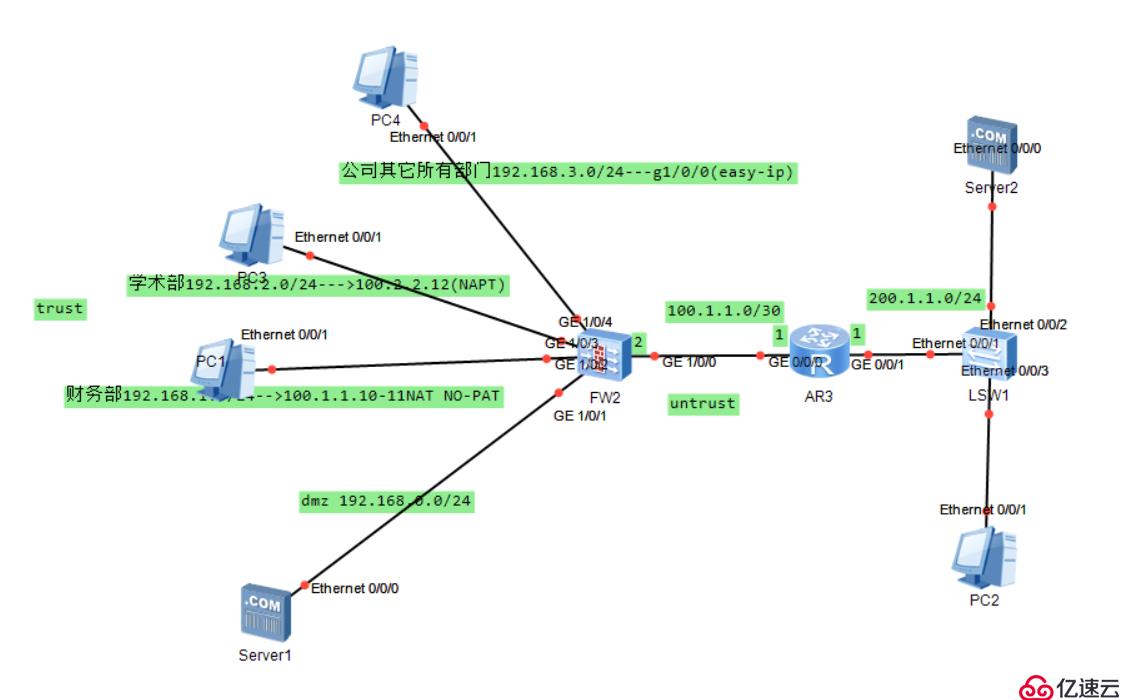

다섯번째, 종합 case

요구 사항 :

금융 호스트는 no-pat를 통해 인터넷에 접속합니다(100.2.2.10-11 사용)

학부 호스트는 napt를 통해 인터넷에 접속합니다(100.2.2.12 사용)

기타 회사 부서는 g1/0/0을 통과해야 인터넷에 접속할 수 있습니다

dmz에 서버를 게시하도록 natserver 구성(100.2.2.9 사용)

1. 금융 호스트는 no-pat를 통해 인터넷에 액세스합니다.

1 네트워크 매개변수 및 라우팅 구성

[USG6000V1] int g1/0/2

[USG6000V1 -GigabitEthernet1/0/2] ip add 192.168.1.1 24

[USG6000V1-GigabitEthernet1/0/2] undo sh

Info: 인터페이스 GigabitEthernet1/0/2가 종료되지 않았습니다.

[USG6000V1-GigabitEthernet1/0/2 ] quit

[USG6000V1] int g1/0/0

[USG6000V1-GigabitEthernet1/0/0] ip add 100.1.1.2 30

[USG6000V1-GigabitEthernet1/0/0] undo sh

[USG6000V1-GigabitEthernet1/0/0] quit

[ USG6000V1] i proute-static 0.0.0.0 0.0.0.0 100.1.1.1

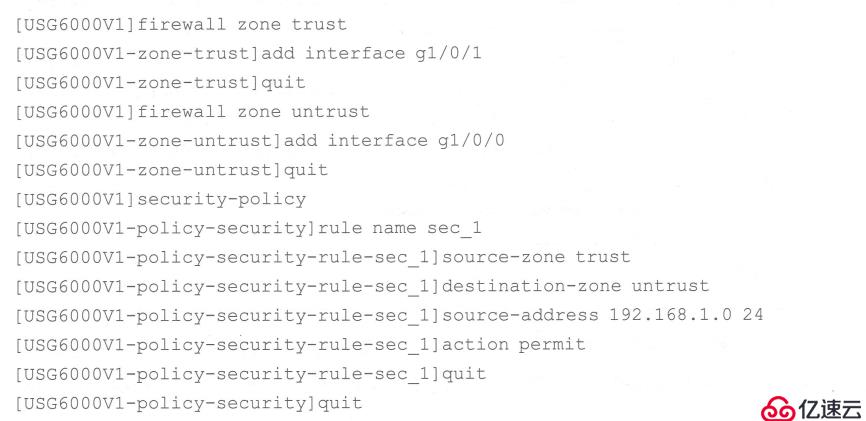

2. 보안 정책 구성

[USG6000V1] 방화벽 영역 신뢰

[USG6000V1-zone-trust] add int g1/0/2

[USG6000V1- zone-trust] ] quit

[USG6000V1] 방화벽 영역 untrust

[USG6000V1-zone-untrust] add int g1/0/0

[USG6000V1-zone-untrust] quit

[USG6000V1] security-policy

[USG6000V1-policy- security] 규칙 이름 sec_1

[USG6000V1-policy-security-rule-sec_1] 소스 주소 192.168.1.0 24

[USG6000V1-policy-security-rule-sec_1] 대상 영역 untrust

[USG6000V1-policy-security-rule- sec_1] 작업 허용

3 주소 풀의 주소는 공용 네트워크 주소

[USG6000V1-policy-security] quit

[USG6000V1] nat address-group natgroup

[USG6000V1-address-group]에 해당합니다. -natgroup] 섹션 0 100.2 .2.10 100.2.2.11

[USG6000V1-address-group-natgroup] 모드 no-pat local

[USG6000V1-address-group-natgroup]

4 nat 정책 구성

[USG6000V1] nat-policy

[USG6000V1-policy-nat ] 규칙 이름 natpolicy

[USG6000V1-policy-nat-rule-natpolicy] 소스 주소 192.168.1.0 24

[USG6000V1-policy-nat-rule-natpolicy] 대상 영역 untrust

[USG6000V1-policy -nat-rule-natpolicy 작업 nat address-group natgroup 1]ip Route-static 100.2 .2.10 32 null 0

[USG6000V1] ip Route-static 100.2.2.11 32 null 0

6.r1 구성(isp)

[Huawei] sysname r1

[r1] 실행 취소 정보 ena

[r1] int g0/0/0

[r1-GigabitEthernet0/0/0] ip add 100.1.1.1 30

[r1-GigabitEthernet0/0/0] int g0/0/ 1

[r1-GigabitEthernet0/0/1] ip 추가 200.1.1.1 24

[r1-GigabitEthernet0/0/1] sh

[ 실행 취소 r1-GigabitEthernet0/0/1] quit

[r1] ip Route-static 100.2.2.8 29 100.1.1.2

7. 테스트: 금융 클라이언트에서 인터넷 서버에 접속합니다.

2. 학과 호스트가 인터넷에 접속합니다. napt를 통해(100.2.2.12 사용)  1. 네트워크 매개변수 구성

1. 네트워크 매개변수 구성

[USG6000V1] int g1/ 0/3[USG6000V1-GigabitEthernet1/0/3] ip add 192.168.2.1 24[USG6000V1-GigabitEthernet1/0/ 3 ] quit

[USG6000V1] 방화벽 영역 trust

[USG6000V1-zone-trust] add int g1/0 /3

[USG6000V1-zone-trust]q uit

2 보안 정책 구성

[USG6000V1] security-policy

[USG6000V1 -policy-security-rule-sec_2] 소스 주소 192.168.2.0 24

[USG6000V1-policy-security-rule-sec_2] 대상 영역 untrust

[USG6000V1-policy-security-rule-sec_2] 작업 허용

[USG6000V1- policy-security-rule-sec_2] quit

3. nat 주소 그룹 구성

[USG6000V1] nat address -group natgroup_2.0

[USG6000V1-address-group-natgroup_2.0] 섹션 0 100.2.2.12 100.2.2.12

[USG6000V1 -address-group-natgroup_2.0] 모드 pat

[USG6000V1-address-group-natgroup_2.0 ] quit

4. nat 정책 구성

[USG6000V1] nat-policy

[USG6000V1-policy-nat] 규칙 이름 natpolicy_2.0

[USG6000V1-policy-nat-rule-natpolicy_2.0] 소스 주소 192.168.2.0 24

[USG6000V1-policy-nat-rule-natpolicy_2.0] 대상 영역 비신뢰

[USG6000V1-policy-nat-rule-natpolicy_2 .0] action nat address-group natgroup_2.0

[USG6000V1-policy-nat-rule-natpolicy_2 .0] quit

[USG6000V1-policy-nat] quit

5 변환된 전역 주소에 대한 블랙홀 경로를 구성합니다

[ USG6000V1] ip Route-static 100.2.2.12 32 null 0

6. nat 구성을 확인하세요

.

3 아웃바운드 인터페이스 주소(easy-ip)를 사용하면 회사의 다른 부서에서 g1/0/을 통해 인터넷에 액세스할 수 있습니다. 0

1. 네트워크 매개변수 구성[USG6000V1] int g1/0/4

[USG6000V1-GigabitEthernet1/0/4 ] ip add 192.168.3.1 24[USG6000V1-GigabitEthernet1/0/4] quit

[USG600 0V1] Firewall zone trust

[USG6000V1-zone-trust] add int g1/0/4

[USG6000V1-zone-trust]

2 .보안 정책 구성

[USG6000V1] security-policy

[USG6000V1-policy-security] 규칙 이름 sec_3

[USG6000V1-policy-security-rule-sec_3] 소스 주소 192.168.3.0 24

[USG6000V1-policy-security-rule-sec_3] 대상 영역 untrust

[USG6000V1-policy-security-rule-sec_3] 작업 허용

[ USG6000V1-policy-security-rule-sec_3] quit

[USG6000V1-policy-security] quit

3.配置nat策略

[USG6000V1] nat-policy

[USG6000V1-policy-nat] 규칙 이름 natpolicy_3.0

[USG6000V 1- 정책-nat-rule-natpolicy_3.0] 소스 주소 192.168.3.0 24

[USG6000V1-policy-nat-rule-natpolicy_3.0] 대상 영역 untrust

[USG6000V1-policy-nat-rule-natpolicy_3.0] 작업 nat easy-IP

[USG6000V1-Policy-Nat-Rule-Natpolicy_3.0] quit

[USG6000V1-Policy-Nat] quit

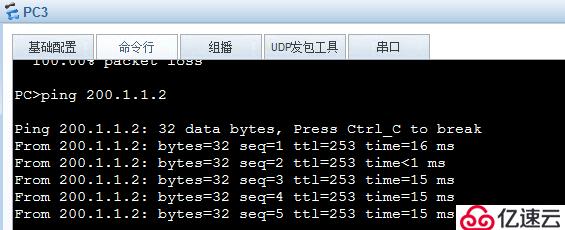

4. 验证 Easy-IP

1 찾고 Ping 测试 测试

、 配置 Natserver 发布 DMZ中的服务器(使用100.2.2.9)

1.配置网络参数

[USG6000V1-GigabitEthernet1/0/0] int g1/0/1

[USG6000V1-GigabitEthernet1/0/1] ip add 192. 168.0.1 24

[ USG6000V1-GigabitEthernet1/0/1] quit

[USG6000V1] 방화벽 영역 dmz

[USG6000V1-zone-dmz] add int g1/0/1

[USG6000V1-zone-dmz] quit

2.配置안전전策略

[USG6000V 1] security-policy

[USG6000V1-policy-security] 규칙 이름 sec_4

[USG6000V1-policy-security-rule-sec_4] 소스 영역 untrust

[USG6000V1-policy-security-rule-sec_4] 대상 주소 192.168.0.0 24

[USG6000V1-policy-security-rule-sec_4] 작업 허용

[USG6000V1-policy-security] quit

3.配置ftp应用层检测(此步骤可以省略,默认已经开启)

[USG60 00V1] 방화벽 상호 신뢰 불신

[ USG6000V1-interzone-trust-untrust] ftp

감지[USG6000V1-interzone-trust-untrust] quit

4.配置nat server

[USG6000V1] nat server natserver global 100.2.2.9 inside 192.168.0.2

5.配置黑洞路由

[ USG6000V1] ip 경로 고정 100.2.2.9 32 null 0

6.验证

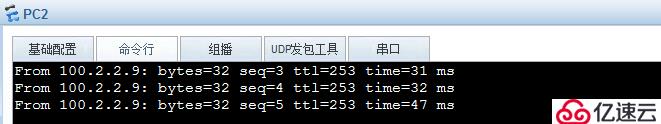

1)지금 互联网主机上访问dmz中的服务器

위 내용은 방화벽 NAT 제어 분석 구현 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!