apache취약점 분석

취약점의 원리

파일 접미사 이름을 오른쪽에서 왼쪽으로 구문 분석을 시작합니다. 인식할 수 없는 파일 접미사가 발견되면 왼쪽으로 계속 진행하세요. 예를 들어, test.php.owf.rar ".owf"와 ".rar"는 Apache가 인식하고 구문 분석할 수 없는 두 가지 접미사이며, Apache는 wooyun.php.owf.rar를 PHP로 구문 분석합니다.

취약성 양식

www.xxxx.xxx.com/test.php.xxx

기타 구성 문제로 인해 취약성이 발생함

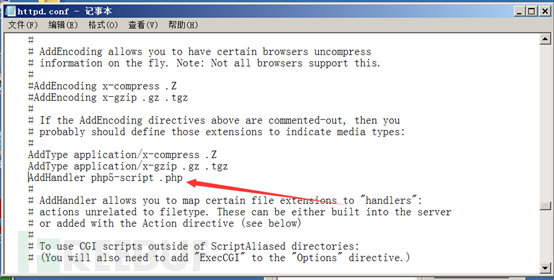

(1) Apache의 conf에 AddHandler php5를 구성하는 그런 줄이 있는 경우 script.php 이때, 파일명에 .php가 포함되어 있으면 파일명이 test2.php.jpg이더라도 php로 실행됩니다.

(2) Apache의 conf AddType application/x-httpd-php .jpg에 이러한 라인 구성이 있으면 확장자가 jpg이더라도 php 모드에서 실행할 수 있습니다.

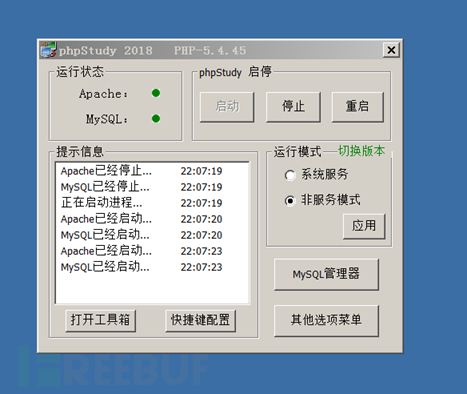

실험 환경: Windows Server 2008 R2

Phpstudy2018

httpd.conf에 AddHandler php5-script .php를 추가하고

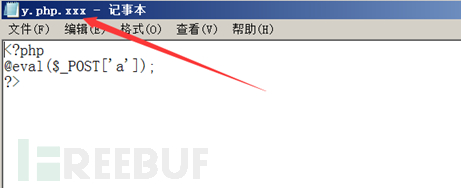

접미사가 .php인 루트 디렉터리에 php 문장을 추가한 후 다시 시작합니다. .xxx

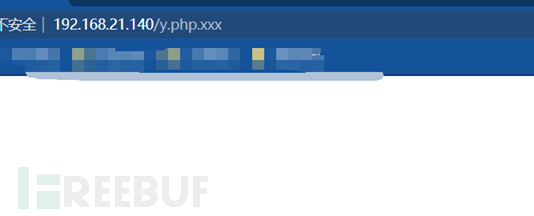

를 방문하여 구문 분석이 가능한지 확인하세요

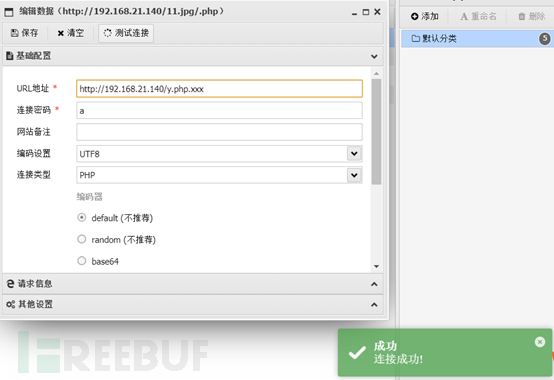

성공적으로 구문 분석되었습니다. Ant Sword 연결

위 내용은 Apache 취약점 재발을 구문 분석하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!