USG방화벽 NAT구성

학습 목적

USG 방화벽에서 NATServer를 구성하는 방법을 익히세요

USG 방화벽에서 NATEasy IP를 구성하는 방법을 익히세요

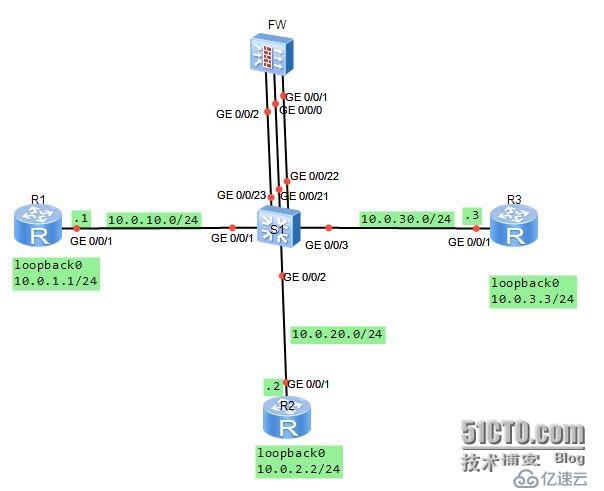

토폴로지 그림

~ 미소를 지으며, 회사는 네트워크 방화벽을 사용하여 세 개의 영역으로 분리됩니다. 이제 DMZ 영역의 서버(IP 주소: 10.0.3.3)에서 제공하는 텔넷 서비스를 공개해야 합니다. 공용 주소는 10.0.10.20 및 24입니다. 그리고 내부 네트워크 Trust 영역의 사용자는 외부에서 Easy-IP를 통해 액세스합니다. 영역. 다른 방향에서의 접근은 금지되어 있습니다.

Learn학습 작업

1단계.

기본 구성 및 IPAddressing

먼저 3개의 라우터에 대한 주소 정보를 구성합니다. [Huawei]sysname R1[R1]interface g0/0/1

[R1-GigabitEthernet0/0/1]ip add 10.0.10.124[R1-GigabitEthernet0/0/1]desc 이 포트S1에 연결 -G0/0/1[R1-GigabitEthernet0/0/1]interfaceloopback0[R1-LoopBack0]ip add 10.0.1.1 24[R1-LoopBack0]q[Huawei]sysname R2[R2 ]인터페이스 g0/0/1[R2-GigabitEthernet0/0/1]ip add 10.0.20.224[R2-GigabitEthernet0/0/1]desc this portconnect to S1-G0/0/2[R2- GigabitEthernet0/0/1]인터페이스loopback0[R2-LoopBack0]ip 추가 10.0.2.2 24[R2-LoopBack0]q[Huawei]sysname R3[R3]인터페이스 g0/0/1[R3 -GigabitEthernet0/0/1]ip add 10.0.30.324[R3-GigabitEthernet0/0/1]desc this portconnect to S1-G0/0/3[R3-GigabitEthernet0/0/1]interfaceloopback0[R3 -LoopBack0]ip add 10.0.3.3 24[R3-LoopBack0]q방화벽 주소 구성 시 G0/0/1은 10.0.20.254/24로 구성됩니다.[SRG]sysname FW 13:06: 03 2014/07/08[FW]인터페이스 g0/0/113:06:30 2014/07/08[FW-GigabitEthernet0/0/1]ip 추가 10.0.20.2542413:07 :01 2014/07/08[FW-GigabitEthernet0/0/1]desc this portconnect to S1-G0/0/2213:07:52 2014/07/08[FW- GigabitEthernet0/0/ 1]인터페이스 g0/0/013:08:23 2014/07/08[FW-GigabitEthernet0/0/0]dis this13:08:31 2014/07/08

# 인터페이스 GigabitEthernet0/0/0 별칭 GE0/MGMT ipaddress 192.168.0.1 255.255.255.0 dhcpselect 인터페이스 dhcpserver 게이트웨이 목록 192.168.0.1

#

return[FW-GigabitEthernet0 /0/0 ]undo ip add13:08:42 2014/07/08정보: 이 인터페이스의 DHCP 서버 구성이 삭제됩니다.[FW-GigabitEthernet0/0/0]display this 13:08:46 2014/07/08#interface GigabitEthernet0/0/0 별칭 GE0/MGMT#return[FW-GigabitEthernet0/0/0]ip add 10.0.10.25424

13:09: 29 2014/07/08[FW-GigabitEthernet0/0/0]desc this portconnect to S1-G0/0/2113:10:05 2014/07/08[FW- GigabitEthernet0/0/0 ] 인터페이스 G0/0/213:10:15 2014/07/08[FW-GigabitEthernet0/0/2]ip 추가 10.0.30.2542413:10:28 2014/07 /08[ FW-GigabitEthernet0/0/2]desc 이 포트를 S1-G0/0/2313:10:53 2014/07/08[FW-GigabitEthernet0/0/2]q 스위치의 요구 사항을 따라야 합니다. vlan 정의[Huawei]sysname S1[S1]vlan 배치 11 ~ 13정보: 이 작업은 몇 초 정도 걸릴 수 있습니다...완료되었습니다.

[S1]인터페이스 g0/0/ 1[S1-GigabitEthernet0/0/1]포트 링크 유형 액세스[S1-GigabitEthernet0/0/1]포트 기본 vlan11[S1]인터페이스 g0/0/2 [S1-GigabitEthernet0/0/2]포트 링크 유형 액세스[S1-GigabitEthernet0/0/2]포트 기본 vlan12[S1-GigabitEthernet0/0/2]인터페이스 g0/0/3[S1 -GigabitEthernet0/0/3]포트 링크 -typeaccess[S1-GigabitEthernet0/0/3]포트 기본 vlan13[S1-GigabitEthernet0/0/3]인터페이스 g0/0/21[S1-GigabitEthernet0/0 /21]포트 링크 유형액세스 [S1-GigabitEthernet0/0/21]포트 기본 vlan11[S1-GigabitEthernet0/0/21]인터페이스 g0/0/22[S1-GigabitEthernet0/0/22]포트 링크 유형 액세스[S1-GigabitEthernet0 /0/22]포트 기본 vlan12[S1-GigabitEthernet0/0/22]인터페이스 g0/0/23[S1-GigabitEthernet0/0/23]포트 링크 유형 액세스

[S1-GigabitEthernet0/0/23 ]포트 기본 vlan13

2단계.

인터페이스를 보안 영역으로 구성

방화벽에는 기본적으로 "local", "trust", "untrust" 및 "dmz"의 네 가지 영역이 있습니다. “실험에서는 "Trust", 'Untrust', 'DMZ'의 세 가지 영역을 사용했습니다. G0/0/0을 Untrust 영역으로 구성하고, G0/0/0/2를 DMZ 영역, G0/0으로 구성했습니다. G0/0 /0/1은

[FW]방화벽 영역 신뢰

13:45:31 2014/07/08

[FW-zone-trust]이

13:45로 구성되었습니다. :35 2014/07 /08

#

firewall zone trust

setpriority 85

addinterface GigabitEthernet0/0/0

#

return

[FW-zone-trust]undo add inter

[FW- zone-trust] 인터페이스 추가 실행 취소 g0/0/0

13:46:01 2014/07/08

[FW-zone-trust] 인터페이스 추가 g0/0/1

13:46:22 2014/07 /08

[ FW-zone-trust] 방화벽 영역 untrust

[FW-zone-untrust] 인터페이스 추가 g0/0/0

13:47:24 2014/07/08

[[FW-zone- untrust] 방화벽 영역 dmz

13:48:06 2014/07/08

[FW-zone-dmz] 인터페이스 추가 g0/0/2

13:48:13 2014/07/08

[FW- zone-dmz]q

기본적으로 방화벽은 로컬 영역 이외의 다른 영역 간의 통신을 허용하지 않습니다. 구성의 정확성을 보장하기 위해 모든 영역 간 통신을 허용하도록 기본 방화벽 필터링 규칙을 구성합니다.

[FW]방화벽 패킷 필터 기본 허용

13:51:19 2014/07/08

경고: 기본 패킷 필터링을 허용으로 설정하면 보안 위험이 발생할 수 있습니다

. 실제 데이터 흐름을 기반으로 하는 보안 정책입니다. 정말

계속하시겠습니까?[Y/N]y

[FW]ping -c 1 10.0.10.1

13:51:56 2014/07/08

PING 10.0.10.1: 56 데이터 바이트, 중단하려면 CTRL_C를 누르세요

10.0.10.1에서 응답: bytes=56 Sequence=1 ttl=255 time=90 ms

---10.0.10.1 핑 통계 ---

1패킷 (들) 전송

1패킷 수신

0.00% 패킷 손실

왕복 최소/평균/최대 = 90/90/90 ms

[FW]ping -c 1 10.0.20.2

13: 52:08 2014/07/08

PING 10.0.20.2: 56 데이터 바이트, 중단하려면 CTRL_C를 누르세요

10.0.20.2에서 응답: bytes=56 Sequence=1 ttl=255 time=400 ms

-- -10.0 .20.2 핑 통계 ---

1패킷 전송됨

1패킷 수신됨

0.00% 패킷 손실

왕복 최소/평균/최대 = 400/400/400ms

[FW ]핑 -c 1 10.0.30.3

13:52:18 2014/07/08

PING 10.0.30.3: 56 데이터 바이트, 중단하려면 CTRL_C를 누르세요

10.0.30.3에서 응답: bytes=56 Sequence=1 ttl =255 시간=410ms

---10.0.30.3 핑 통계 ---

1패킷 전송됨

1패킷 수신됨

0.00% 패킷 손실

왕복 최소/평균/최대 = 410/ 410/410ms

3단계. 네트워크 연결을 달성하기 위한 정적 라우팅 구성

R2 및 R3에서 기본 경로를 구성하고, 3개의 loopback0 인터페이스 간 통신을 달성하기 위해 FW에서 명확한 정적 경로를 구성합니다. R1은 인터넷 장치이므로 내부 및 DMZ 영역의 사설망 정보를 알 필요가 없으므로 기본 경로를 정의할 필요가 없습니다.

[R2] IP 경로 정적 0.0.0.0 0 10.0.20.254

[R3] IP 경로 정적 0.0.0.0 0 10.0.30.254

[FW] IP 경로 정적 10.0.1.0 24 10.0.10.1

13:58:26 2014/07/08

[FW]ip 경로 고정 10.0.2.0 24 10.0.20.2

13:58:40 2014/07/08

[FW]ip 경로 고정 10.0.3.0 24 10.0.30.3

13:58:52 2014/07/08

방화벽에서 10.0.1.0, 10.0.2.0, 10.0.3.0과의 연결을 테스트합니다.

[FW]ping -c 1 10.0.1.1

14:00:18 2014/07/08

PING 10.0.1.1: 56 데이터 바이트, 중단하려면 CTRL_C를 누르세요

10.0.1.1에서 응답: bytes=56 시퀀스=1 ttl=255 시간=80ms

---10.0.1.1 핑 통계 ---

1패킷 전송

1패킷 수신

0.00% 패킷 손실

왕복 분/ 평균/최대 = 80/80/80 ms

[FW]ping -c 1 10.0.2.2

14:00:25 2014/07/08

PING 10.0.2.2: 56 데이터 바이트, 중단하려면 CTRL_C를 누르세요

10.0.2.2의 응답: bytes=56 Sequence=1 ttl=255 time=170 ms

---10.0.2.2 ping 통계 ---

1패킷 전송

1패킷 수신

0.0 0% 패킷 손실

왕복 최소/평균/최대 = 170/170/170ms

[FW]ping -c 1 10.0.3.3

14:00:29 2014/07/08

PING 10.0.3.3: 56 데이터 바이트, 중단하려면 CTRL_C를 누르세요

10.0.3.3에서 응답: bytes=56 Sequence=1 ttl=255 time=110 ms

---10.0.3.3 ping 통계 ---

1패킷 전송됨

1패킷 수신됨

0.00% 패킷 손실

왕복 최소/평균/최대 = 110/110/110ms

현재 구성에서는 모든 영역이 통신 가능하며 차단되지 않습니다. 조사하다. NAT가 아직 정의되지 않았기 때문에 내부 및 DMZ 영역은 외부 영역과 통신할 수 없습니다.

4단계. 영역 간 보안 필터링 구성

는 신뢰 영역의 일부 네트워크 세그먼트 10.0.2.3에서 신뢰되지 않는 영역으로 데이터 패킷을 보내도록 허용할 수 있습니다. Untrust 영역에서 DMZ 대상 서버 10.0.3.3으로 전송된 Telnet 요청이 통과되도록 허용되었습니다.

[FW]방화벽 세션 링크 상태 확인

[FW]정책 영역 간 신뢰 비신뢰 아웃바운드

[FW-policy-interzone-trust-untrust-outbound]policy0

14:06:57 2014/07/08

[FW-policy-interzone-trust-untrust-outbound-0]policysource 10.0.2.0 0.0.0.255

14:07:18 2014/07/08

[FW-policy-interzone-trust-untrust-outbound- 0]actionpermit

14:07:31 2014/07/08

[FW-policy-interzone-trust-untrust-outbound-0]q

14:07:40 2014/07/08

[FW- 정책-interzone-trust-untrust-outbound]q

14:07:40 2014/07/08

]정책 interzone dmz untrust inbound

14:09:01 2014/07/08

[FW-policy- interzone-dmz-untrust-inbound]policy0

14:09:08 2014/07/08

[FW-policy-interzone-dmz-untrust-inbound-0]policydestination 10.0.3.3 0

14:09:37 2014/07/08

[FW-policy-interzone-dmz-untrust-inbound-0]policyservice service-set telnet

[FW-policy-interzone-dmz-untrust-inbound-0]actionpermit

14:09 :55 2014/07/08

[FW-policy-interzone-dmz-untrust-inbound-0]q

14:09:55 2014/07/08

5단계.구성 Easy-Ip을 사용하면 Trust 영역에서 Untrust 영역으로 액세스할 수 있습니다. ㅋㅋ NAT 소스 주소 변환에 Easy-IP를 사용하도록 구성할 수 있습니다. 그리고 NAT를 인터페이스에 바인딩합니다.

[FW-nat-policy-interzone-trust-untrust-outbound]policy014:14:00 2014/07/08[FW-nat-policy-interzone-trust-untrust-outbound-0]policysource 10.0.2.0 0.0.0.25514:14:26 2014/07/08[FW-nat-policy-interzone-trust-untrust-outbound-0]actionsource-nat14:14:37 2014/07/08[FW-nat-policy-interzone-trust-untrust-outbound-0]easy-ipg0/0/014:14:51 2014/07/08[FW-nat- policy-interzone-trust-untrust-outbound-0]q 구성이 완료된 후 Trust zone과 Untrust zone 간의 접속이 정상적인지 확인합니다.R3에서 Telnet 기능을 활성화하고 R1에서 테스트할 때 테스트할 때 외부 주소가 10.0이라는 점에 유의하세요. .10.20이므로 R1이 10.0.3.3에 액세스할 때 액세스되는 대상 주소는 10.0.10.20입니다.

[R3]user-interface vty 0 4

[R3-ui-vty0-4]인증 모드 비밀번호

로그인 비밀번호를 구성하세요(최대 길이 16):16

[R3-ui-vty0-4 ]인증 비밀번호 설정 ?

cipher 암호 텍스트로 비밀번호 설정

[R3-ui-vty0-4]인증 비밀번호 설정cip

[R3-ui-vty0-4]인증 비밀번호 설정cipher Huawei

[R3-ui-vty0 -4]사용자 권한 수준 3

[R3-ui-vty0-4]q

CTRL_]을 눌러 텔넷 모드를 종료하세요

10.0.10.20 시도 중 ...

연결됨 ~ 10.0.10.20 ...

로그인 인증

비밀번호:

위 내용은 USG 방화벽의 NAT 구성의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!