Vajra는 광범위한 보안 연구원이 웹 애플리케이션 침투 테스트 중에 지루한 정찰 작업과 여러 대상에 대한 동일한 스캔을 자동화하는 데 도움이 되는 자동화된 웹 침투 테스트 프레임워크입니다. Vajra는 사용자 정의가 가능하여 연구자가 스캐닝 범위를 사용자 정의할 수 있습니다. 대상에 대해 모든 스캔을 수행할 필요가 없습니다. 필요에 따라 수행할 스캐닝 작업을 선택할 수 있으므로 불필요한 통신 트래픽을 최소화하고 스캔을 출력할 수 있습니다. 결과를 CouchDB로 보냅니다.

Vajra는 가장 일반적인 오픈 소스 도구를 사용하는데, 이는 많은 보안 연구원들이 보안 테스트를 수행할 때 사용하는 도구 중 일부입니다. Vajra는 웹 브라우저를 통해 모든 작업을 완료하고 사용하기 쉬운 사용자 인터페이스와 초보자에게 친숙한 기능 프레임워크를 제공합니다.

우리 모두 알고 있듯이, 스캔 결과의 데이터를 분석하는 것은 침투 테스트 과정에서 매우 중요합니다. 데이터를 적절한 방식으로 시각화할 수 있어야만 가능한 많은 정보를 얻을 수 있습니다.

현재 Vajra 개발자는 27개의 고유한 버그 바운티 프로그램 기능을 추가했으며 나중에 더 많은 지원이 추가될 예정입니다.

IP, 상태 코드 및 제목을 사용한 하위 도메인 검색,고도로 표적화된 스캔을 수행할 수 있습니다.

여러 스캔 작업을 동시에 실행합니다.

스캔 작업은 사용자 요구 사항에 따라 고도로 맞춤화될 수 있습니다.

초보자에게 친숙한 웹 UI; 비동기 스캔)

결과를 CSV 형식으로 내보내거나 클립보드에 직접 복사

Telegram 알림 지원

Vajra는 무엇을 할 수 있나요?

하위 도메인 모니터링:포트 검색,

호스트 매개변수 검색,

7x24시간 JavaScript 모니터링;

Nuclei를 사용하여 템플릿 스캔을 수행합니다.

JavaScript 추출

API 키 및 숨겨진 JavaScript와 같은 민감한 데이터를 추출합니다.

데드 링크 감지

Favicon 해싱

CRLF 스캐닝; nd 숨겨진 매개변수

Google 해킹 ;

Shodan 검색 쿼리;

대상 기반 사용자 정의 단어 목록 생성;

CVE 스캔;

Tool 수동 설치

$ git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.git # sudo su (root access is required) # cd vajra/tools/ && chmod +x * # cd ../ # nano .env (Update username, password, and JWT Secret) # cd ./install # chmod +x ./install.sh # ./install.sh로그인 후 복사Docker-Compose를 사용하여 실행

먼저 다음 명령을 사용하여 프로젝트 소스 코드를 로컬에 복제해야 합니다.

git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.git로그인 후 복사다음으로 구성 파일을 수정하고 API 토큰을 추가하는 등의 작업을 수행합니다. 그런 다음 다음 명령을 실행합니다.

docker-compose up로그인 후 복사파일을 수정하고 업데이트하려면 다음 명령을 다시 실행해야 합니다.

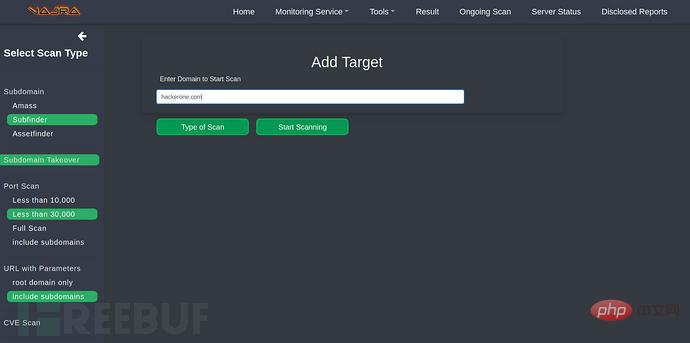

docker-compose build docker-compose up로그인 후 복사도구 사용 예

전체 검사:스캔 결과:

하위 도메인 검사:

위 내용은 자동화된 웹 침투 테스트 프레임워크의 적용을 분석하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!